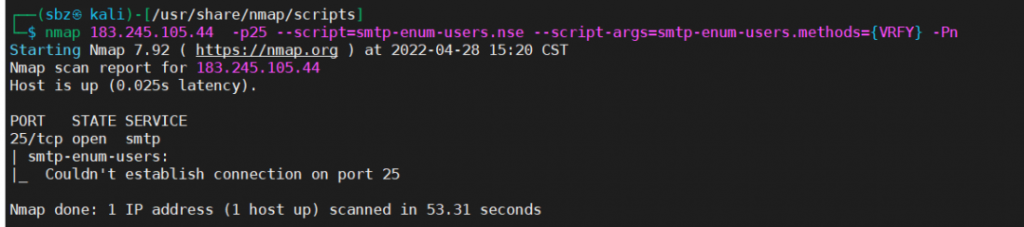

SMTP扫描

nmap smtp.163.com -p25 --script=smtp-enum-users.nse --script-args=smtp-enum-users.methods={VRFY} -Pn

#调用nmap枚举用户的脚本,-Pn的意思是不管主机是否在线,都执行m

SMB扫描

-

• Server Message Block 协议

-

• 密码策略

-

• 用户名

-

• 组名

-

• 机器名

-

• 用户、组ID

-

• 微软历史上出现安全问题最多的协议

-

• SMB协议实现较为复杂

-

• 在windows上默认是开放的

-

• 文件共享使用的协议

-

• 空会话未身份认证访问(SMB1)

-

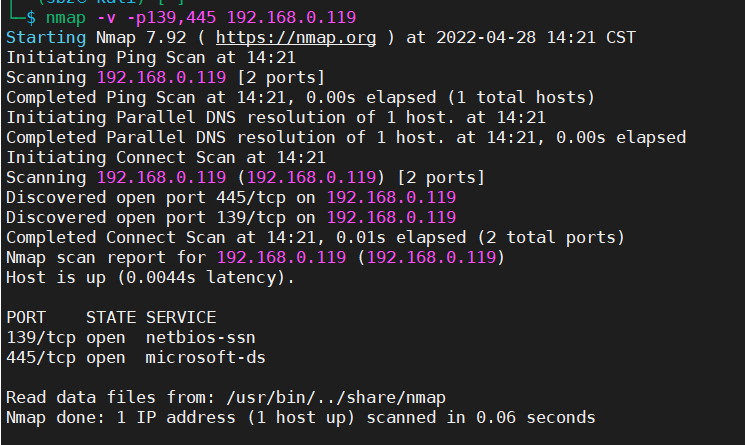

nmap -v -p139,445 192.168.0.80-120 #扫描有没有开放139和445端口,-v为显示详细信息

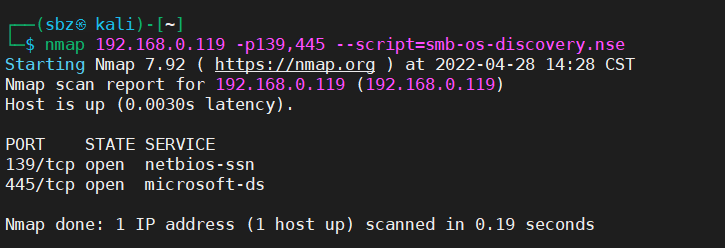

nmap 192.168.0.119 -p139,445 --script=smb-os-discovery.nse #扫描更加详细的结果

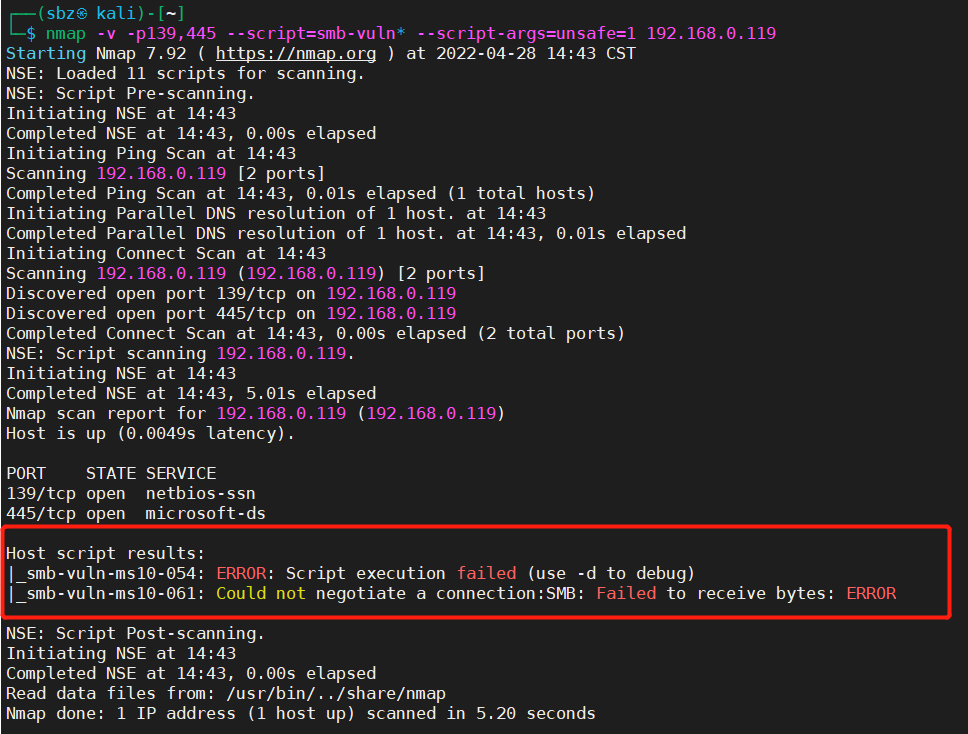

nmap -v -p139,445 --script=smb-vuln* --script-args=unsafe=1 192.168.0.119

#检查这两个端口是否存在漏洞,慎用unsafe!,一般用safe

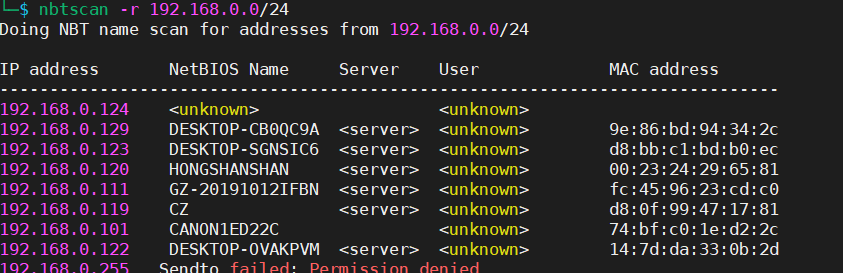

nbtscan -r 192.168.0.0/24 #

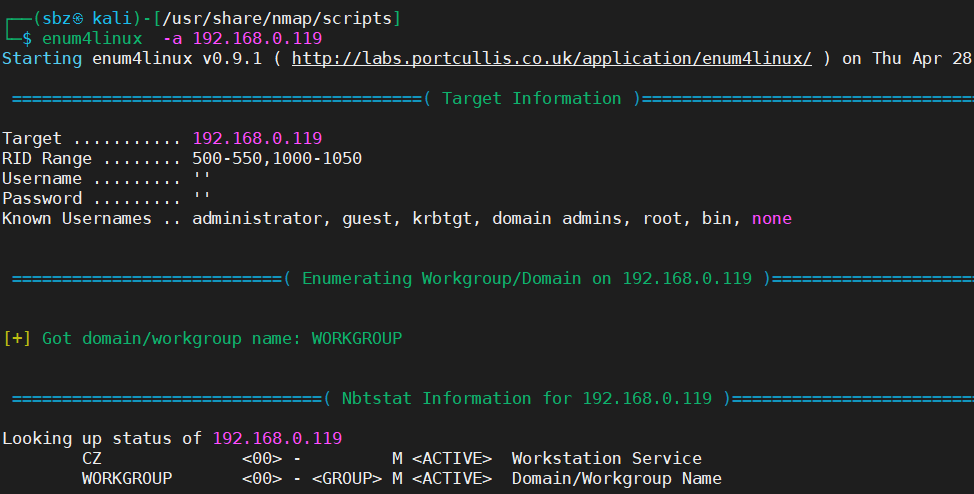

enum4linux -a 192.168.0.119 #在linux上枚举windows系统

没有回复内容