服务扫描

-

• 识别开放端口上运行的应用

-

• 识别目标操作系统

-

• 提高攻击效率

-

• Banner捕获

-

• 服务识别

-

• 操作系统识别

-

• snmp分析

-

• 防火墙识别

-

Banner

-

• 软件开发商

-

• 软件名称

-

• 服务类型

-

• 版本号

-

• 直接发现已知的漏洞和弱点

-

连接建立后直接获取banner

另类服务识别方法:

-

• 特征行为和响应字段

-

• 不同的响应可用于识别底层操作系统

SNMP

-

• 简单网络管理协议

-

• Community strings

-

• 信息查询或重新配置

识别和绕过防火墙筛选

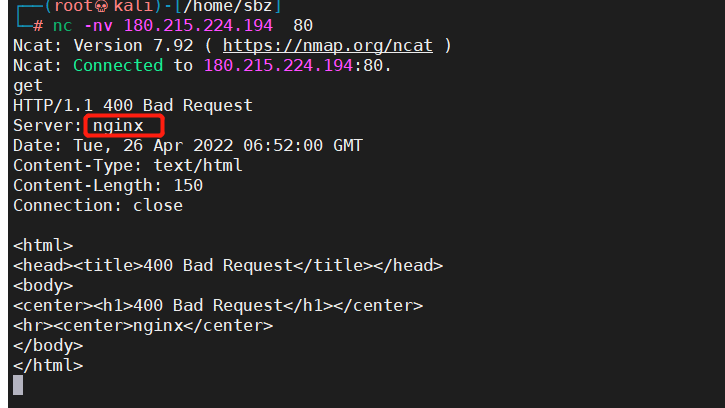

实例展示:

Banner:

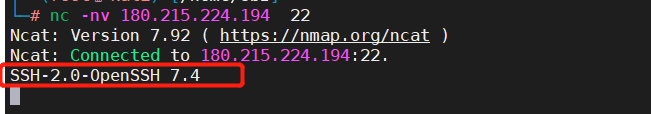

nc -nv 180.215.224.194 22

通过python模块socket实现:

Python 3.9.12 (main, Mar 24 2022, 13:02:21)

[GCC 11.2.0] on linux

Type "help", "copyright", "credits" or "license" for more information.

>>> import socket #引入模块

>>> banner=socket.socket(socket.AF_INET,socket.SOCK_STREAM) #定义TCP连接

>>> banner.connect(("180.215.224.194",21)) #调用banner方法,输入IP和端口

>>> banner.recv(4096) #返回信息、

b'220---------- Welcome to Pure-FTPd [privsep] [TLS] ----------\r\n220-You are user number 1 of 50 allowed.\r\n220-Local time is now 09:47. Server port: 21.\r\n220-This is a private system - No an onymous login\r\n220-IPv6 connections are also welcome on this server.\r\n220 You will be disconne cted after 15 minutes of inactivity.\r\n'

>>> banner.close() #关闭函数调用

>>> exit() #退出注:有些信息Banner不允许抓取,recv函数将被挂起

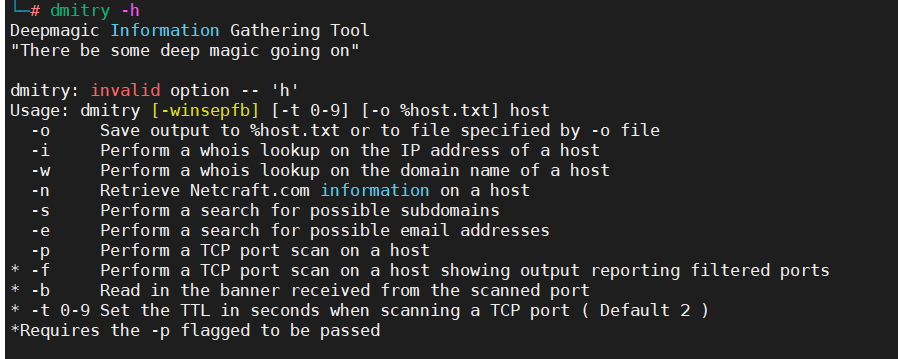

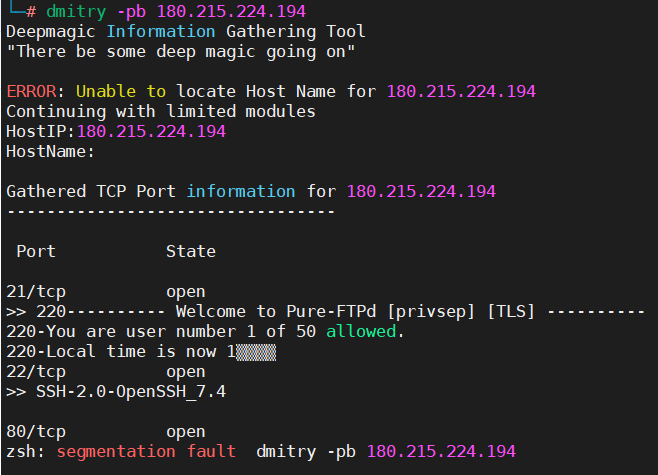

dmitry 用法

dmitry -h 查看参数用法

dmitry -pb 目标地址

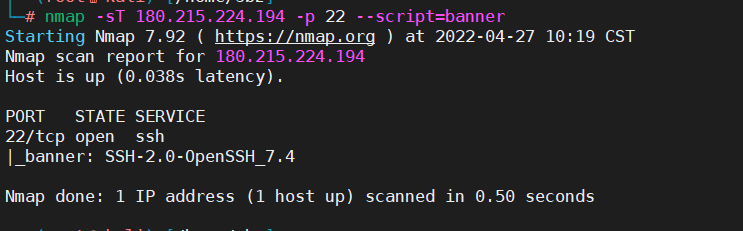

nmap 扫描banner信息:

nmap -sT 180.215.224.194 -p 22 --script=banner

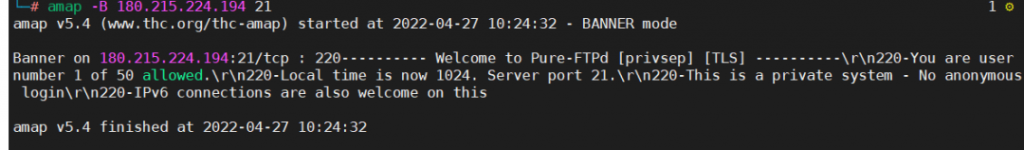

通过amap扫描banner信息:

• amap -B 180.215.224.194 21

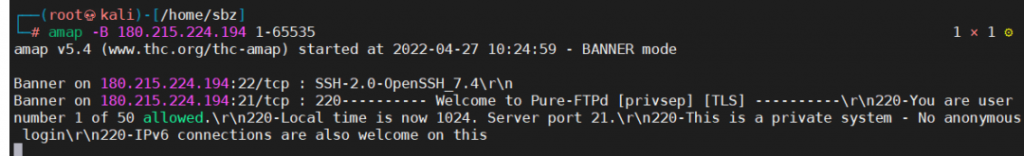

• amap -B 180.215.224.194 1-65535

-

•

amap -B 180.215.224.194 1-65535 | grep on #只显示开放端口的 -

• Banner信息抓取能力有限

-

• 通过响应特征分析识别服务

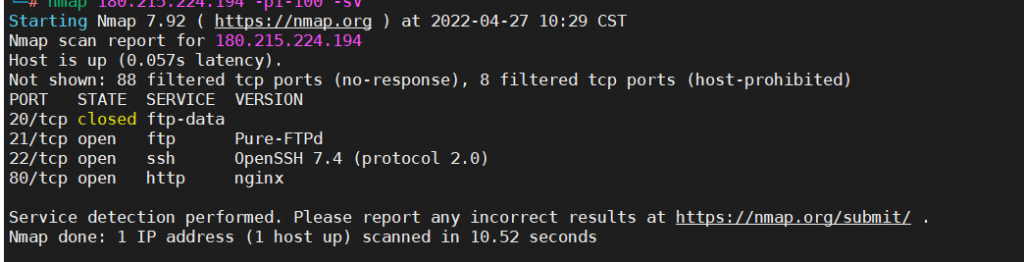

nmap 180.215.224.194 -p1-100 -sV

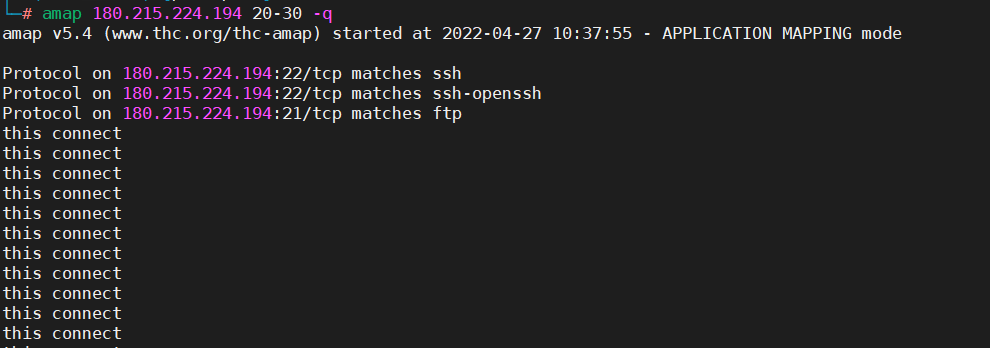

amap 180.215.224.194 -q

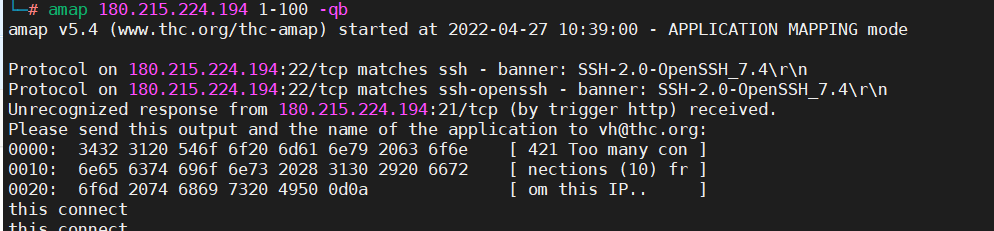

amap 180.215.224.194 1-100 -qb

AI 助手

AI 助手

没有回复内容