wireshark功能介绍

wireshark功能介绍

1.抓包嗅探协议分析

2.安全专家必备的技能

3.抓包引擎

Libpcap9—-Linux

Winpcap10—–Windows

4.解码能力

wireshark基本使用方法

1.启动软件

2.选择抓包网卡

3.选择混杂模式

4.实施抓包

5.保存和分析捕获文件

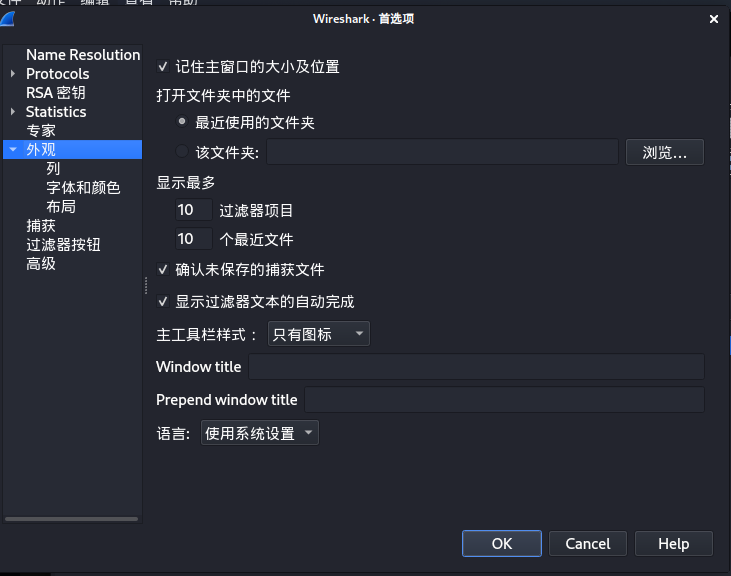

6.首选项(可以定制布局,列表,字体等等功能)

Wireshark筛选器

-

过滤掉干扰的数据包

-

抓包筛选器

-

显示筛选器

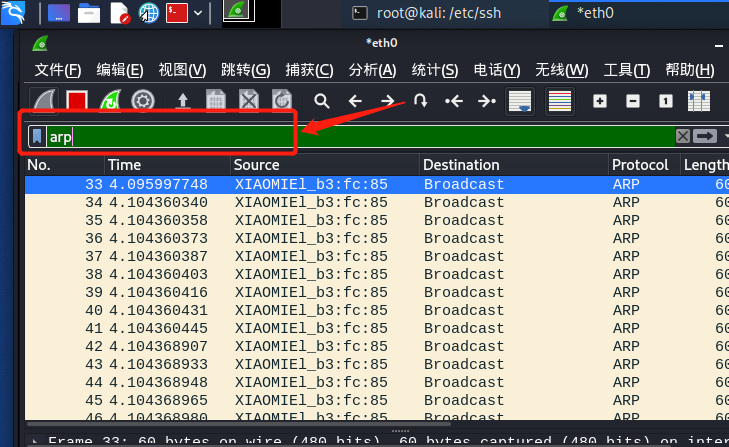

可以在上图进行一系列的过滤

wireshark常见协议包

-

数据包的分层结构:

-

ARP(地址解析协议,将IP地址解析成MAC地址)

-

ICMP(ping工具的协议)

-

TCP—三次握手

-

UDP

-

Dns

-

Http

-

Ftp

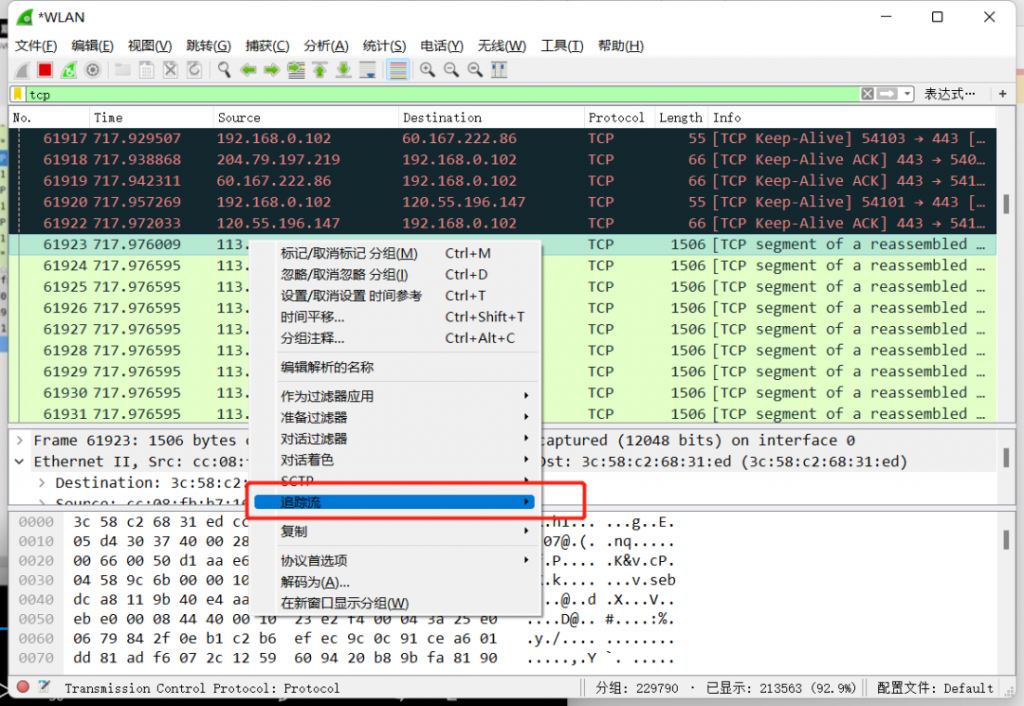

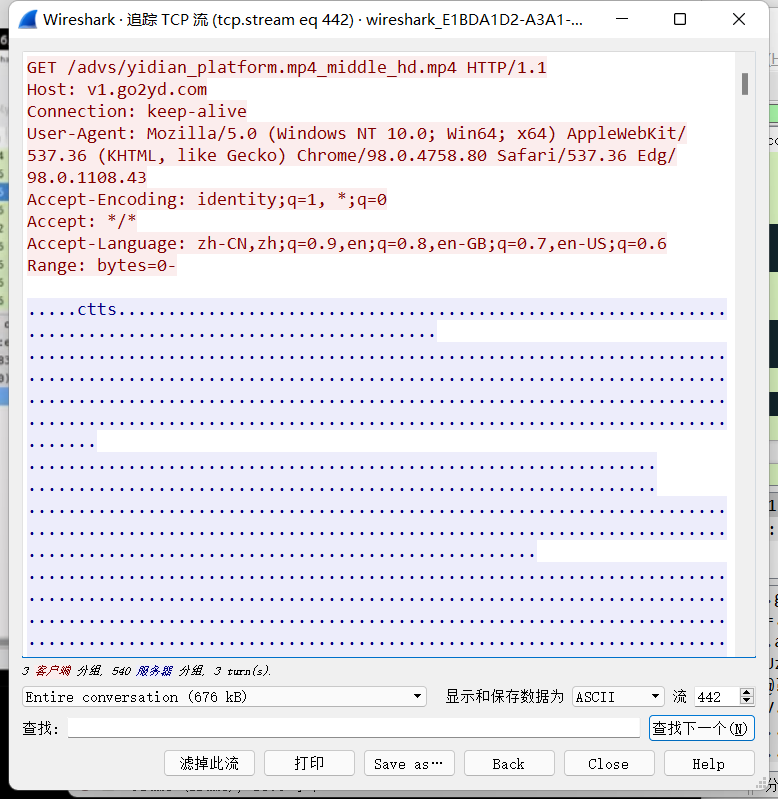

TCP:

数据流

Http

Smtp

Pop3

Ssl

Wireshark-信息统计

-

节点数

-

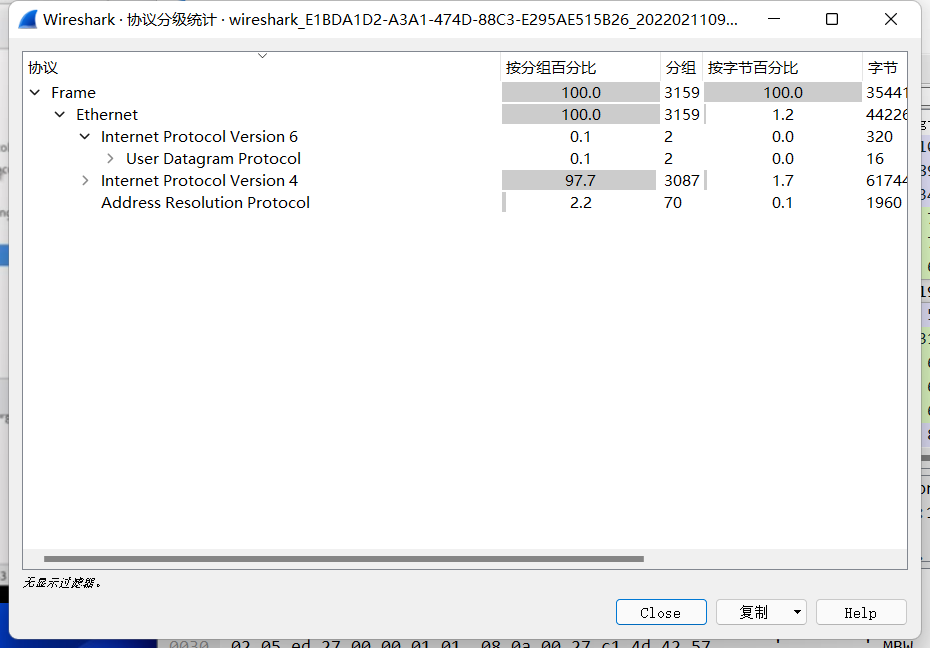

协议分布

-

包大小分布

-

会话连接

-

解码方式

-

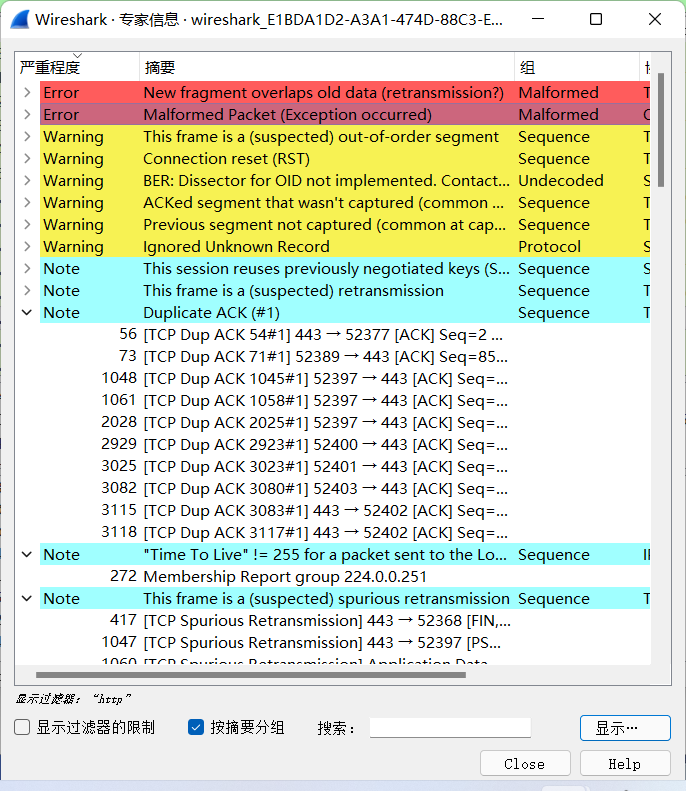

专家系统

专家系统可以为我们分析当前系统存在的问题

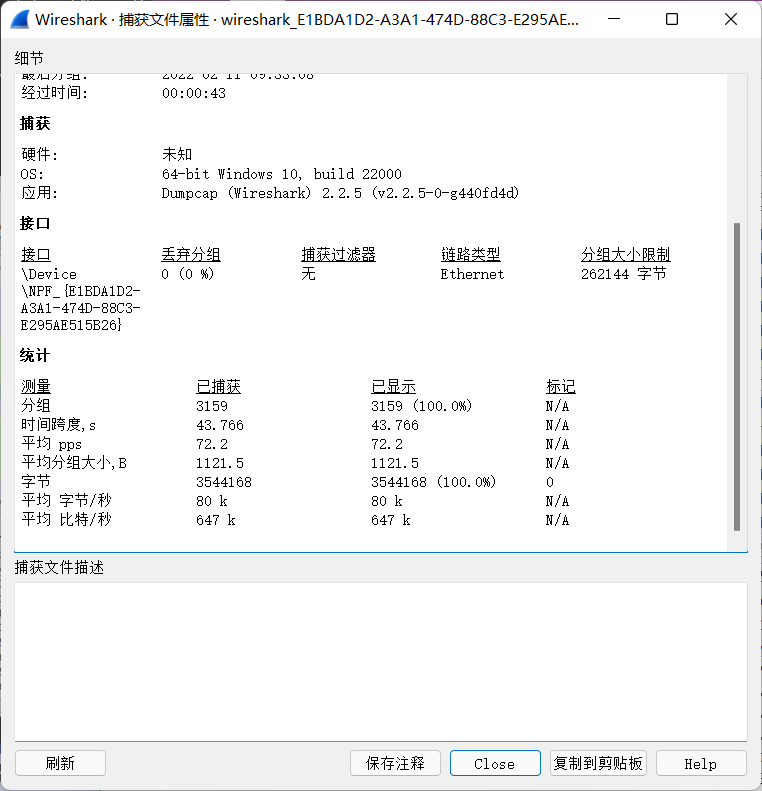

第一个查看文件属性

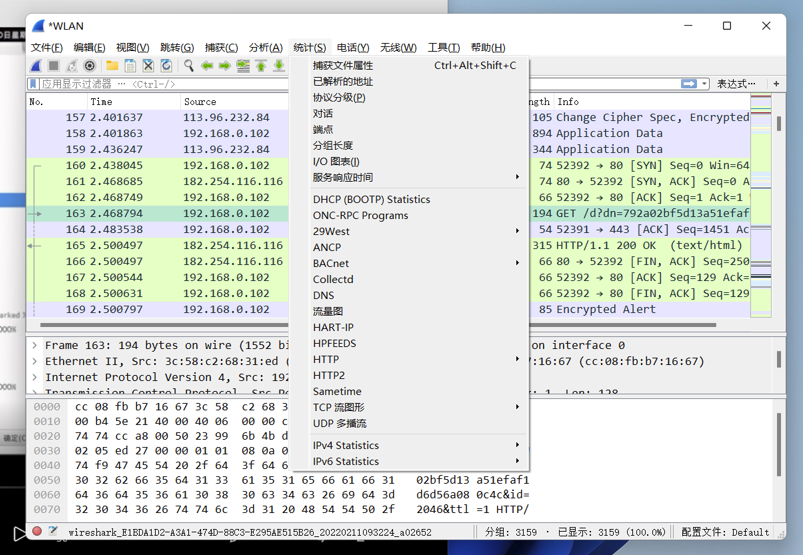

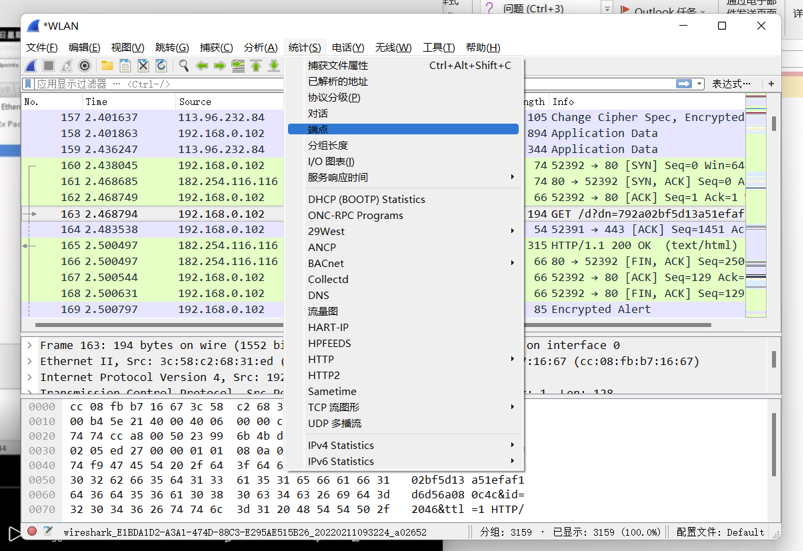

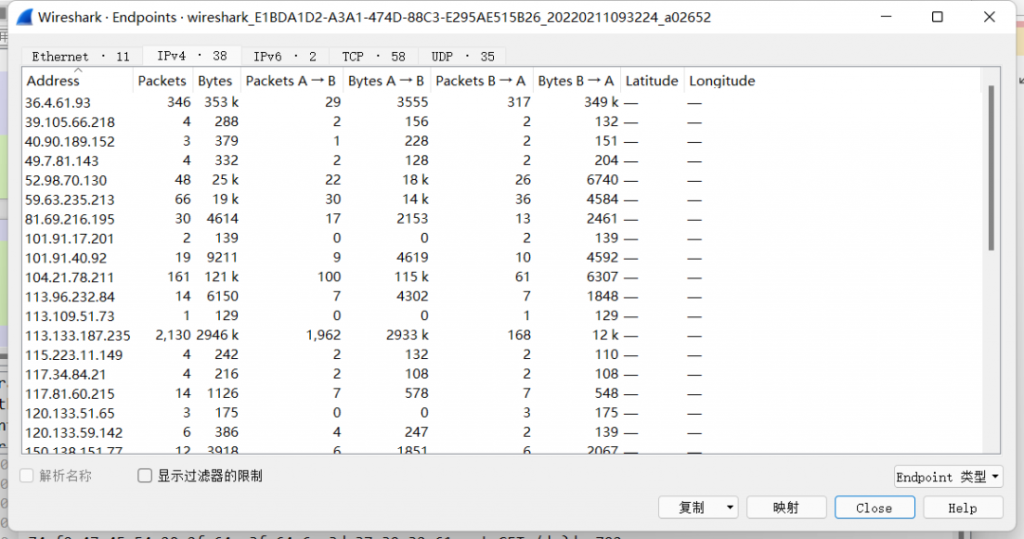

点击统计—断点,可以查看所有的IP地址,mac地址情况

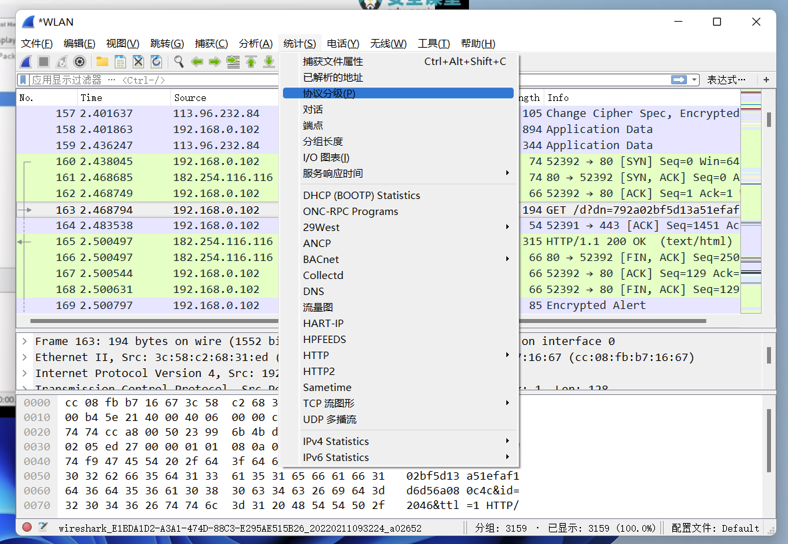

查看协议的分级

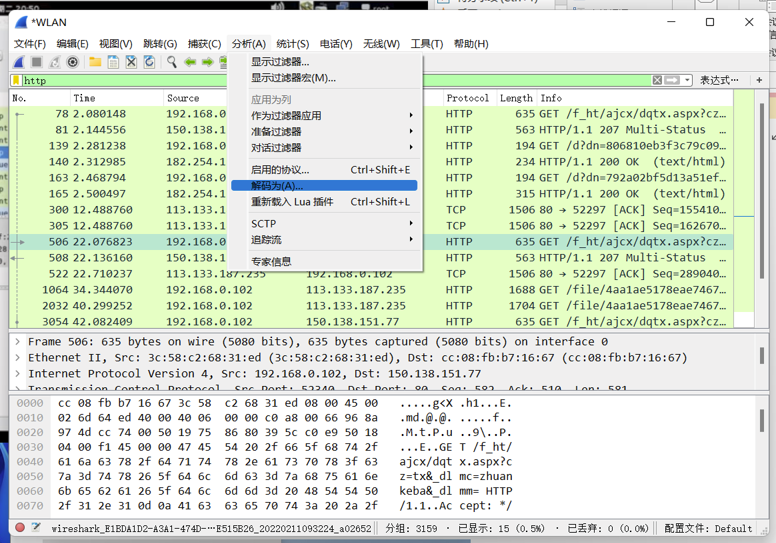

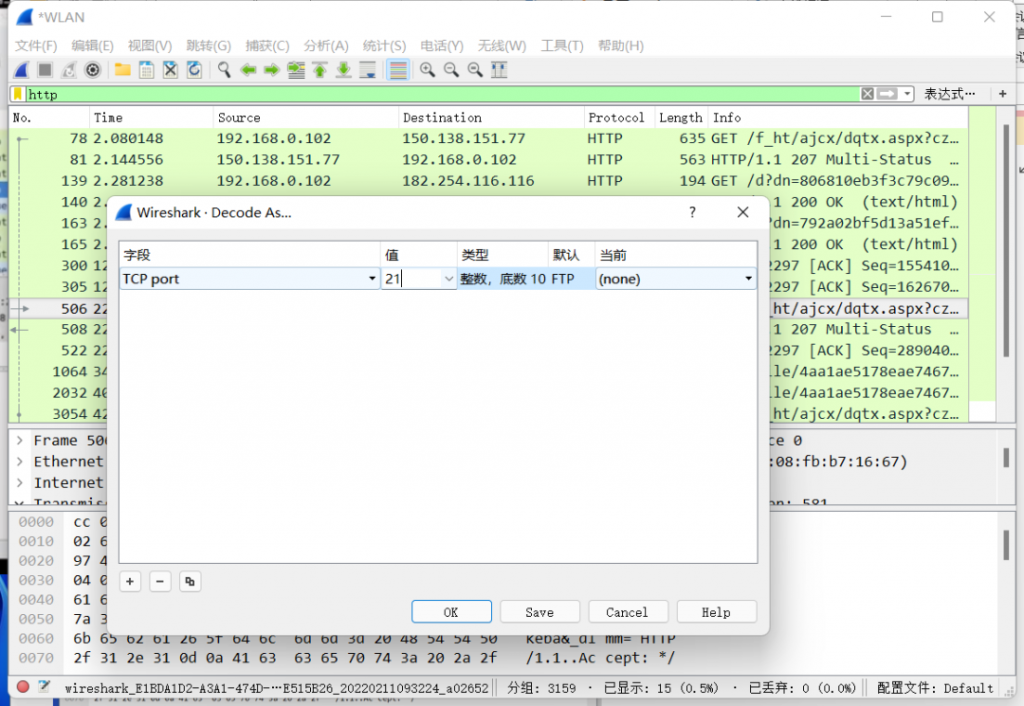

解码(软件会以端口定位协议,例如80端口程序固定认为这个协议就是http,但是80端口可能是ftp或者其他协议。)

实践

Wireshark抓包对比nc,ncat加密与不加密的流量

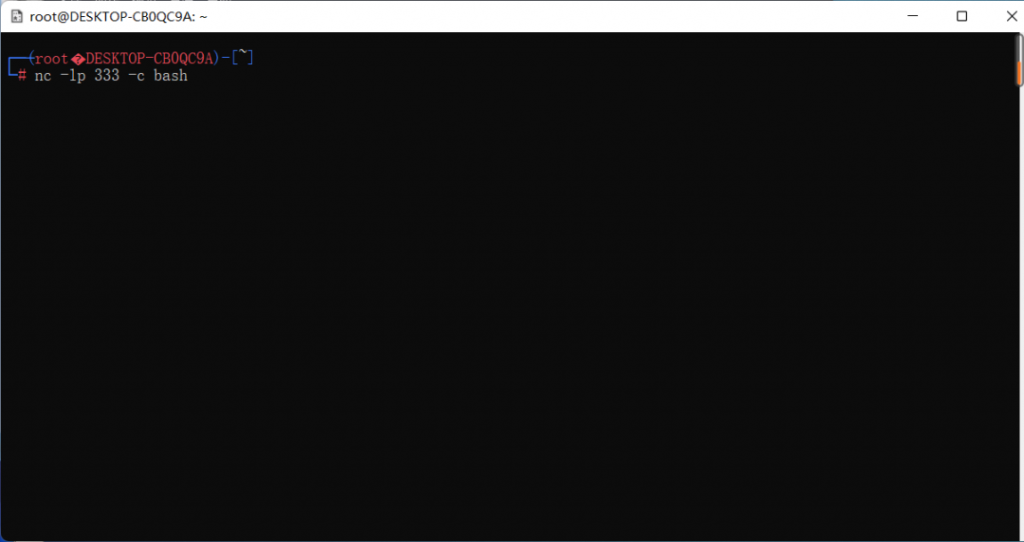

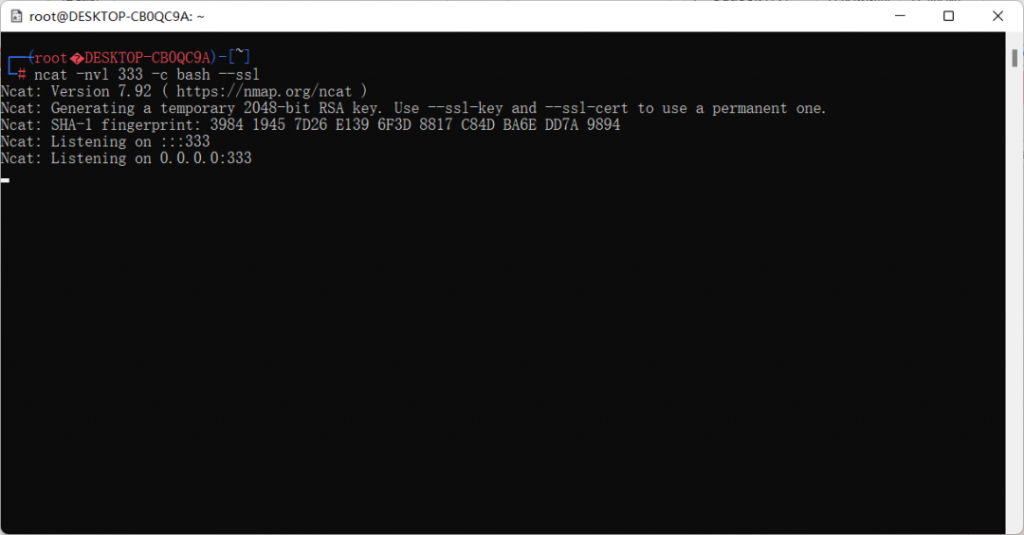

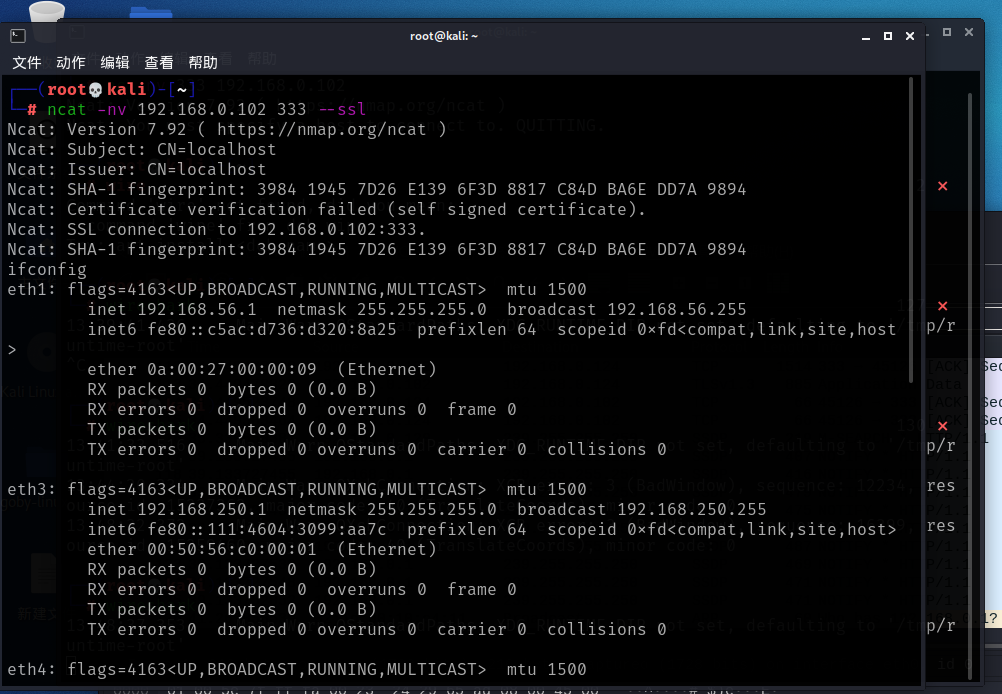

1.首先在一台kali的机器侦听端口,讲自己bash映射出去

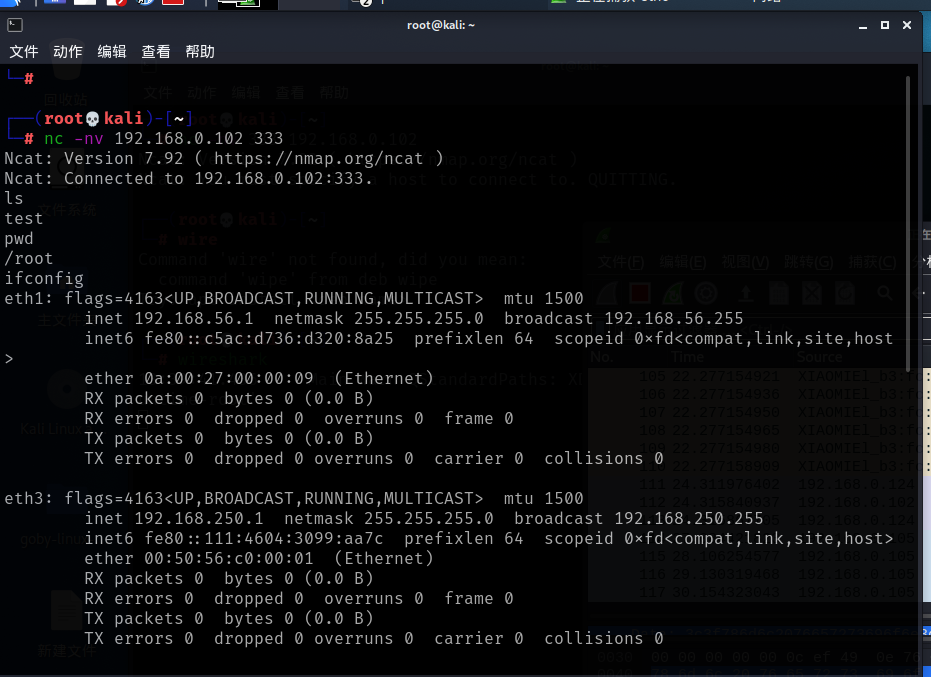

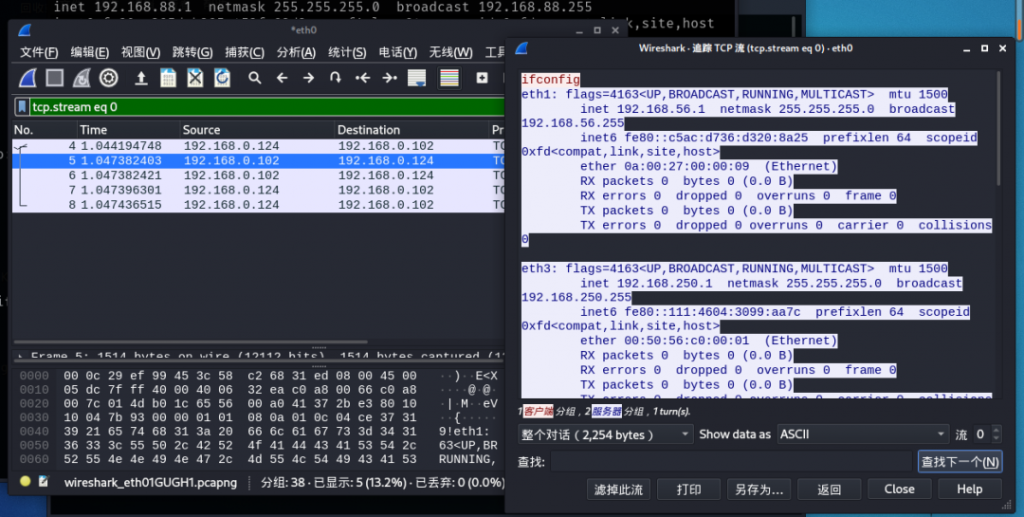

2.在另一台kali设备上开启wireshark抓包,然后通过nc连接

通过抓包,命令全部都是以明文显示

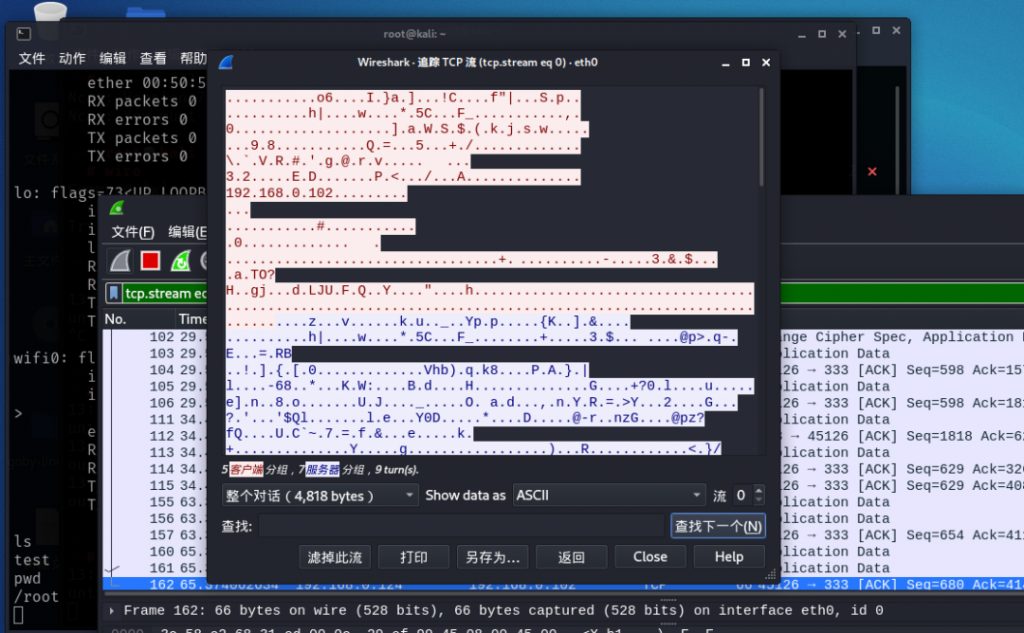

使用ncat加密传输

报文为加密得

企业抓包部署方案:

-

Sniffer

-

Cace / riverbed

-

Cascad pilot

没有回复内容