七章 实施渗透攻击kali常用软件在net hunter中使用介绍介绍

第一节:MITM 攻击框架 BetterCAP注: 本教程出自X网络科技,作者:skilfulwriter 团队qq群:603791426

https://www.bettercap.org/usage/#web-ui

提到中间人攻击,最知名的莫过于Ettercap,但是由于Ettercap的过滤器太复杂,扩展开发需要掌握C/C++语言,同时在大型网络环境中Ettercap

的主机发现以及欺骗功能效果较差,于是就诞生了Bettercap。Bettercap是一个非常强大、灵活可移植的中间人攻击框架,它具有跨平台、轻量级以及模块化等优点,在渗透测试过程中能够非常好的进行中间人测试。

本期 为大家介绍这款优秀的中间人工具——Bettercap!

强大、模块化、便携的 MITM 攻击框架

BetterCAP是一个功能强大、模块化/灵活且可移植的 MITM 攻击框架,旨在对网络执行各种类型的攻击。它能够实时操纵 HTTP、HTTPS 和 TCP 流量,嗅探凭据等。它在 2018 年完全重新实现,除了 MITM,它还带来了网络监控 802.11、BLE 等。渗透测试人员、逆向工程师和网络安全研究人员可能会发现此工具非常有用。 其中包含他们可能需要执行侦察和攻击WiFi网络、蓝牙低能耗设备、无线HID设备和以太网网络的所有功能。

BetterCAP第二代的发布,全面重新实现了最完整、最先进的中间人攻击框架,将MITM攻击提升到了一个全新的高度。此外,BetterCAP 旨在成为网络监控、802.11、BLE 攻击等的参考框架。

Bettercap 从 Ruby 应用程序切换到编译的 Go 应用程序,这使得 BetterCAP 2.7.0 可以在低端硬件上运行,同时每秒代理数百个连接并转发数以万计的数据包。内存和 CPU 使用率现在得到了极大的优化,您可以运行您最喜欢的 MITM 攻击框架的多个实例。BetterCAP 支持 Windows、macOS、Android、Linux(arm、mips、mips64 等)和 iOS。

道

特征:

· 全双工和半双工ARP欺骗

· ICMP/DNS/NDP 欺骗

· 支持用户插件的模块化 HTTP 和 HTTPS 透明代理

· 为 HTTP(S) POSTed 数据、基本和摘要式身份验证、FTP、IRC、POP、IMAP、SMTP、NTLM(HTTP、SMB、LDAP 等)等协议收集实时凭据

· 完全可定制的嗅探器

· 允许注入自定义 HTML、JS、CSS 代码或 url 的模块化 HTTP/HTTPS 代理

· SSLStripping 与 HSTS 绕过。等等。

新功能:

· 现在可以通过专用模块参数( http.server, https.proxy 和 api.rest )自定义单个 https 证书/授权字段

· 实现了 any.proxy 模块以将流量重定向到自定义代理工具

· 实现了 http.proxy.injectjs 和 https.proxy.injectjs 参数以在没有代理模块的情况下注入 javascript 代码、文件或 URL

主要特点

· 蓝牙低能设备扫描,特征列举,阅读和写作。

· 2.4Ghz 无线设备扫描和鼠标劫持攻击与空中 HID 帧注射 (与达基脚本支持).

· 被动和主动 IP 网络主机探测和重新构用。

· ARP、DNS、NDP 和 DHCPv6欺骗者用于麻省理工学院对 IPv4 和 IPv6 网络的攻击。

· 代理在包级,TCP级和HTTP/HTTPS应用水平完全可脚本化,易于实现javascript 插件。

· 强大的网络嗅探器的凭据收集,也可以用作网络协议模糊器。

· 非常快的端口扫描仪。

· 强大的REST API,支持网络插座上的异步事件通知,轻松协调您的攻击。

· 非常方便的网络UI。

· 更多!

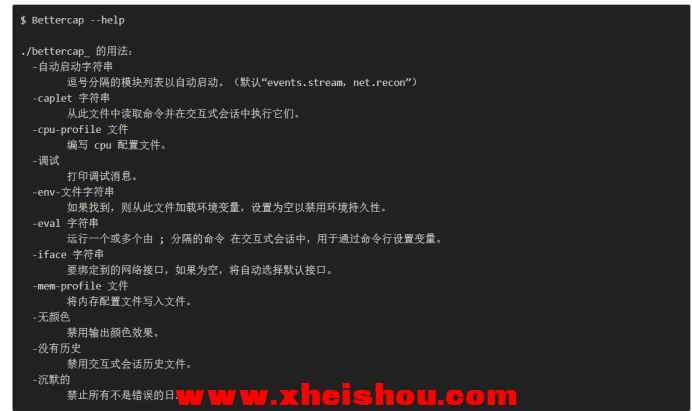

使用 sudo bettercap -h 显示基本的命令行选项。

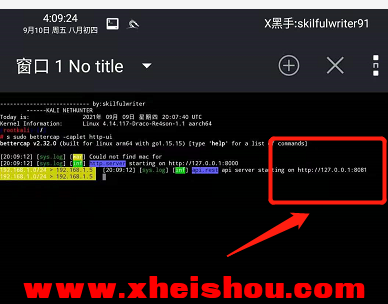

今天我就简单讲解一下ui部分,其原理其实就是一个调用bettercap api(api功能早就有了)的web应用,默认是用bettercap自带的简易http/https服务器跑的。我今天就介绍一下简单的使用方法。

官网上给了两种模式的Web UI。一种是本地UI,走http访问,也就是bettercap的http服务只监听本地链接,如果你是PC装Kali就直接开浏览器访问本地就好。本地UI的启动命令是:

第二种当然就是远程UI啦,这种模式试用于什么情况呢?举个栗子,爱看美剧的可能看过在Mr Robot第一季中Elliot在铁山”公司的温控开关后面装了一个树莓派,远程控

制它“烧掉”了Evil corp的数据备份。那么假如我们不是要控制温度,而是要在其内网中arp嗅探信息。(Actually it’s a very stupid action. I do recommend you not do that!)那么你就可以使用remote UI,并且转发树莓派的80端口到操控端这里,你就可以远程监视其内网流量了。正因为这涉及到控制信息的传输,不能露馅(毕竟bettercap自己就是干这个的。。。),所以远程UI使用https,如果你不制定证书,bettercap会自己签一个,这不被浏览器认可,你需要添加例外。远程UI的启动命令是

而不是

sudo bettercap -caplet http-ui

如果你喜欢折腾,想改改监听端口什么的。或者你不愿意用https,你可以手动修改ui模块(毕竟它也是个caplet)位置是:/usr/(local/)share/bettercap/caplets/http(s)-ui.cap。哦,对了,登录UI的用户名和密码也在这里修改,千万别忘了换一个密码哦!

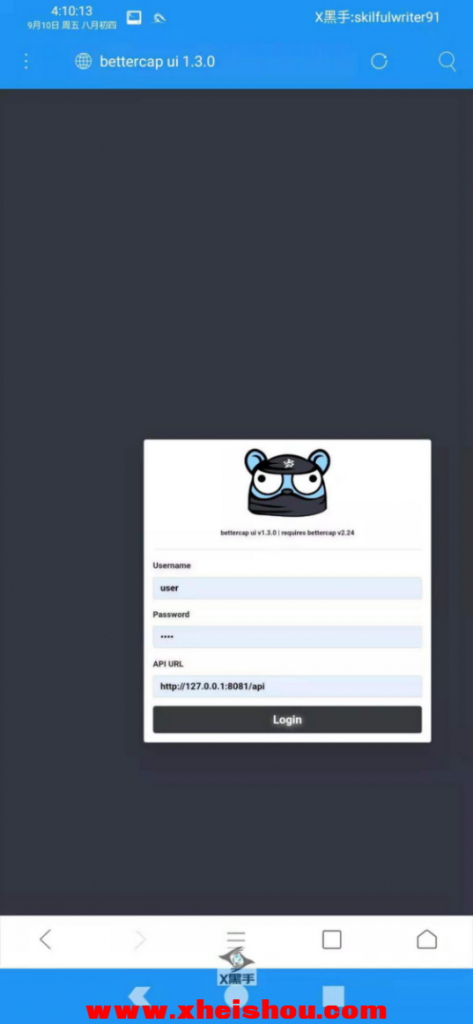

打开浏览器,输入你运行bettercap ui的机器的ip地址。不出意外的话你会看到一个登录页面

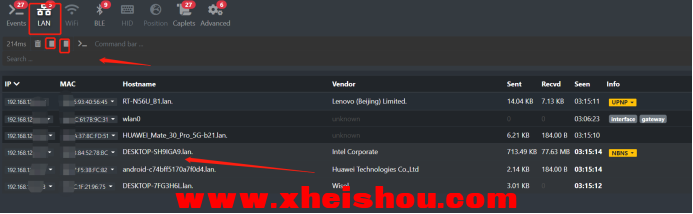

Bettercap Web UI 是一个时尚、丰富的界面,显示了很多细节。如果网络有客户端,您可以深入挖掘并显示网络的详细信息。

本地网络模块:

启动后,已经开始被动检测同一网络上的设备。很酷!如果我们想查看已识别的最新设备列表,我们可以也可以使用终端命令通过键入net.show并按Enter来查看它。

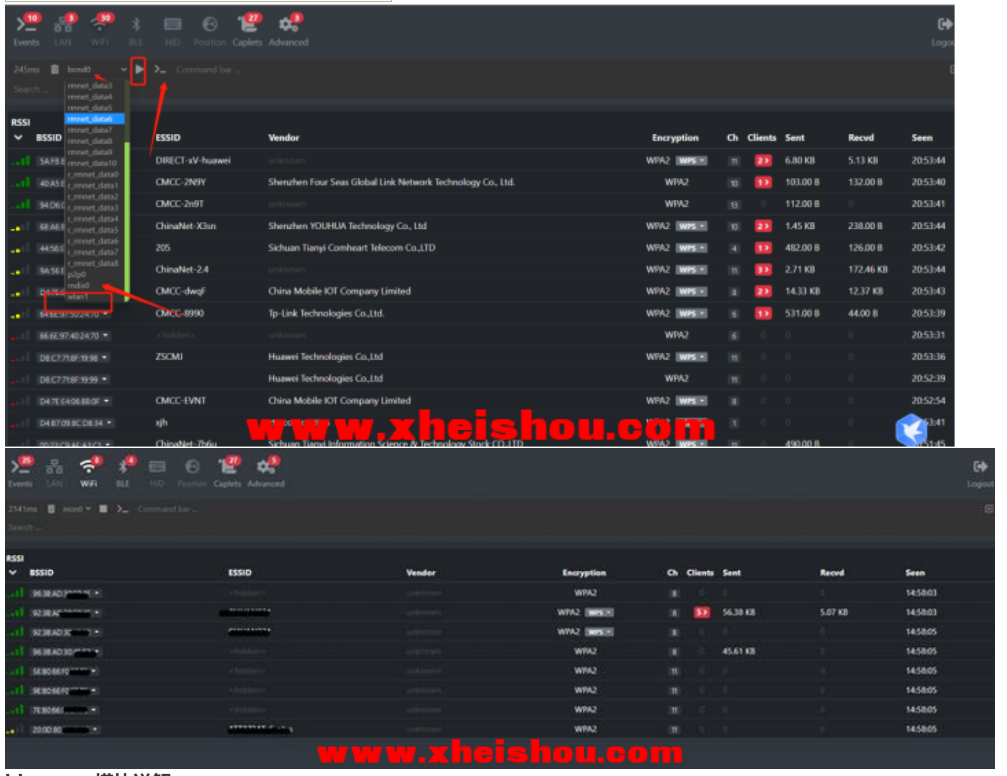

wifi模块详解:WiFi 网络监控 扫描

wifi.*模块需要一块支持监听模式和数据包注入的无线网卡来监听或攻击无线网络

新的wifi.recon涵盖 2.4 Ghz 和 5Ghz 频率。它正在做你需要的一切。Deauth,嗅探,握手捕获。首先,添加-iface选项:

$ Bettercap -ifacewlan0

注意:如果出现错误:Can’t restore interface wlan0 wireless mode (SIOCSIWMODE failed: Bad file descriptor)。请手动调整。退出 Bettercap 并手动将无线接口设置为监控模式。例如,如下:

Note: In case of an error: Can’t restore interface wlan0 wireless mode (SIOCSIWMODE failed: Bad file descriptor). Please adjust manually. Quit bettercap and manually set the wireless interface to monitor mode. For example, as follows:

$ sudo ip link set wlan1 down

$ sudo iw wlan1 set monitor control

$ sudo ip link set wlan1 up

开启侦察:

ble.recon模块详解:

该模块用于低功耗蓝牙(BLE)设备的嗅探,前提你得有一个外接得蓝牙适配器:数量惊人的设备使用蓝牙或低功耗蓝牙进行通信。这些设备很少关闭无线电,在某些情况下,它们被故意用作丢失物品的追踪器。虽然蓝牙设备支持 MAC 地址随机化,但许多制造商并不使用它,这让我们可以使用 Bettercap 之类的工具来扫描和跟踪蓝牙设备。

指令

运行蓝牙嗅探模块

现在,让我们开始蓝牙发现吧!首先,也可以键入ble.recon on并按Enter。

只要您愿意,这个发现就会持续下去。几次扫描都没有看到的设备将自动从列表中删除。

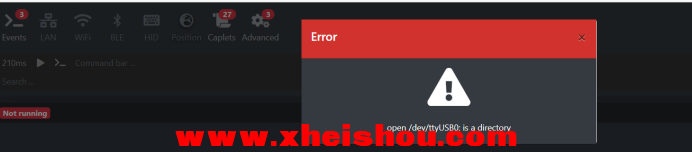

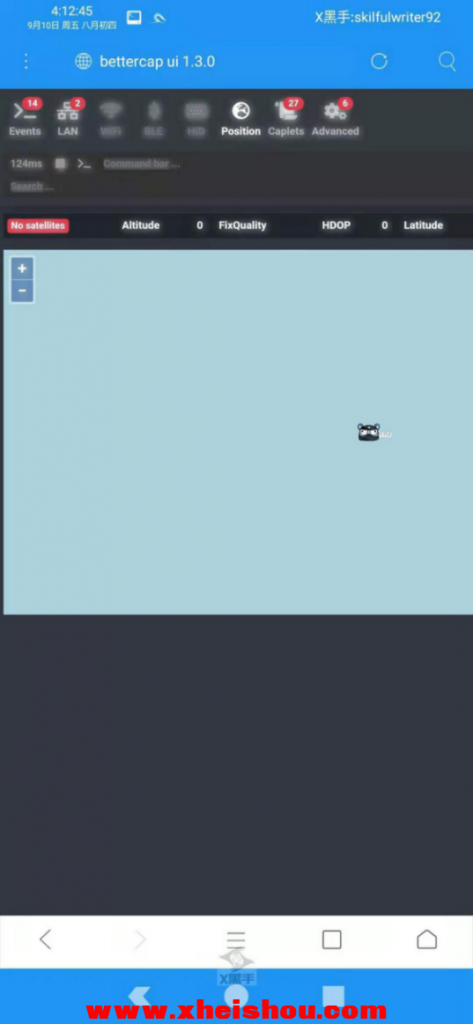

全球定位系统

该模块可用于从任何暴露串行接口的接收器获取 GPS 坐标。但是这需要一个外接硬件GPS接收器,不然如果你执行命令你会出现如下图所示界面:

命令gps on

开始从 GPS 硬件获取。

gps off

停止从 GPS 硬件获取。

gps.show

显示 GPS 硬件返回的最后一个坐标。

当然了我们是在kali nethunter手机中使用,手机本身就自带GPS模块,所以我们直接调用它就行了,怎么调用呢?大家还记得我以前发过的《Kali Linux NetHunter实施渗透攻击无线驾驶 Wardriving攻击》这篇文章吗?这上面有大概的讲解,这儿就不过多赘述了,打开BlueNMEA应用使其监听gps端口,终端如下:命令:gpsd -N -n -D 5 tcp://localhost:4352《端口是你自己的》

然在bettercap命令行中输入:set gps.device localhost:2947,就可查看位置:

我不知道是必须要外界硬件,才会显示地址还是我哪儿文件没有设置好,是怎么滴,没有显示地址,个人认为这没什么暖用,我也没有外接GPS接收器,所以没有深究!

Bettercap 的功能是很强大,这只是其中很小的一部分。还有很多好玩的功能等着我们,与君共勉!

最后、

作为一个爱好者,一个小白,有不妥的地方欢迎大佬指正。

没有回复内容