前言

WHOIS 是一个用于查询 域名注册信息、IP 地址分配、ASN(自治系统号) 等网络信息的标准协议。在 Andrax(渗透测试与安全研究平台) 中,whois 命令被广泛用于 信息收集(OSINT)、网络侦查 和 安全审计。

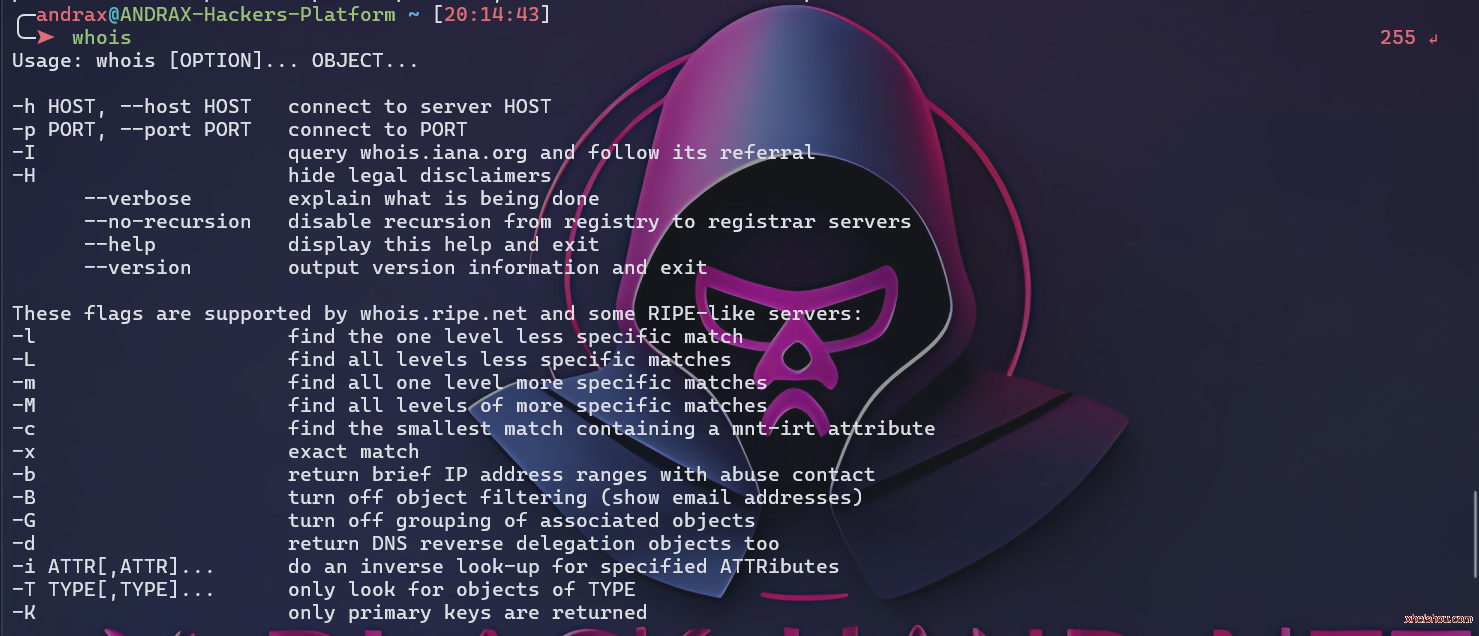

whois

Usage: whois [OPTION]... OBJECT...

-h HOST, --host HOST connect to server HOST

-p PORT, --port PORT connect to PORT

-I query whois.iana.org and follow its referral

-H hide legal disclaimers

--verbose explain what is being done

--no-recursion disable recursion from registry to registrar servers

--help display this help and exit

--version output version information and exit

These flags are supported by whois.ripe.net and some RIPE-like servers:

-l find the one level less specific match

-L find all levels less specific matches

-m find all one level more specific matches

-M find all levels of more specific matches

-c find the smallest match containing a mnt-irt attribute

-x exact match

-b return brief IP address ranges with abuse contact

-B turn off object filtering (show email addresses)

-G turn off grouping of associated objects

-d return DNS reverse delegation objects too

-i ATTR[,ATTR]... do an inverse look-up for specified ATTRibutes

-T TYPE[,TYPE]... only look for objects of TYPE

-K only primary keys are returned

-r turn off recursive look-ups for contact information

-R force to show local copy of the domain object even

if it contains referral

-a also search all the mirrored databases

-s SOURCE[,SOURCE]... search the database mirrored from SOURCE

-g SOURCE:FIRST-LAST find updates from SOURCE from serial FIRST to LAST

-t TYPE request template for object of TYPE

-v TYPE request verbose template for object of TYPE

-q [version|sources|types] query specified server info

╭─andrax@ANDRAX-Hackers-Platform ~ [21:35:08]

╰─➤查询

用法:whois [选项]... 对象。..

-h HOST, --host HOST 连接到服务器HOST

-p PORT, --port PORT 连接到PORT

-I 查询whois.iana.org并遵循其转介

-H 隐藏法律免责声明

--verbose 选项用于解释正在执行的操作

--no-recursion 禁用从注册表到注册商服务器的递归

--help 显示此帮助信息并退出

--version 输出版本信息并退出

这些标志受whois.ripe.net和一些类似RIPE的服务器支持:

-l 查找一级更不具体的匹配项

-L 查找所有级别较低的匹配项

-m 选项:查找所有更具体一级的匹配项

-M 查找所有更具体的匹配项,包括所有层级

-c 参数用于查找包含“mnt-irt”属性的最小匹配项

-x 表示精确匹配

-b 选项:返回包含滥用联系信息的简短IP地址范围

-B 关闭对象过滤(显示电子邮件地址)

-G 关闭关联对象分组

-d 参数:同时返回DNS反向委托对象

-i ATTR[,ATTR]... 对指定的ATTRibutes进行反向查找

-T TYPE[,TYPE]... 仅查找类型为TYPE的对象

-K 仅返回主键

-r 关闭联系人信息的递归查找

-R 表示强制显示域对象的本地副本

如果它包含推荐

-a 参数:同时搜索所有镜像数据库

-s SOURCE[,SOURCE]... 搜索从 SOURCE 镜像的数据库

-g SOURCE:FIRST-LAST 从序列号FIRST到LAST,从SOURCE中查找更新

-t TYPE TYPE对象的请求模板

-v TYPE 请求获取 TYPE 类型的对象的详细模板

-q [version|sources|types] 查询指定服务器信息

╭─andrax@ANDRAX-Hackers-Platform ~ [21:35:08]

╰─➤本文将介绍 Andrax 下的 whois 工具,包括基本用法、高级参数及实战案例。

📌 WHOIS 基础用法

1. 查询域名信息

whois example.com输出示例:

Domain Name: EXAMPLE.COM

Registry Domain ID: 2336799_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.iana.org

Creation Date: 1995-08-14T04:00:00Z

Registrant Organization: Example Inc.

Registrant Email: admin@example.com2. 查询 IP 地址归属

whois 8.8.8.8输出示例:

NetRange: 8.8.8.0 - 8.8.8.255

CIDR: 8.8.8.0/24

NetName: GOOGLE

NetHandle: NET-8-8-8-0-1

Parent: NET8 (NET-8-0-0-0-1)

Organization: Google LLC (GOGL)3. 查询 ASN(自治系统号)

whois AS15169输出示例:

ASNumber: 15169

ASName: GOOGLE

OrgName: Google LLC🔧 WHOIS 高级参数

1. 指定 WHOIS 服务器

默认情况下,whois 会自动选择正确的服务器,但也可以手动指定:

whois -h whois.arin.net 8.8.8.8 # 强制使用 ARIN(北美 IP 数据库)2. 隐藏法律声明

whois -H example.com # 隐藏冗长的法律条款3. 递归查询(自动跳转注册商)

whois -I example.com # 先查询 IANA,再自动跳转到注册商4. 查询 DNS 反向解析

whois -d 8.8.8.8 # 返回 DNS 反向解析记录5. 仅返回关键信息(适用于自动化分析)

whois -K example.com # 仅返回主键(域名、注册商、创建日期等)🎯 WHOIS 实战应用

1. 渗透测试中的信息收集

whois target.com | grep "Registrant Email" # 获取管理员邮箱

whois -a 192.168.1.1 # 查询 IP 的完整分配信息2. 查找关联域名

whois -i admin@example.com # 查找同一管理员注册的所有域名3. 检测域名劫持

whois -t domain.com # 检查域名是否被恶意修改4. 批量查询(结合脚本)

for domain in $(cat domains.txt); do whois $domain >> whois_results.txt; done⚠️ 注意事项

-

隐私保护

-

由于 GDPR(欧盟通用数据保护条例),部分 WHOIS 信息可能被隐藏(如注册人邮箱)。

-

可使用

-B参数尝试显示完整信息(但部分服务器会拒绝)。

-

-

查询限制

-

部分 WHOIS 服务器(如 RIPE NCC、APNIC)有 速率限制,频繁查询可能被封禁。

-

-

法律合规性

-

仅对 授权目标 进行查询,避免非法侦查。

-

📚 总结

| 用途 | 命令示例 |

|---|---|

| 查询域名 | whois example.com |

| 查询 IP | whois 8.8.8.8 |

| 查询 ASN | whois AS15169 |

| 隐藏法律声明 | whois -H example.com |

| 递归查询 | whois -I example.com |

| 批量查询 | for dom in $(cat list.txt); do whois $dom; done |

在 Andrax 平台上,whois 是 信息收集阶段的重要工具,可帮助安全研究人员快速获取目标的网络资产信息。结合其他工具(如 dig、nmap),能极大提高渗透测试效率。

🚀 下一步建议:

-

尝试

whois -h whois.radb.net AS12345查询 BGP 路由信息。 -

使用

jq或grep过滤 WHOIS 结果,便于自动化分析。

如需更高级的 WHOIS 解析工具,可尝试:

-

DomainBigData(商业 OSINT 工具)

-

WhoisXML API(自动化查询 API)

希望这篇指南对你在 Andrax 下的安全研究有所帮助! 🎉

没有回复内容