前言

这篇文章笔者整理了目前所见到过的使用多的Webshell网站管理工具,这里只对这些工具做了简单介绍,并没有写具体使用方式,大家如果有兴趣可以自己去看一下使用说明,同时也欢迎大家补充一些类似工具。

目前国内安全人员常用的有:中国菜刀、中国蚁剑、冰蝎、哥斯拉、Metasploit、SharPyShell等,也有一些内部团队开发的类似工具,但是并没有对外公开。

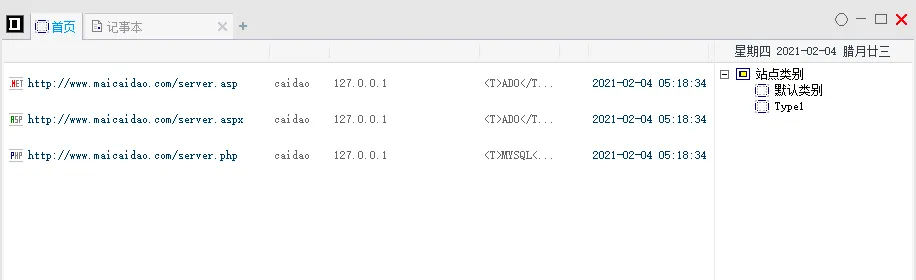

(1) 中国菜刀(Chopper)

中国菜刀是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站都可用它来进行管理!在非简体中文环境下使用自动切换到英文界面。UNICODE方式编译,支持多国语言输入。已被各大安全厂商提取其特征。

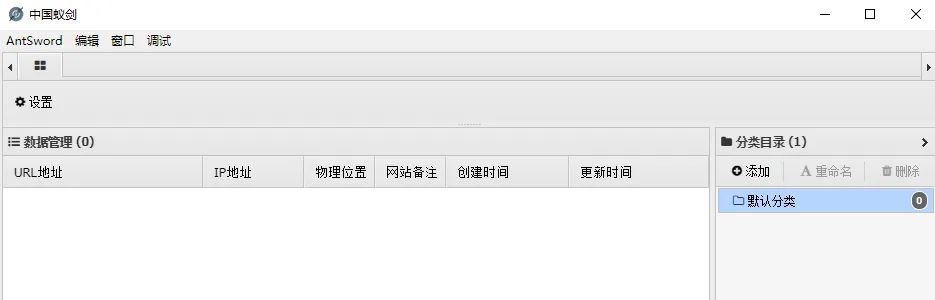

2) 中国蚁剑(AntSword)

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!使用编/解码器进行流量混淆可绕过WAF,并且有多款实用插件。

使用教程

中国蚁剑(AntSword)安装、使用教程_中国蚁剑使用教程-CSDN博客

项目地址:

-

https://github.com/AntSwordProject/antSword

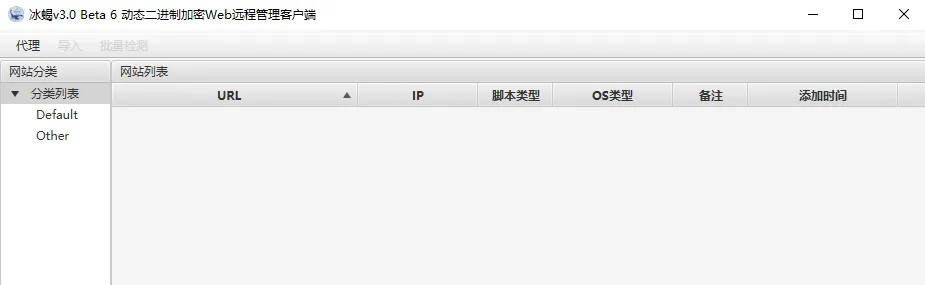

(3) 冰蝎(Behinder)

冰蝎是一款基于Java开发的动态二进制加密通信流量的新型Webshell客户端,由于它的通信流量被加密,使用传统的WAF、IDS等设备难以检测,目前在HVV中使用较多的一款工具。

项目地址:

-

https://github.com/rebeyond/Behinder

使用教程

冰蝎(Behinder)下载与安装以及连接测试_冰蝎下载-CSDN博客

(4) 哥斯拉(Godzilla)

哥斯拉是一款继冰蝎之后又一款于Java开发的加密通信流量的新型Webshell客户端,内置了3种有效载荷以及6种加密器,6种支持脚本后缀,20个内置插件,也是目前在HVV中使用较多的一款工具。

项目地址:

-

https://github.com/BeichenDream/Godzilla

使用教程

哥斯拉Godzilla 下载安装和使用(超详细)_哥斯拉使用教程-CSDN博客

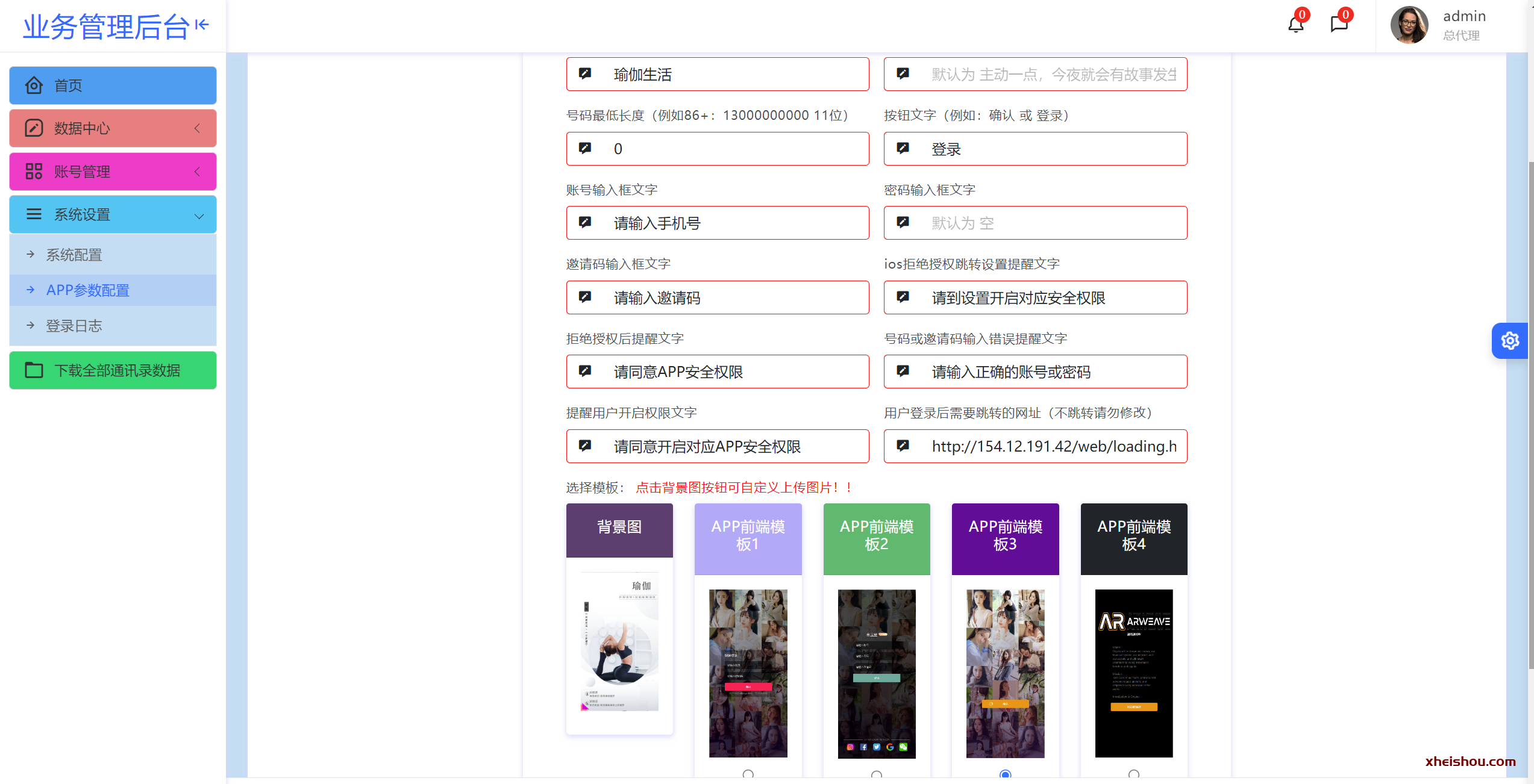

web端

(5) Web版菜刀(w8ay)

w8ay是Hacking8安全信息流站长早些年用PHP+MySQL写的一款半成品一句话WEB端管理工具,目前完成的功能有:文件管理、自定义命令、多用户系统注册登陆,且仅支持对PHP的一句话进行操作。

项目地址:

-

https://github.com/boy-hack/WebshellManager

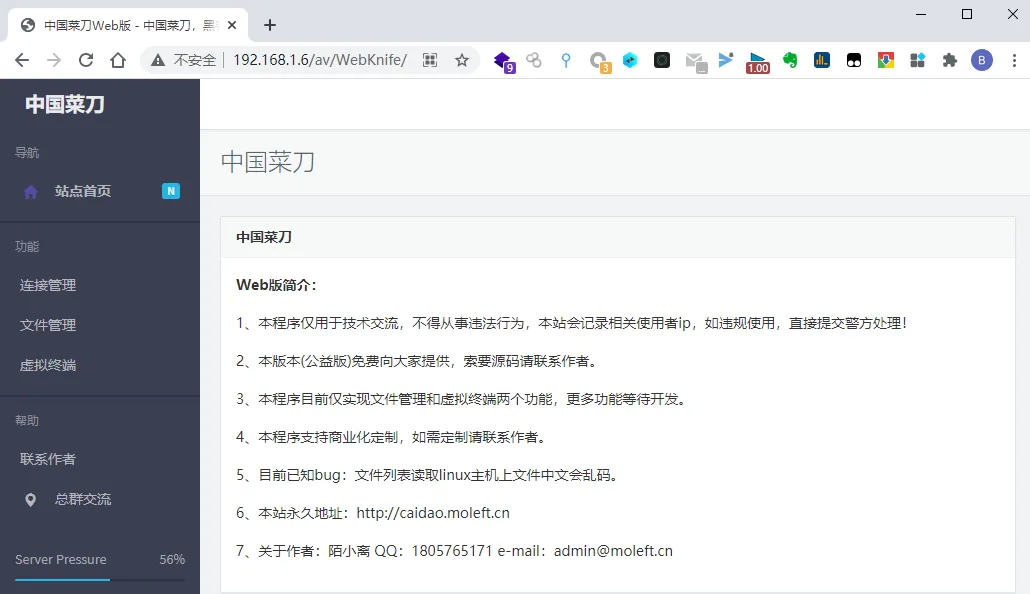

(6) Web版菜刀(WebKnife)

WebKnife是陌小离练习ajax时候写的一款半成品Web版菜刀,目前完成的功能有:文件管理,虚拟终端,文件查看,图片查看,一键挂黑,作者居然还是个00后,tql!

项目地址:

-

https://github.com/MoLeft/WebKnife

kali linux端

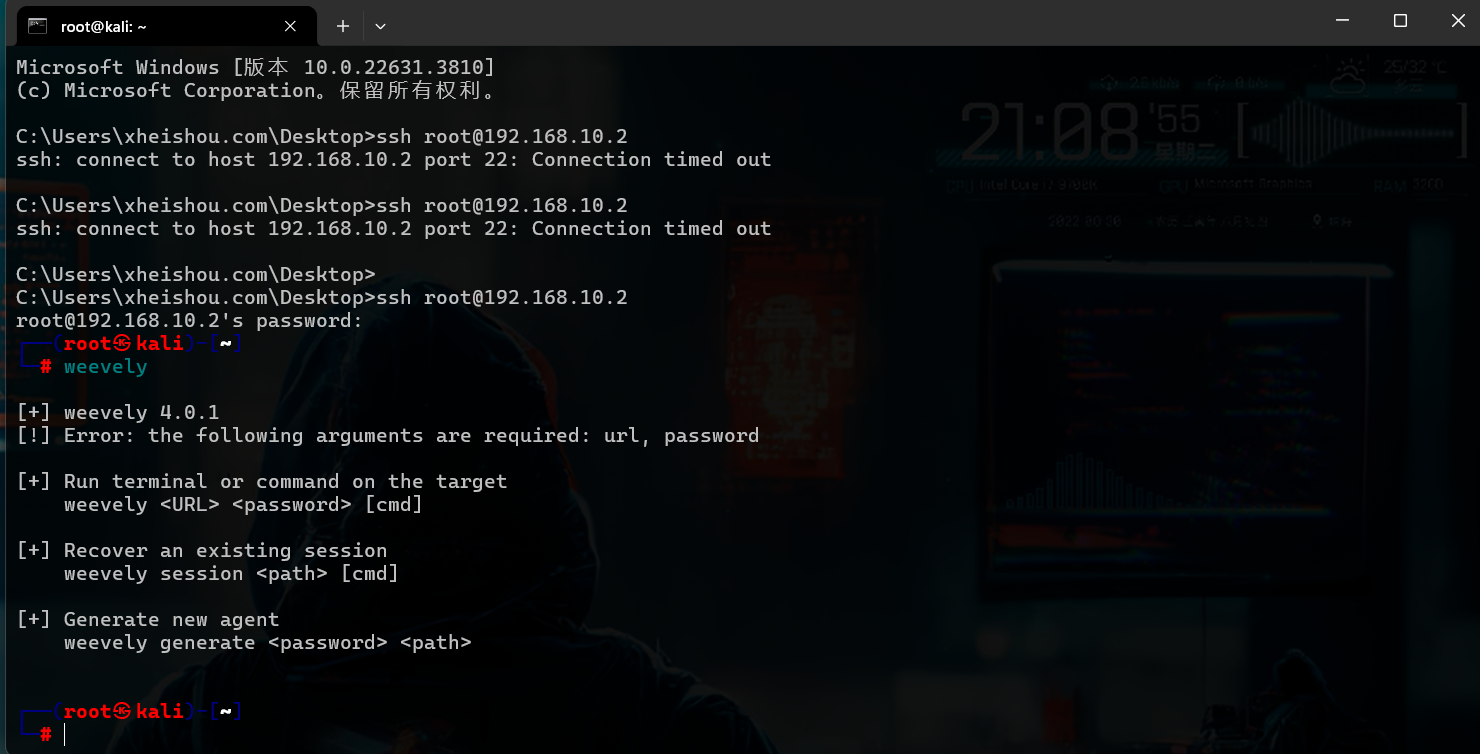

Weevely

- 具有隐蔽性的类终端PHP Webshell

- 30多个强大的管理模块

- 可用于执行系统命令、浏览文件系统

- 检查服务器常见配置错误

- 创建正向、反向TCP Shell链接

- 通过目标主机代理HTTP流量

- 从目标主机运行端口扫描,渗透内网

- 支持设置密码

#一个小插曲:Kali自带Weevely缺少PySockets库而不能正常运行,安装即可:

https://pypi.python.org/pypi/PySocks/

./setup.py install使用教程

【Kali】渗透利器 Weevely 4.0 —Linux版本菜刀使用详解 – 为极客而生 – 博客园 (cnblogs.com)

上传文件

file_upload /root/11.out /www/wwwroot/xhueuedeu.com/app/11.out个模块的使用:

:shell_su模块

weevely> :shell_su

error: the following arguments are required: passwd, command

usage: shell_su [-h] [-user USER] [-stderr_redirection STDERR_REDIRECTION]

[-vector-sh {system,passthru,shell_exec,exec,popen,proc_open,perl_system,pcntl}]

[-vector {sh_expect,pyexpect}]

passwd command [command ...]

Execute commands with su.

positional arguments: //位置参数(必须)

passwd User's password

command Shell command

optional arguments: //可选参数

-h, --help show this help message and exit

-user USER User to run the command with

-stderr_redirection STDERR_REDIRECTION

-vector-sh {system,passthru,shell_exec,exec,popen,proc_open,perl_system,pcntl}

-vector {sh_expect,pyexpect}

一般形式:

:shell_su -user root <密码> <要执行的命令>

通过更变使用者来执行shell命令,可以获得root权限来执行命令。**如一般情况下,/etc/shadow这个文件普通用户是不能查看的,需要升级为root用户,就可以这样:

:shell_su -user root 657260 cat /etc/shadow

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容