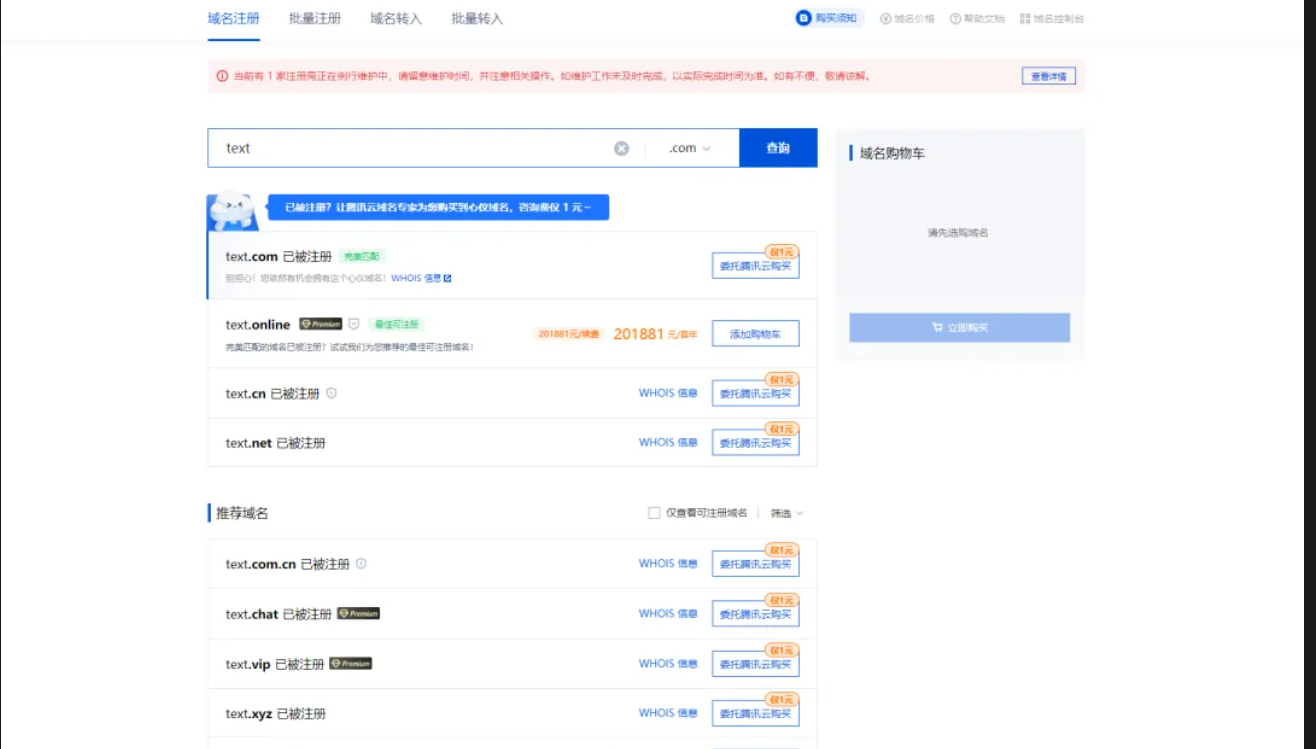

1、购买域名

2、搭建邮件服务器

3、购买云服务器

4、部署ewomail邮件服务

5、实际部署很简单,输入你购买的域名,生成一键部署代码,一键安装

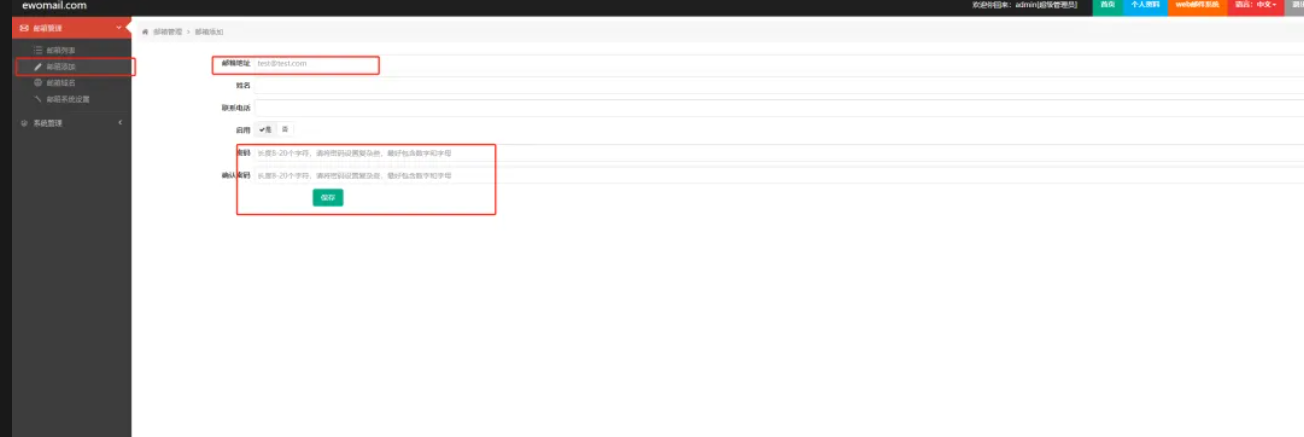

6、安装完成后,访问管理后台,新建邮箱(这里需要在腾讯云控制台配置防火墙,开发端口,我为了省事,端口直接全放开)

7、登录进去后,直接添加邮箱

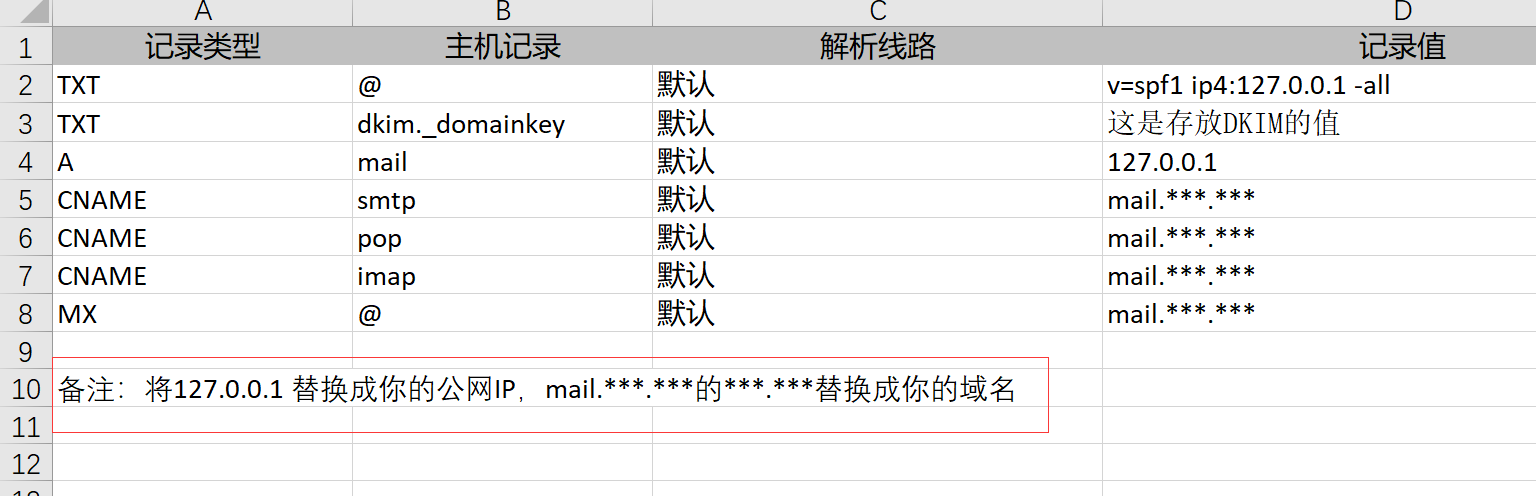

8、配置域名解析

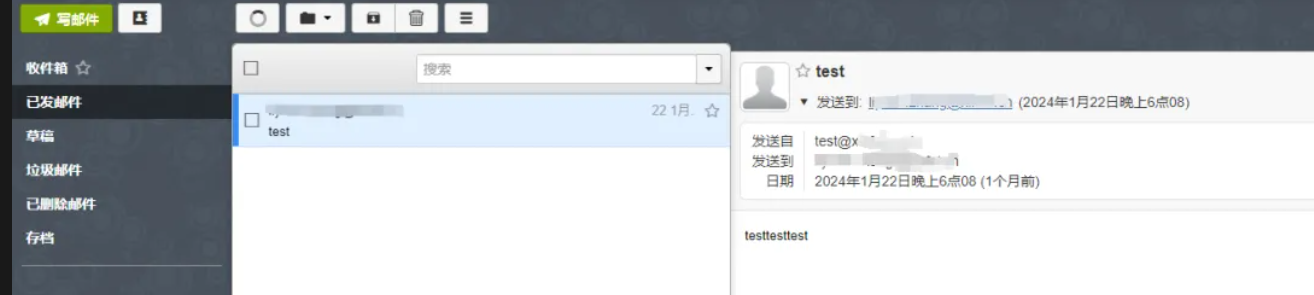

10、发邮件测试

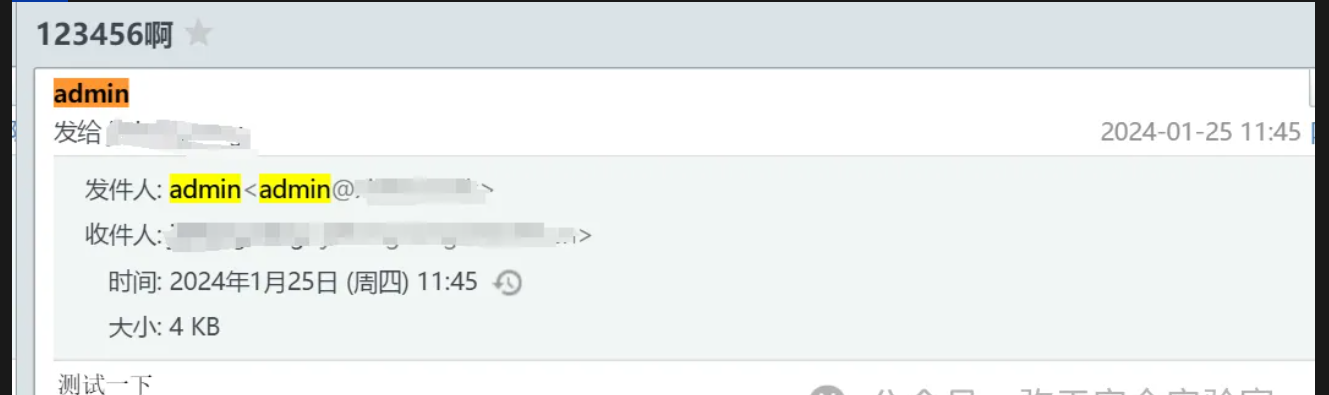

12、成功发送邮件,邮件服务搭建完成

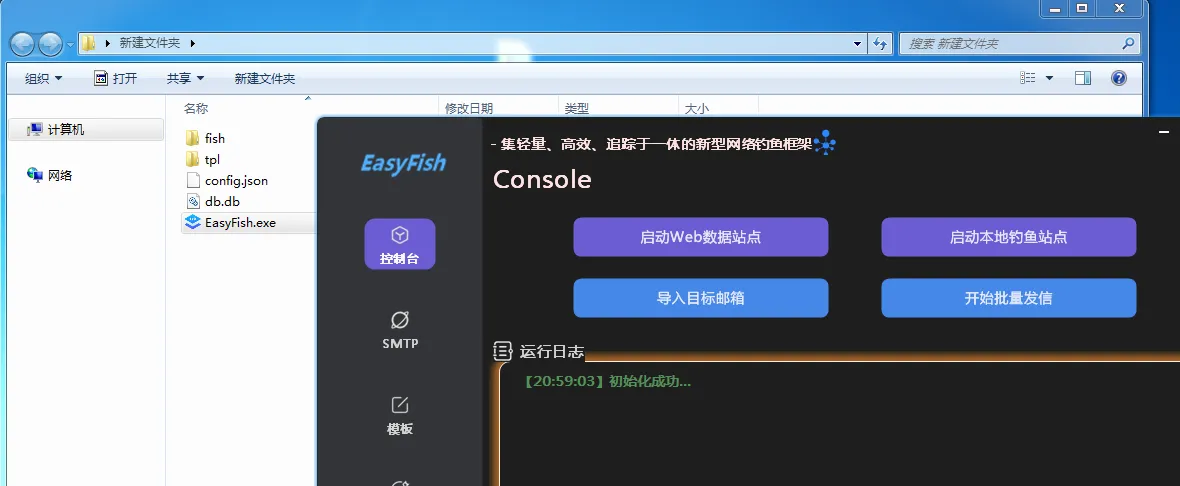

13、使用esayfish发送钓鱼邮件

下载地址

由于GoPhish底层用的是魔改后的GoMail,在smtp发信上存在一定问题,故抛弃,从个人的角度出发,实现一款简单、易用、轻量的钓鱼演练工具。

支持功能:批量发件、自定义邮件头、自定义钓鱼网站、持续追踪、表单追踪、鱼站重定向等

适用范围:企业级钓鱼演练、个人测试等

工具特点

-

替代GoPhish

-

快速实现企业级规模化的钓鱼演练和安全培训,并快速输出成工作成果

-

HVV 指定目标钓鱼

-

(申明:软件不含任何恶意代码和后门,不含任何反调试和反VM代码,无任何恶意行为,支持任意形式的分析和病毒检测。目前只支持 Windows 平台,Mac用户请在虚拟机中测试。)

-

【一些场景】

-

一台 Windows 邮件服务器 + EasyFish 一把梭

-

一台 Linux 邮件服务器 + 一台 Windows 服务器运行 EasyFish

-

一台 Linux 邮件服务器 + 自己电脑运行 EasyFish + 内网穿透产品把自己电脑端口映射出去(所有的追踪数据都来自于被钓鱼对象的访问,你没有外网地址怎么搞?)

-

自己电脑搭建邮件服务器 + 运行 EasyFish + 内网穿透产品把自己电脑端口映射出去(所有的追踪数据都来自于被钓鱼对象的访问,你没有外网地址怎么搞?)

-

三方邮件服务(公司邮箱、163邮箱等等)+ 一台 Windows 服务器运行 EasyFish

-

三方邮件服务(公司邮箱、163邮箱等等)+ 自己电脑运行 EasyFish + 内网穿透产品把自己电脑端口映射出去(所有的追踪数据都来自于被钓鱼对象的访问,你没有外网地址怎么搞?)

使用意义:

1、替代GoPhish

2、快速实现企业级规模化的钓鱼演练和安全培训,并快速输出成工作成果

3、HVV 指定目标钓鱼

(申明:软件不含任何恶意代码和后门,不含任何反调试和反VM代码,无任何恶意行为,支持任意形式的分析和病毒检测。目前只支持 Windows 平台,Mac用户请在虚拟机中测试。)

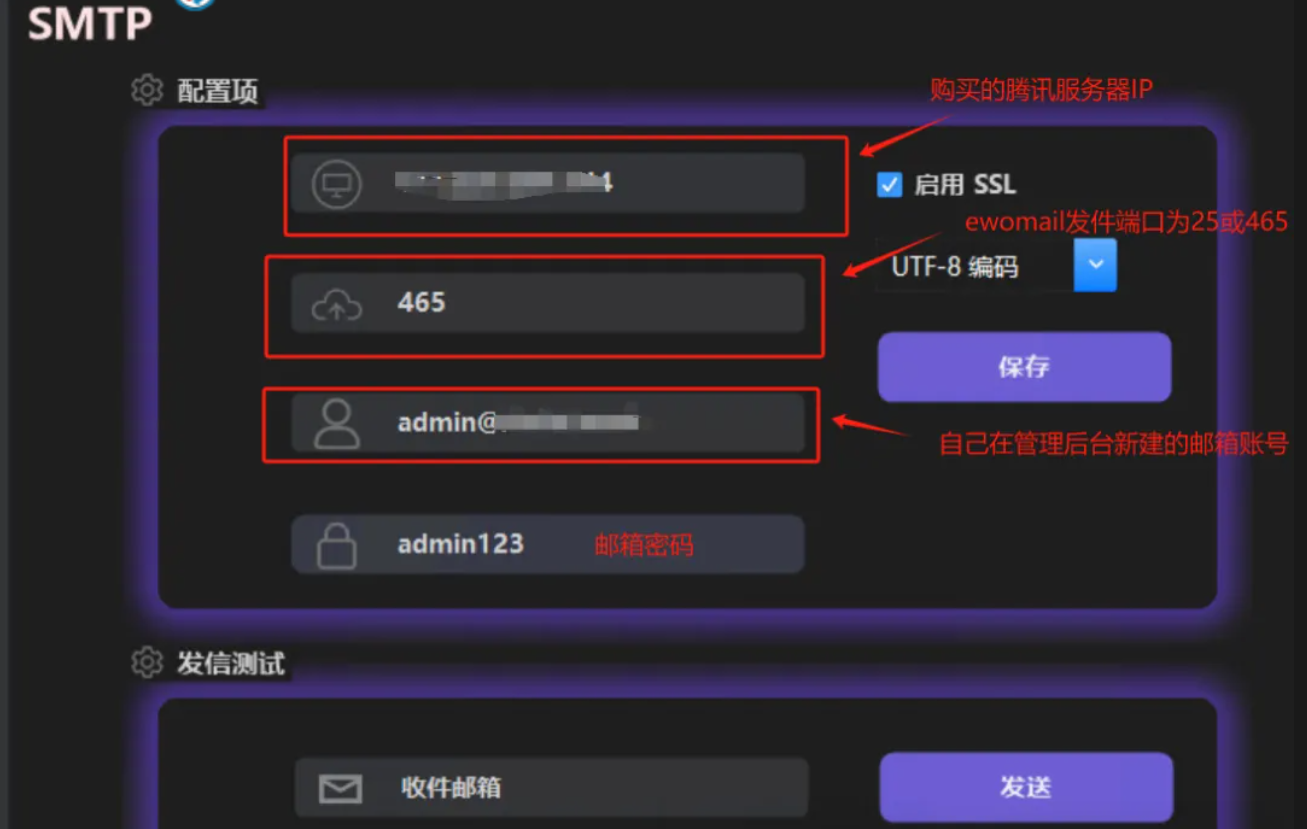

smtp服务器、端口、账号、密码(注意,有些邮箱的账号需要带@以及后面的域名,有些不需要,请自行测试)

保存配置后,在下面填写自己的收件邮箱,发送一封测试邮件,看smtp是否配置正确

PS:很多小伙伴反应阿里云、腾讯云都不支持smtp,也就是不开放25端口,可以试试 Ucloud、天翼云,都支持的。另外,谁说就一定要自己搭建邮箱服务器了?你可以用163,可以用其他任何邮箱的,也可以直接使用你们企业内部邮箱作为发送邮箱。办法多多。

16、保存配置后,在下面填写自己的收件邮箱,发送一封测试邮件,看smtp是否配置正确(成功发送邮件)

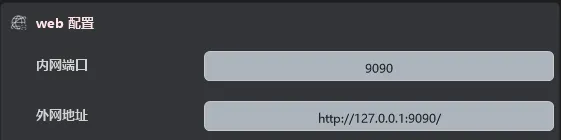

17、web配置

内网端口:web管理后台的端口,用于查看所有钓鱼数据

外网地址:

如果开启了数据追踪模式,会在邮件中自动插入一个隐藏的远程img元素,收件方是看不到的,外网地址就是该img元素的外网访问地址,端口和内网端口是一致的,仅仅只是host改变而已,一般配置为你服务器的外网 IP。

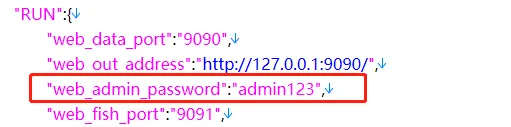

18、在config.json中配置查看数据后台的管理密码,默认是 admin,软件不提供修改页面,只能手动config.json配置文件中修改。

19、修改管理密码后,在控制台中执行:

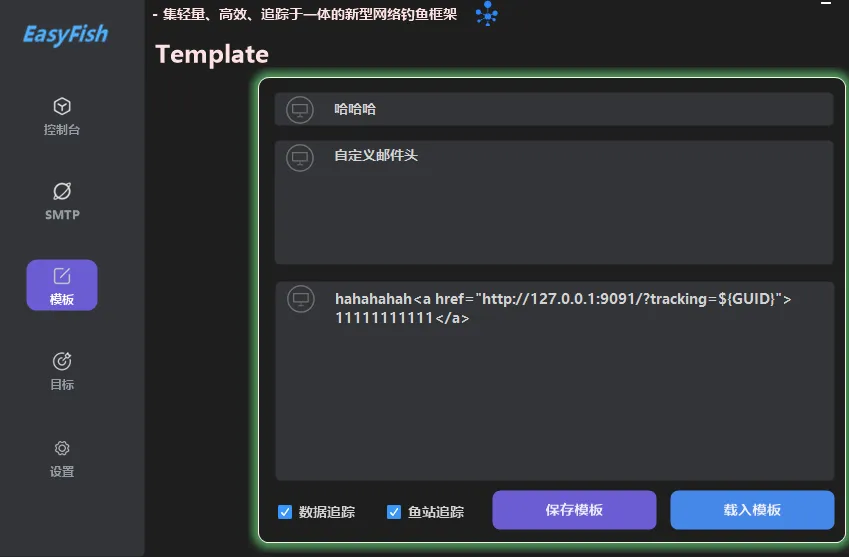

document.cookie="admin=管理密码"20、钓鱼邮件模板配置

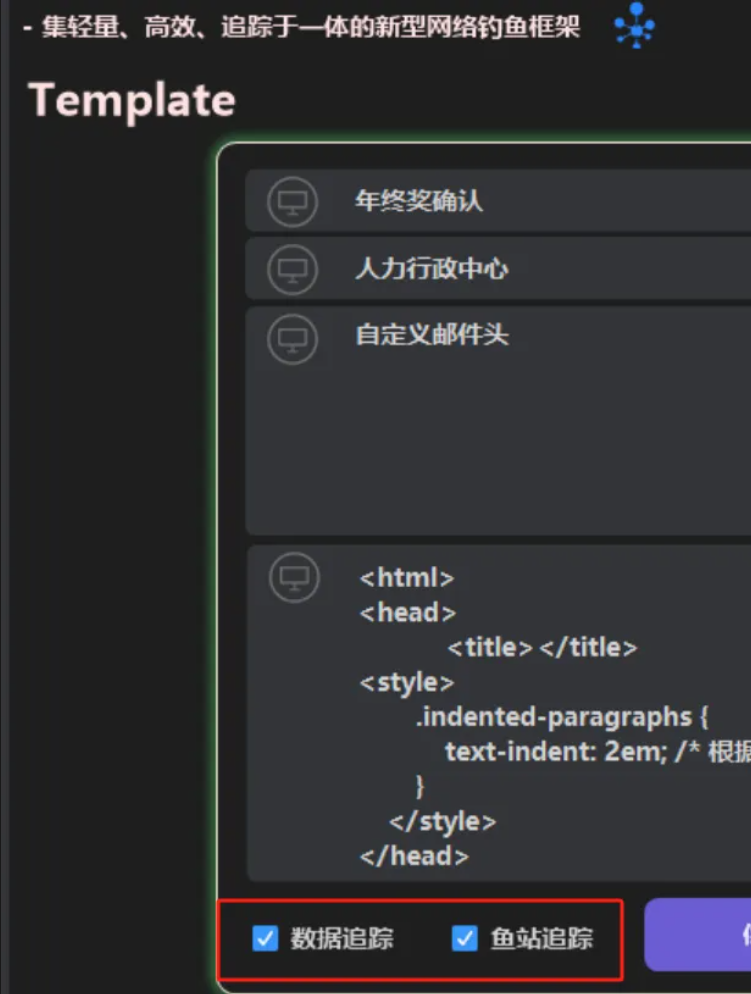

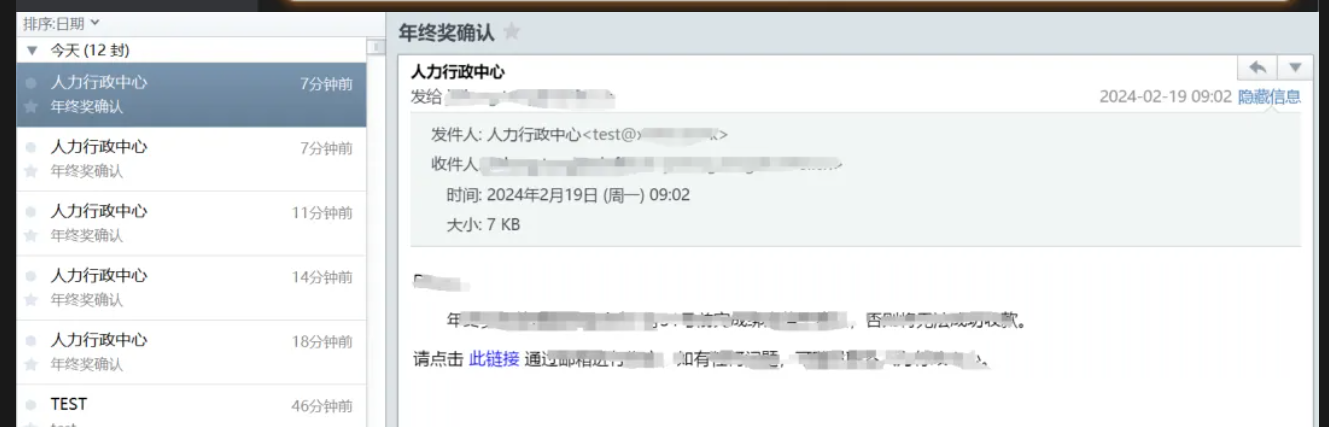

配置钓鱼邮件内容,一般配置比较吸引人的内容(我配置的是公司年终奖发放),其中链接是我另一台公网服务器IP(即运行EasyFish的服务器的IP),具体怎么配置可以自己编辑(支持HTML)。

从上到下依次是 :

标题

自定义邮件头(选填,高级玩家懂的,不懂的不用管)

邮件正文

如果仅仅发送垃圾邮件,“数据追踪” 和 “鱼站追踪”都不需要勾选

数据追踪:用户点开邮件,后台有记录

鱼站追踪:用户打开钓鱼网站(邮件中的链接),后台有记录

每一次的模板支持保存和载入~

(注意,钓鱼网站的链接是需要自己配置在正文中的,如图,格式含义参考“鱼站配置”文档)

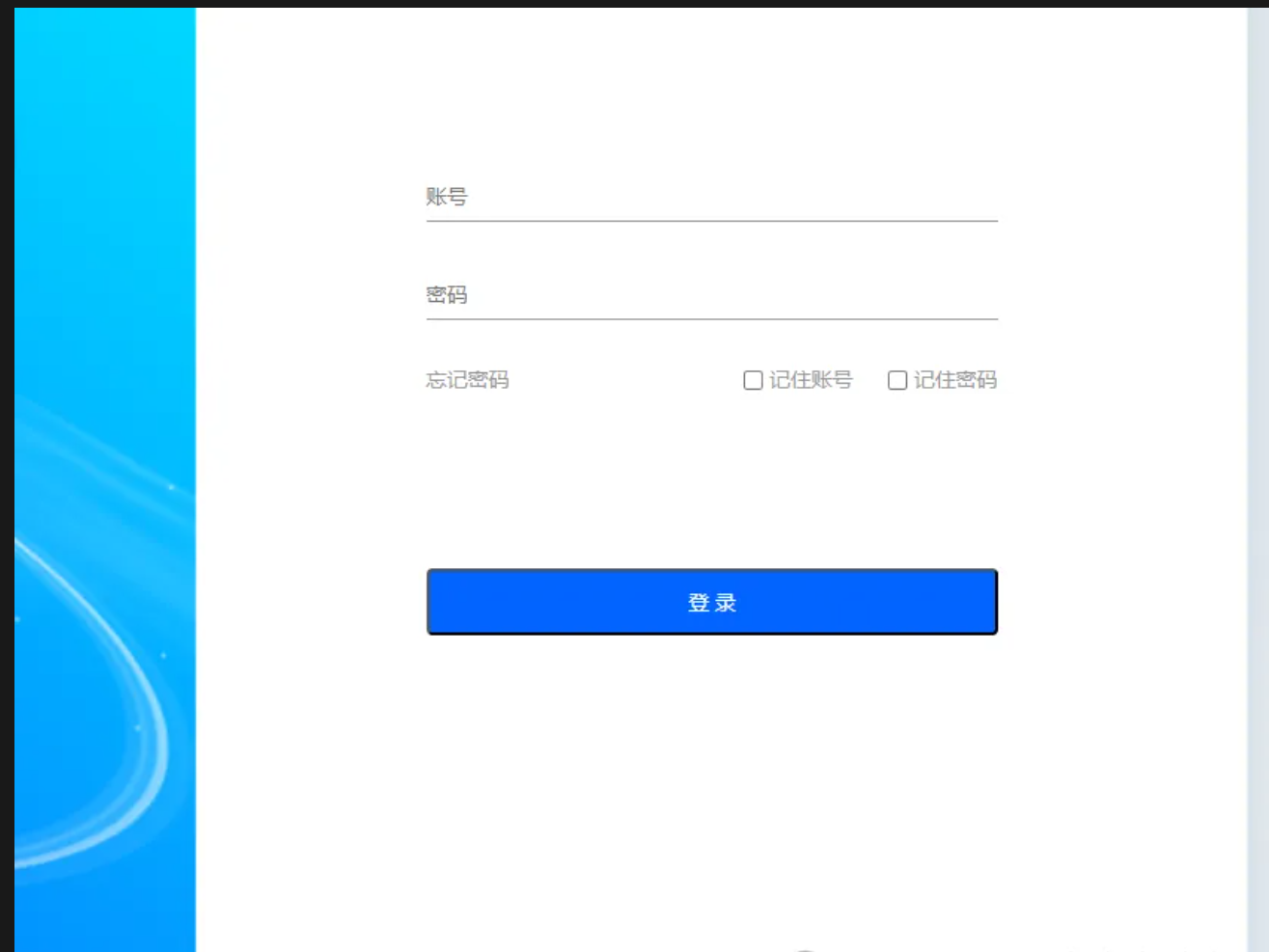

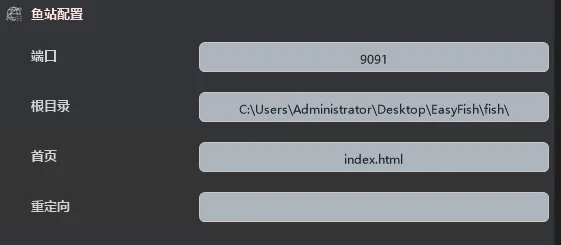

21、钓鱼网站配置

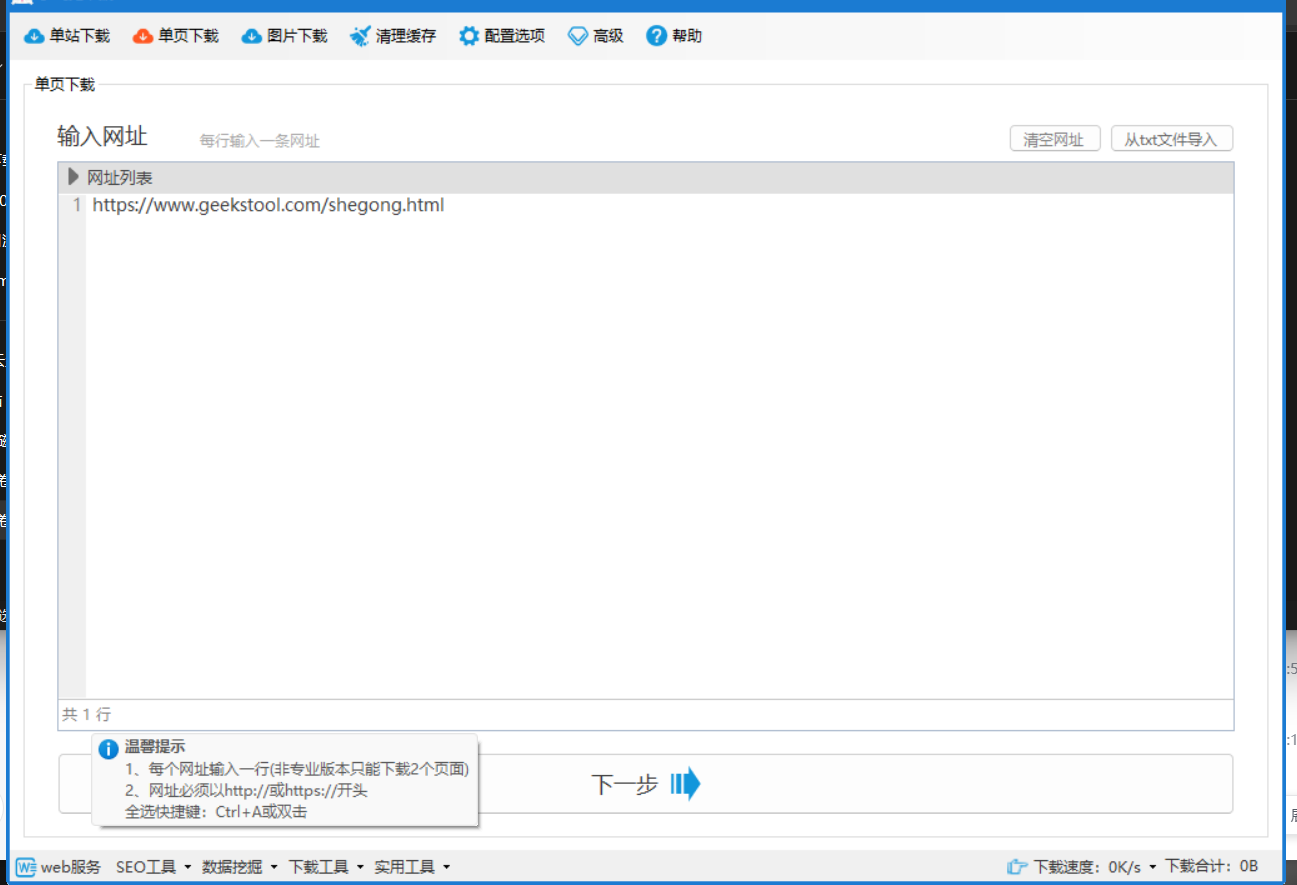

鱼站(自带的默认的模板,要其他的可以自己仿,一般企业内部演练就抠自己企业邮箱登录主页就好了)这儿给你们配套一个扒网站页面的的一个工具

下载地址

22、把写好的HTML文件放到fish文件夹下

23、端口及路径默认就行

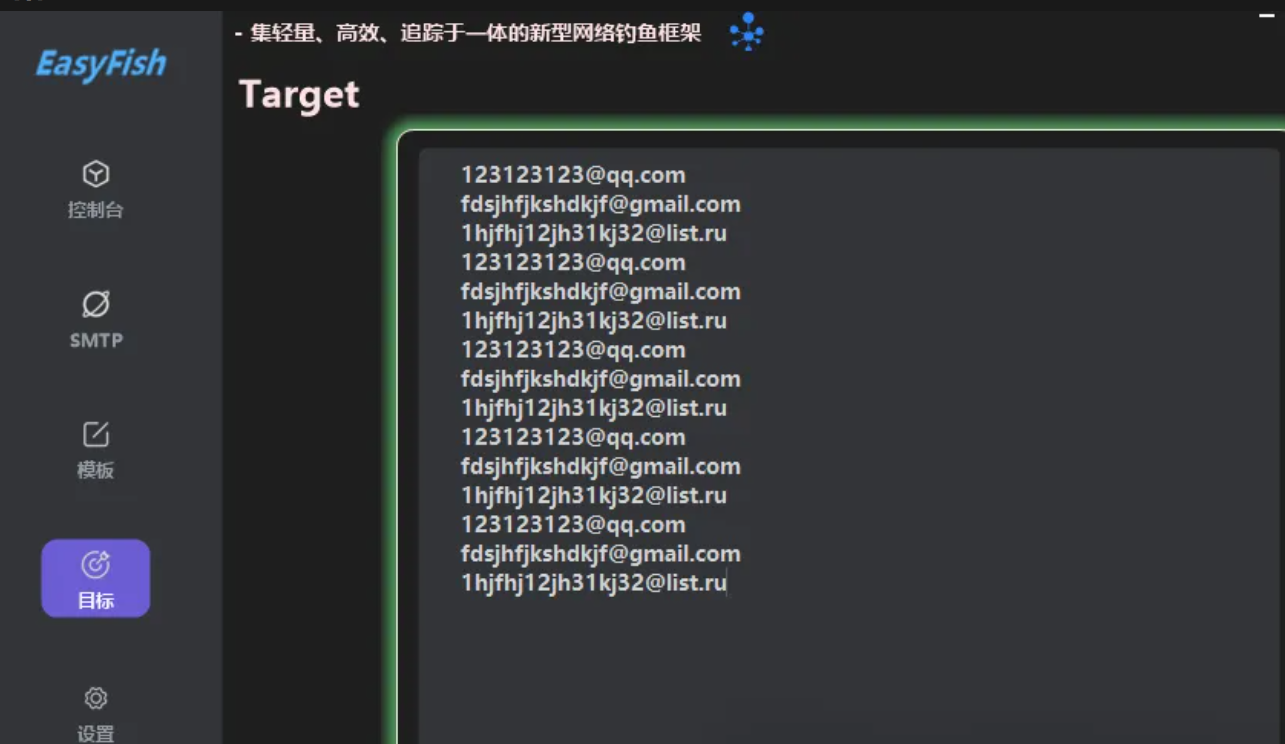

24、添加目标,开始钓鱼(添加批量邮箱,一行一个)

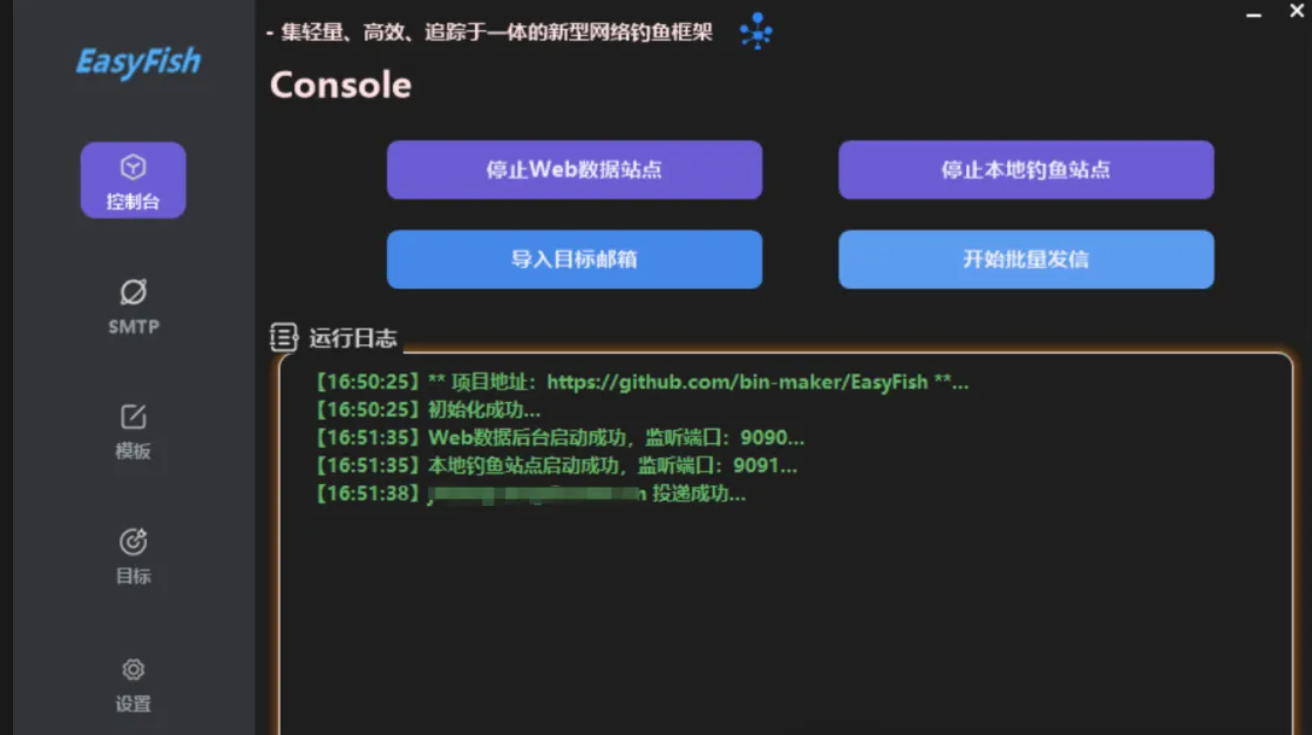

25、模板配置中勾选数据追踪和鱼站追踪,然后启动web站点、鱼站、点击批量发信。

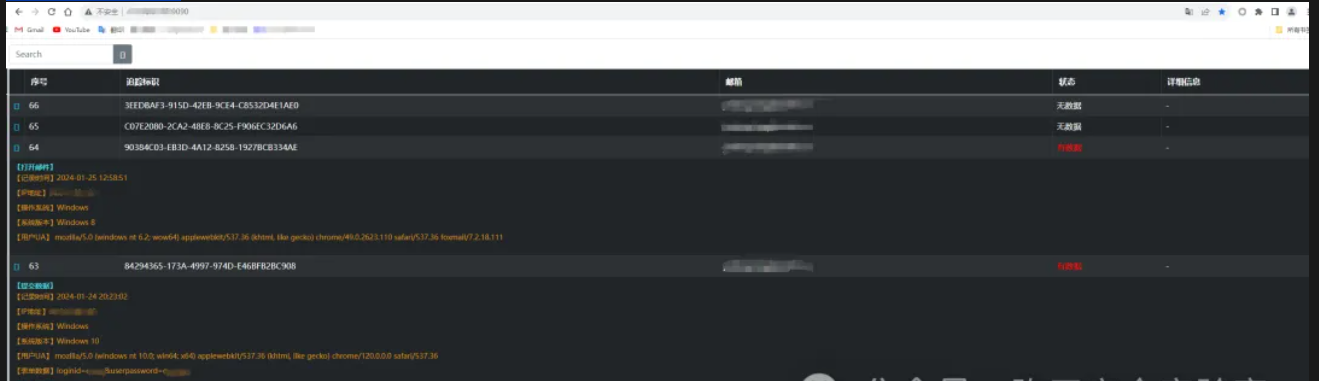

26、统计结果

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

AI 助手

AI 助手

暂无评论内容