前言

来自群友的问题

“护网主要干啥啊?”

“设备长啥样啊?”

“设备是操作啥的啊?”

“安全设备一般都是什么样啊?”

正文

本片文章,以模拟真实设备以及真实环境进行学习,以虚拟机的方式,做到环境的模拟,手把手搭建教学。

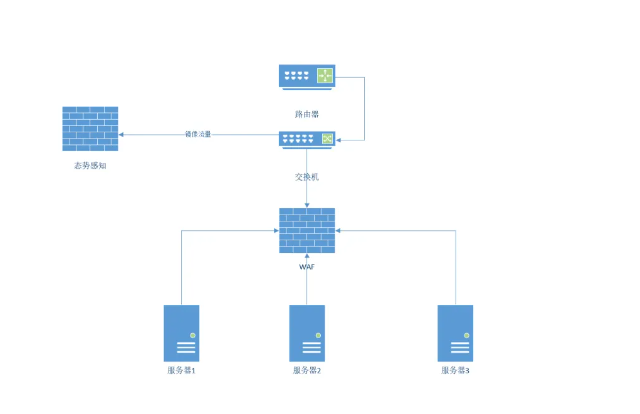

先随便画一张拓扑图来大致看一下。

这里我们以WAF以及这条路线进行模拟,那至于镜像流量到态势感知是什么意思呢?

将交换机收到的流量,以相同的内容,转发到另外一台安全设备。

模拟WAF以及服务器

使用环境

Windows11

Ubuntu(雷池WAF)

确保两台机器可以相通。

Windows11虚拟机的安全再次不在赘述。

直接启动Ubuntu,安装雷池WAF社区版。

什么是雷池WAF?

雷池WAF是一种网络应用防火墙(Web Application Firewall),用于保护企业的网络应用免受各种网络威胁的侵害。WAF可以拦截和检测恶意的网络请求、攻击和漏洞,提供安全保护和防范措施。雷池WAF通过实时监控和分析网络流量,识别出潜在的安全威胁,并采取相应的防御措施,保证网络应用的安全性和可用性。

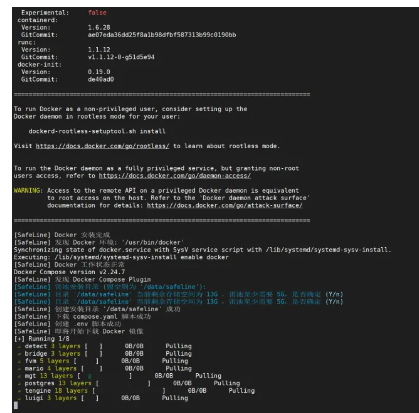

运行雷池官方安装脚本

官网

https://waf-ce.chaitin.cn/docs/guide/install

脚本

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

根据提示一步步安装即可。

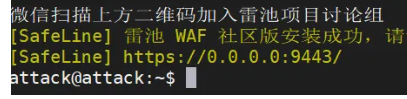

安装完成后显示

然后ip add命令查看ip地址,访问该页面

使用腾讯身份验证其,绑定机器(为了安全性)

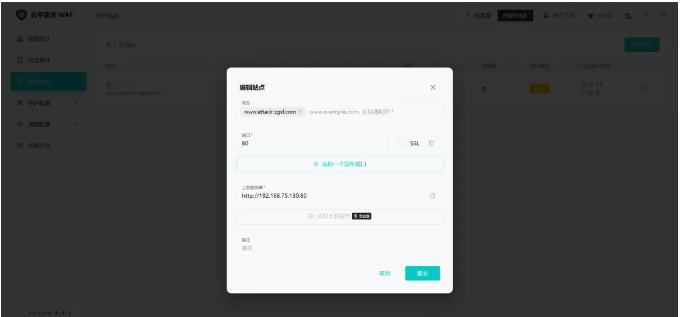

打开防护站点

这里填写原则:

环境信息:网站服务器:IPA,对外端口80,域名‘example.com’

雷池服务器:IPB

步骤:1.将原网站流量指向雷池的IPB(必须)。例如修改域名解析服务,将域名解析到IPB

2.参考配置如下图

3.禁止网站服务器上,除雷池之外的访问。例如配置防火墙

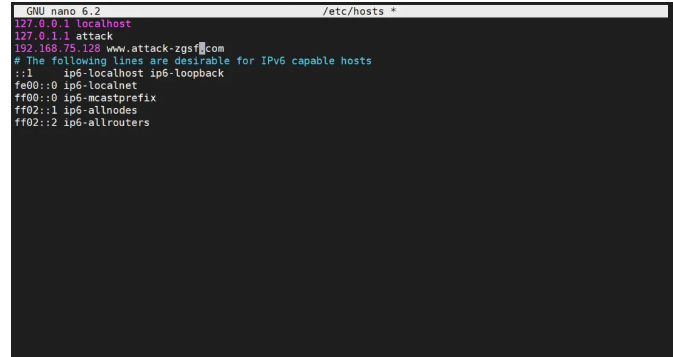

这里让我们配置域名,由于我们只是测试,需要增加hosts文件

编辑hosts文件,目的是模拟出一个域名

sudo nano /etc/hosts

新增

ip地址 域名

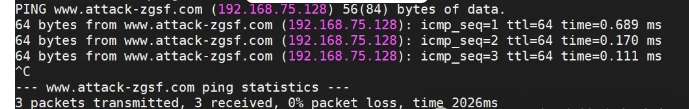

然后重启网络

sudo systemctl restart NetworkManagerping一下看看ip地址是否正确

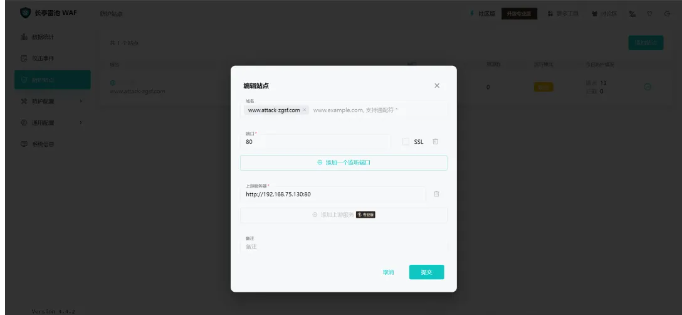

然后配置雷池WAF

然后以普通人视角去访问这台服务器

编辑C:\Windows\System32\drivers\etc

写入hosts文件

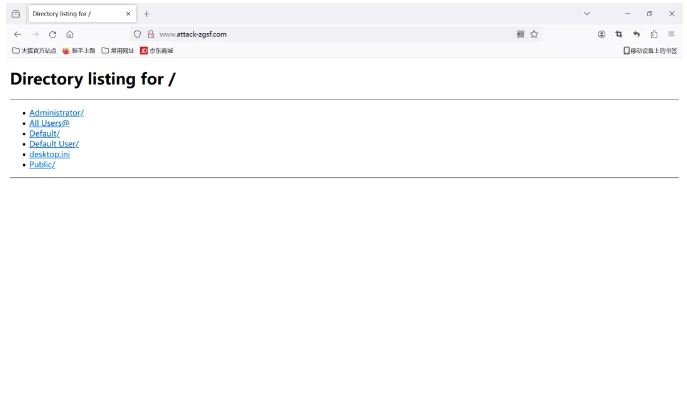

[雷池的IP地址] www.attack-zgsf.com然后用这台机器尝试去访问www.attack-zgsf.com

发现已经显示原来的内容

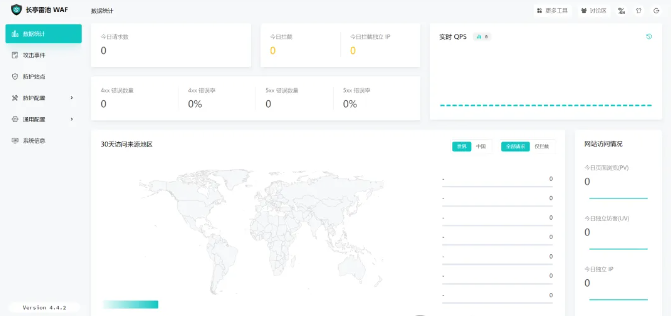

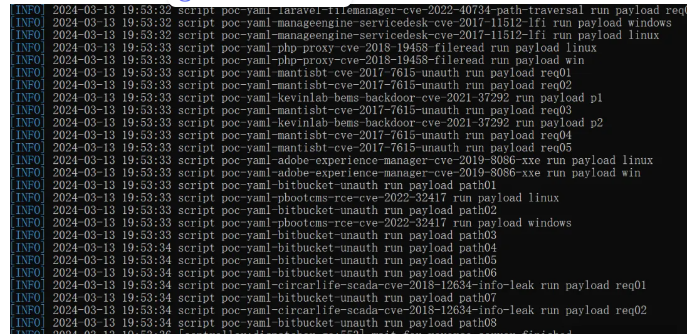

然后找个工具随便梭哈扫描一下漏洞,然后去雷池WAF看流量

用xray打一梭子流量

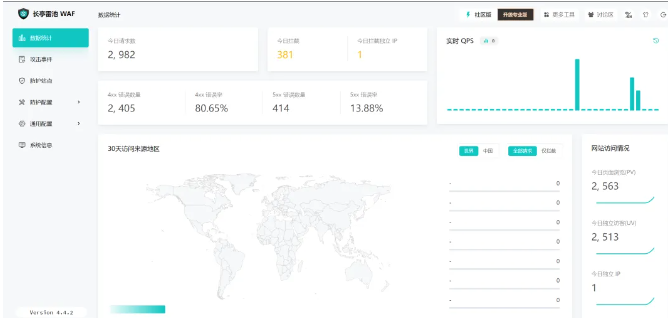

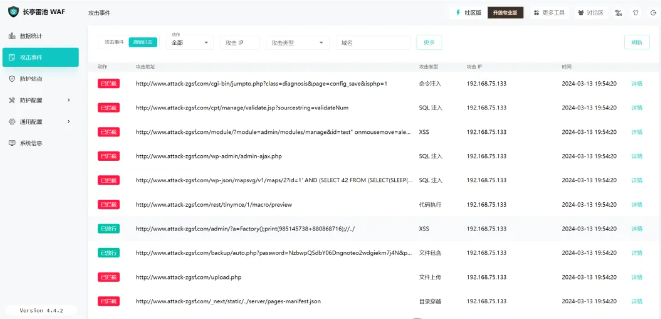

就可以看到攻击事件

这是显示出来的WAF拦截

平时要做的就是封一封IP地址之类的。

文末

真实环境中,包含的功能远不止此,要设计一些人工判断,本文仅作展示,让部分师傅对设备看守有个概念。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容