声明:

该站分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本站无关。

app加固查询以及绕过

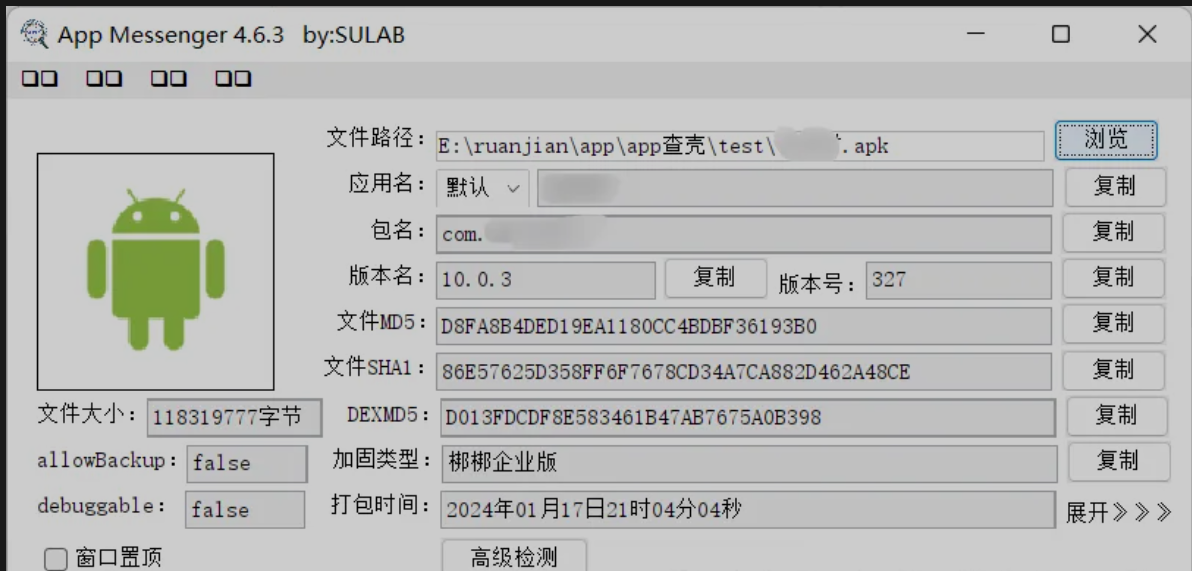

查询app是否加固

这里用到的工具是:appmsg

appmsg:主要适用于以APP病毒分析、APP漏洞挖掘、APP开发、HW行动/红队/渗透测试团队为场景的移动端(Android、iOS)辅助分析工具,可以帮助APP开发工程师、病毒分析师、漏洞/安全研究员提高工作效率,帮助渗透测试工程师、攻击队成员/红队成员快速收集到移动端中关键的资产信息并提供基本的信息输出,如:包名(packageName)、版本(versionName\versionCode)、应用签名(Signature)、文件MD5、SDK、URL、APP漏洞等信息。

下载地址:

在使用时直接将软件通过该应用打开即可自动分析。

快速脱壳

脱壳的需求

APP 加固发展到现在已经好几代了,从整体加固到代码抽取到虚拟机保护,再到代码混淆,加固和脱壳的方案也逐渐趋于稳定。随着保护越来越强,脱壳机们也变得越来越费劲,繁琐。不过对于我来说,很多时候其实并不需要那些被强保护起来的代码,我只是想单纯的看看这个地方的业务逻辑。所以,我追求的是更加快速、简便的脱壳方法。

实现

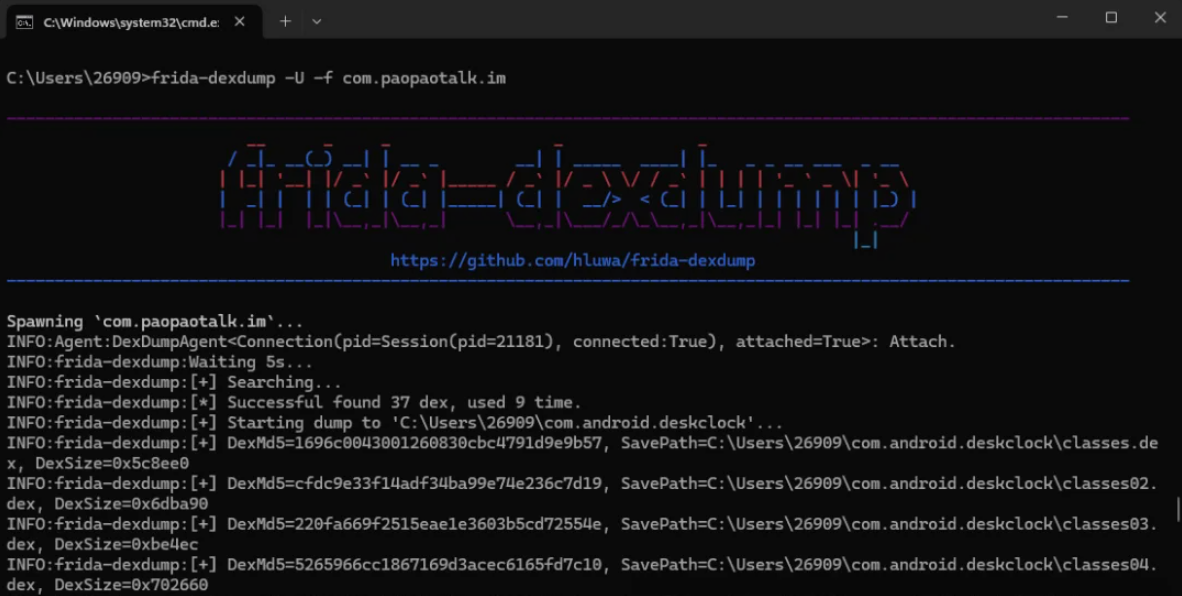

这里直接使用frida-dexdump来进行快速脱壳的实现。目前阶段frida-dexdump能成功脱掉tx、bb(非企业版)、ijm、360、baidu 等很多加固的壳。接下来就开始实际环境实现。

安装

直接使用下面代码即可成功安装。

pip3 install frida-dexdump使用

这里需要用到的工具环境:frida,frida-dexdump,以及真实手机环境或模拟器。(不会安装使用 FRIDA 的,emmm,别学了这行业不适合..)

1.默念一声"求求让我把你的壳脱了吧"。

2.启动 frida-server。

3.python “我想脱个壳.py”。

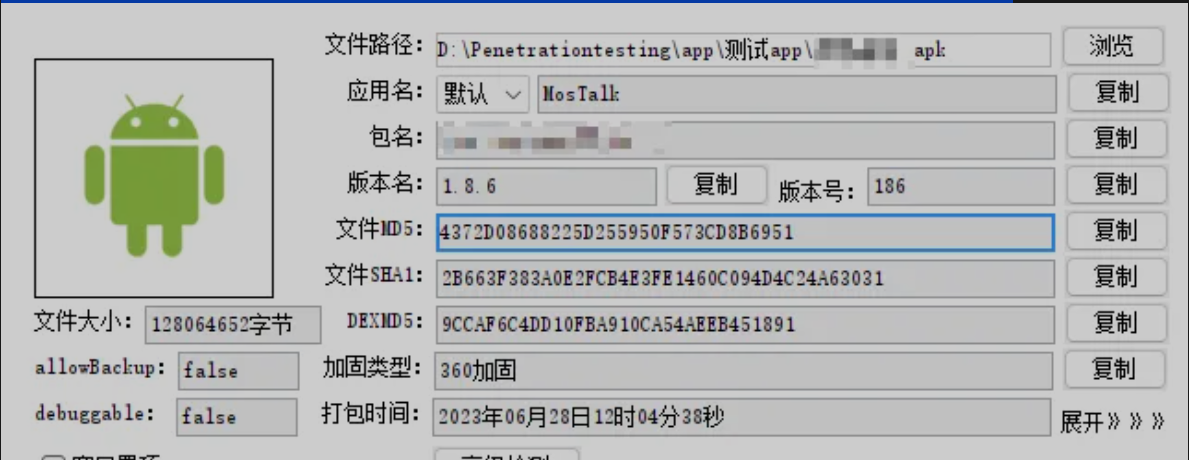

4.去门外抽根烟,回来就脱好了。直接先看一下app有没有什么加固,可以看到实验所有的app存在360加固。

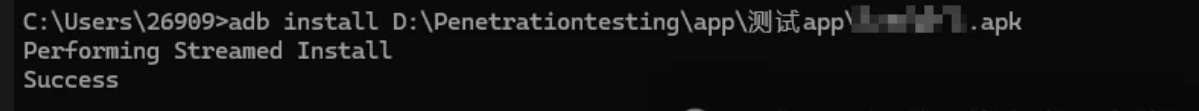

先将app安装到手机上。

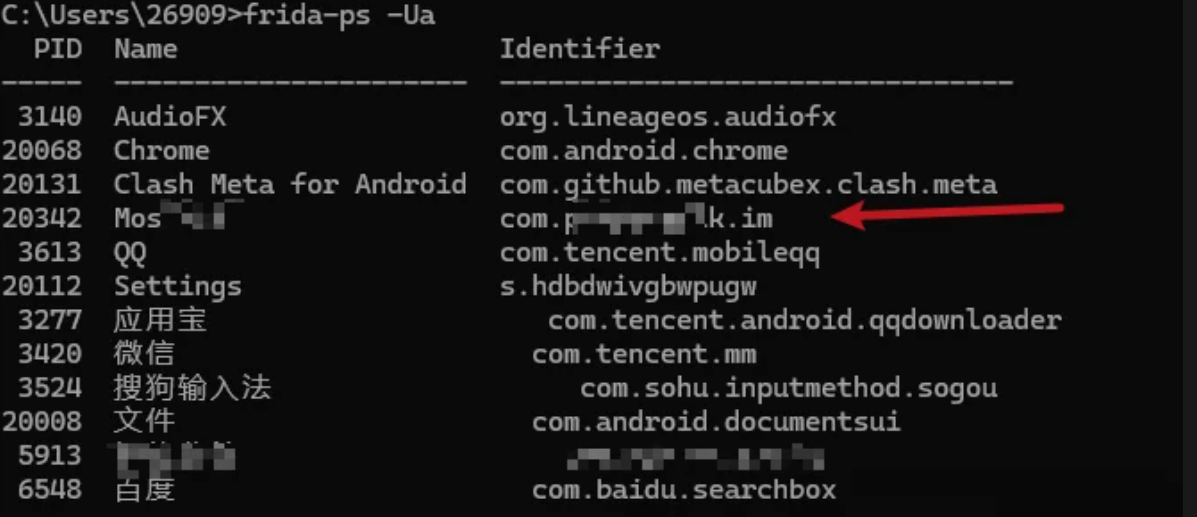

运行app然后使用frida查看该app的包名。

查看到该包名后使用frida-dexdump来进行脱壳。使用:frida-dexdump -U -f com.XXX 进行脱壳。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

- 最新

- 最热

只看作者