一、工具介绍

二、安装与使用

git clone https://github.com/wr0x00/Lsploit

cd Lsploit

pip install -r requirement.txt -i https://pypi.tuna.tsinghua.edu.cn/simple

pip install requests -i https://pypi.tuna.tsinghua.edu.cn/simple && pip install bs4 -i https://pypi.tuna.tsinghua.edu.cn/simple && pip install prettytable -i https://pypi.tuna.tsinghua.edu.cn/simple && pip install httpx[http2] -i https://pypi.tuna.tsinghua.edu.cn/simple

使用

python lp.py

或

bash lp.sh已测试

- windows 10

- termux(Android)

- debain

扫端口

Lsploit>sp 127.0.0.1

[+]正在启动...

地址:127.0.0.1端口:2000 木马GirlFriend 1.3、Millenium 1.0开放此端口

地址:127.0.0.1端口:2222 木马Prosiak开放此端口

地址:127.0.0.1端口:5990

地址:127.0.0.1端口:5991

地址:127.0.0.1端口:16634

地址:127.0.0.1端口:16635

地址:127.0.0.1端口:37531

地址:127.0.0.1端口:40523

地址:127.0.0.1端口:44240

地址:127.0.0.1端口:46645

已生成报告:127.0.0.1_port

扫描完成,总耗时:0:00:03.469478旧版本安装

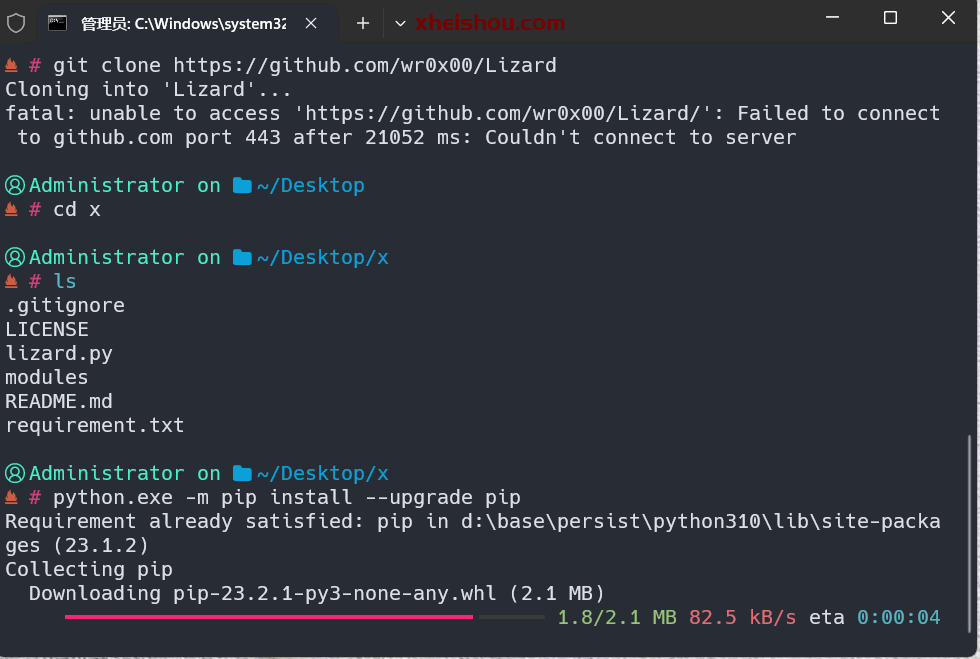

git clone https://github.com/wr0x00/Lizard

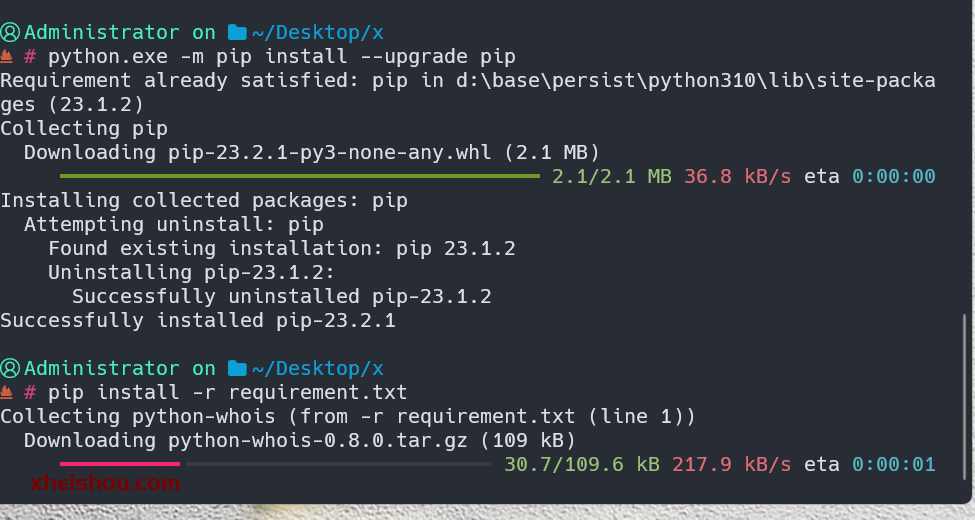

python.exe -m pip install --upgrade pip

pip install -r requirement.txt2、常用参数

-a 启用代理,输入地址,如需使用,在以下选项后面加上此参数

例:python lizard.py -xxx xxx -a https://xxx.xxx.xxx.xxx:xx

-m 连接MySQL,依次输入地址,用户名,密码

例:python lizard.py -m localhost root 1234

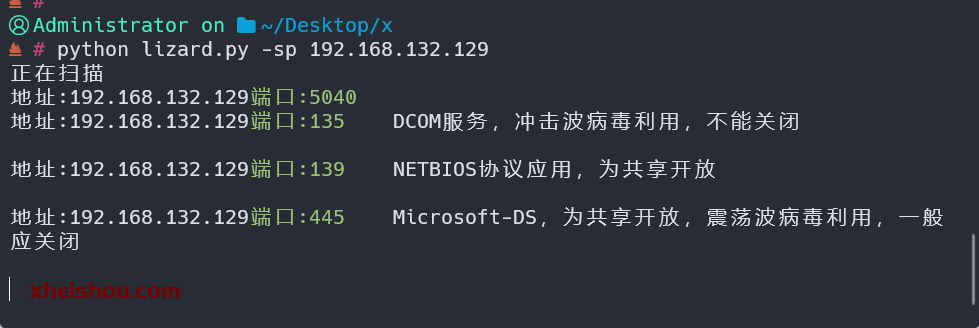

-sp 扫描端口,输入IP

例:python lizard.py -sp 192.168.1.1

-whois whois查询,输入网址

例:python lizard.py -whois www.xxx.com

-shodan shodan关键字批量搜索IP,也可单个扫描端口

例:python lizard.py -shodan abc

例:python lizard.py -shodan www.xxx.com

-sw 扫描网站目录,输入网址,-d指定字典,默认字典dict.txt,-t指定线程,默认60

例:python lizard.py -sw www.xxx.com (-d xxx.txt)(-t xx)

-c 进行CMS扫描,输入网址

例:python lizard.py -c www.xxx.com

-ssh ssh爆破,-rh指定地址,-u指定用户(默认root),-rp指定端口(默认22),-d指定字典(默认modules\pwddic\password\top1000.txt)

例:python lizard.py -ssh -rp 192.168.1.1 (-u xxx -rp xx -d xxx.txt)

-webshell 连接php一句话,依次输入网址、密码

例:python lizard.py -webshell www.xxx.com/abc.php 123

-ddos ddos攻击

例:python lizard.py -ddos

-poc poc批量扫描 -rp指定端口(默认80)

例:python lizard.py -poc 192.168.1.1 (-rp xx)

-exp -指定多个exp(漏洞名称去掉cve后面短横,写成cveXXXX-XXXX格式) -expip目标ip -rp指定端口(若不指定则自动扫描)

例:python lizard.py -exp cve2018-9995 -expip xxx.xxx.xxx.xxx -rp xx

例:python lizard.py -exp cve2018-9995 cve2022-21907 -expip xxx.xxx.xxx.xxx -rp xx例扫端口

声明

用户使用本项目所触犯的一切法律责任与本项目作者无关,使用即接受此声明

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

暂无评论内容