攻击介绍

CC (ChallengeCollapsar) 攻击是 DDoS 攻击的一种类型,使用代理服务器向受害服务器发送大量貌似合法的请求。CC 根据其工具命名,攻击者使用 VPN 代理,利用众多广泛可用的免费代理服务器发动 DDoS 攻击。因为许多免费代理服务器支持匿名模式,这使追踪变得非常困难。

攻击原理

CC 攻击的原理就是攻击者控制某些主机不停地发大量数据包给对方服务器造成服务器资源耗尽,一直到宕机崩溃。CC 主要是用来攻击页面的,CC 攻击通过模拟多个用户(多少线程就是多少用户)不停地进行访问那些需要大量数据操作(就是需要大量 CPU 时间)的页面,造成服务器资源的浪费,CPU 长时间处于 100%,永远都有处理不完的连接,导致网络拥塞,正常的访问被中止。

攻击特征

CC 攻击有一定的隐蔽性,那如何确定服务器正在遭受或者曾经遭受CC攻击呢? 可以通过以下几个方法来确定。

命令行法

一般遭受 CC 攻击时,Web 服务器会出现 80 端口对外关闭的现象, 因为这个端口已经被大量的垃圾数据堵塞了正常的连接被中止了。可以通过在命令行下输入命令 netstat -an 来查看,“SYN_RECEIVED” 是 TCP 连接状态标志,意思是“正在处于连接的初始同步状态 ”,表明无法建立握手应答处于等待状态。这就是攻击的特征,一般情况下这样的记录一般都会有很多条,表示来自不同的代理IP的攻击。

批处理法

上述方法需要手工输入命令且如果 Web 服务器 IP 连接太多看起来比较费劲,可以建立一个批处理文件,通过该脚本代码确定是否存在 CC 攻击。脚本筛选出当前所有的到 80 端口的连接。当感觉服务器异常时就可以双击运行该批处理文件,然后在打开的 log.log 文件中查看所有的连接。如果同一个 IP 有比较多的到服务器的连接,那就基本可以确定该 IP 正在对服务器进行 CC 攻击。

防护方式

1.使用 CDN 服务,可减少攻击带来的损失。 2.经常观察流量状况,如有异常,立刻采取措施,将域名解析到 127.0.0.1 让攻击者自己攻击自己。 3.开启服务器防火墙。 4.遇到有问题的 IP 立刻封禁,屏蔽此 IP。 5.更改 Web 端口。

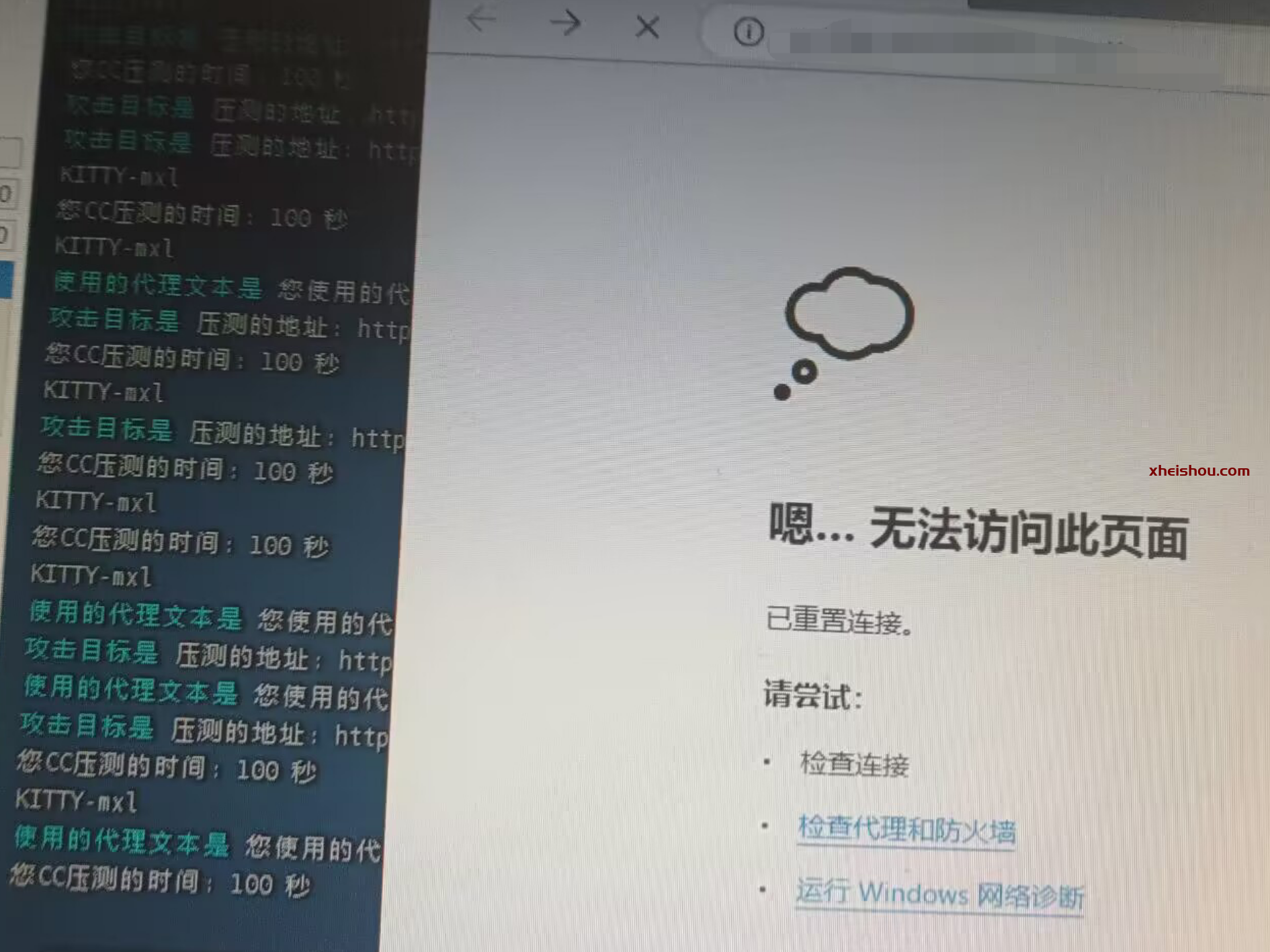

CC攻击教程开始

首先布置js环境,使用centos7做的演示:

第一步

管理员权限使用curl命令从url下载软件包

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

- 最新

- 最热

只看作者