前言:

各位渗透测试的极客们,想必你们已经体验过Model Context Protocol (MCP) 在电脑上带来的震撼:AI助手直接为你调用nmap、分析扫描结果、撰写Exploit代码……效率飙升的感觉让人上瘾。

但当你兴奋地想把这套“智能武器库”移植到最便携的Kali Nethunter——你的“黑客手机”上时,却很可能碰了一鼻子灰。你会发现,那些强大的MCP服务器根本无法在手机的ARM架构上运行,或者即便勉强跑起来,也卡顿得让人绝望。 你是否曾幻想过,在渗透测试时,能有一个AI助手实时为你解析代码、撰写脚本或分析数据?

现在,这个幻想可以成真了。通过Model Context Protocol (MCP),我们可以将谷歌的Gemini大模型深度集成到Kali Nethunter的命令行环境中,让你的“黑客手机”进化成一个智慧终端。

在上一篇中教了大家在kali Nethunter中安装了Gemini CLI

今天,就带大家一步步设置并实际使用Gemini CLI MCP,解锁移动安全测试的新姿势。

一、什么是 Gemin CLI MCP?

简单来说,MCP (Model Context Protocol) 是一个开放协议,它允许像Gemini这样的AI模型与各种客户端(如终端、编辑器)进行双向通信。

Gemini CLI MCP 则是一个实现了MCP客户端的工具,让你可以直接在命令行中与Gemini对话,并将终端里的内容(如命令输出、代码片段)作为上下文发送给Gemini,从而获得极其相关和准确的帮助。

在Nethunter中的优势:

-

离线灵感?不,是在线智能:在移动环境中快速获取技术方案,无需在浏览器和终端间反复横跳。 -

脚本编写与调试:实时生成、解释和修复Bash、Python或任何语言的脚本。 -

日志与输出分析:将复杂的命令输出(如nmap扫描结果、日志文件)直接丢给AI分析,快速获取洞察。

安装 MCP 服务器

我假设你已经安装了 Gemini CLI。 如果没有,你可以查看这篇文章,我在其中向读者介绍了 Gemini CLI 并介绍了如何安装它。

开始使用 MCP 服务器 你可以将 MCP 服务器与 Gemini CLI 一起使用,为其赋予超能力。

要开始,你可以使用 /help 命令查看可用命令。 这里是我们将使用的 /mcp 命令,用于查看可用的 MCP 服务器。

当你开始时,你没有配置任何 MCP 服务器,它会打开 Gemini CLI MCP 文档,其中包含如何设置你的第一个 MCP 服务器的说明。

你应该看到如此屏幕截图所示的消息:

二、配置 Gemini CLI MCP

要开始使用 Gemini CLI MCP,首先需要创建配置文件:

~/.gemini/settings.json配置方式

Gemini CLI 支持两种主要配置方式:

-

**用户设置文件为例:

**:~/.gemini/settings.json

适用于当前用户的所有 Gemini CLI 会话。

访问方式:

code ~/.gemini/settings.json或打开目录:

explorer ~/.gemini-

项目设置文件:.gemini/settings.json

仅适用于特定项目,且会覆盖用户设置。

对于大多数情况,推荐使用项目设置文件,因为它更灵活且易于管理。

我这儿就以用户设置文件为例:

三、编辑配置文件

由于我们使用的是用户设置文件 ~/.gemini/settings.json,接下来你需要一个文本编辑器来配置 MCP 服务器信息。这里我们推荐使用命令行编辑器直接在终端中编辑:

1. 使用 nano 编辑配置文件

执行以下命令:

nano ~/.gemini/settings.json-

操作步骤: -

进入编辑器后,可以直接修改 JSON 内容。 -

添加 MCP 服务器的配置信息(如地址、认证密钥等)。 -

编辑完成后,按 Ctrl + O 保存,再按 Enter 确认。 -

最后按 Ctrl + X 退出编辑器。

-

2. 使用 vim(适用于熟悉 Vim 的用户)

执行命令:

vim ~/.gemini/settings.json-

操作步骤: -

按 i 进入插入模式,开始编辑。 -

完成后按 Esc 退出插入模式。 -

输入 :wq 并按 Enter 保存并退出。 -

若需放弃修改,输入 :q! 强制退出不保存。

-

配置完成后,即可继续下一步,连接 MCP 服务器并与 Gemini 模型进行交互。

这儿用一个自定义开发的Scan-x mcp的服务工具来演示:

Scan-X是一款基于mitmproxy高效的被动扫描器,专注于快速识别常见Web漏洞,包括SQL注入、越权访问、未授权访问等,支持AI漏洞扫描。通过代理模式自动分析HTTP流量,实现被动扫描,适合大规模资产安全评估与渗透测试场景

scan-X 的创新之处在于它将渗透测试的三大核心能力融为一体,让你用起来既省心又高效:

精准漏洞检测:全面识别SQL注入、XSS、RCE、越权等漏洞,支持被动监听和主动扫描;

智能AI调度:协调Kali平台近20款工具(如Nmap、Sqlmap、Metasploit等)协同工作,AI智能调用检测模块,提升效率;

自动化任务编排:通过MCP协议,用语⾔指令驱动全流程自动化,内置多专业工作流,支持自定义专属流程。

四、配置 Scan-X MCP 服务器

根据提示内容,我们需要将 Scan-X MCP 服务器配置为 Gemini CLI 的一个 MCP 服务器。以下是具体配置步骤:

打开用户设置文件:

nano ~/.gemini/settings.json将以下配置内容添加到 mcpServers 字段中:

"mcpServers": {

"scanx-kali": {

"command": "/root/scan-x/scan-x-linux-arm",

"args": [

"-mcp",

"-mcp-server",

"http://127.0.0.1:6000"

]

}

}此配置定义了一个名为 scanx-kali 的 MCP 服务器,指向本地运行的 Scan-X 工具,并通过 http://127.0.0.1:6000 提供服务。

保存并退出编辑器后,现在,使用命令 /quit 退出当前的 Gemini CLI 会话

五、使用 Scan-X MCP 服务器

现在你已经配置好了 Scan-X MCP 服务器,接下来可以启动 Gemini CLI 并连接到该服务器。

执行以下命令重启 Gemini CLI:

gemini进入 Gemini CLI 后,使用以下命令查看当前可用的 MCP 服务器:

/mcp list你应该能看到 scanx-kali 出现在列表中。

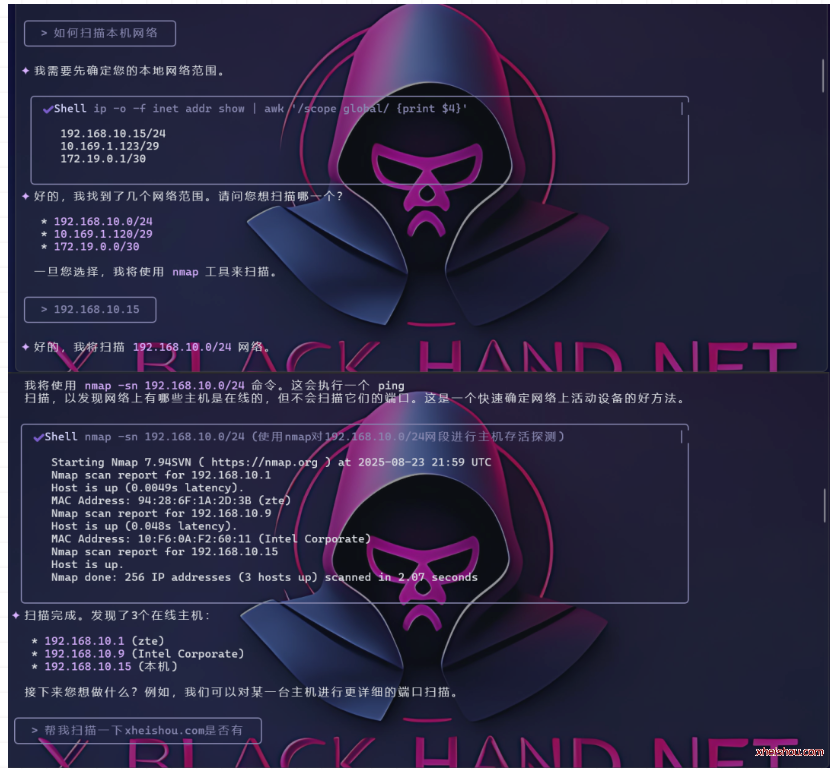

六、实战演示:AI 驱动的渗透测试

现在我们来演示如何通过自然语言指令驱动 Scan-X 进行自动化渗透测试。 首先在另一个终端启动我们的scan-x mcp工具服务

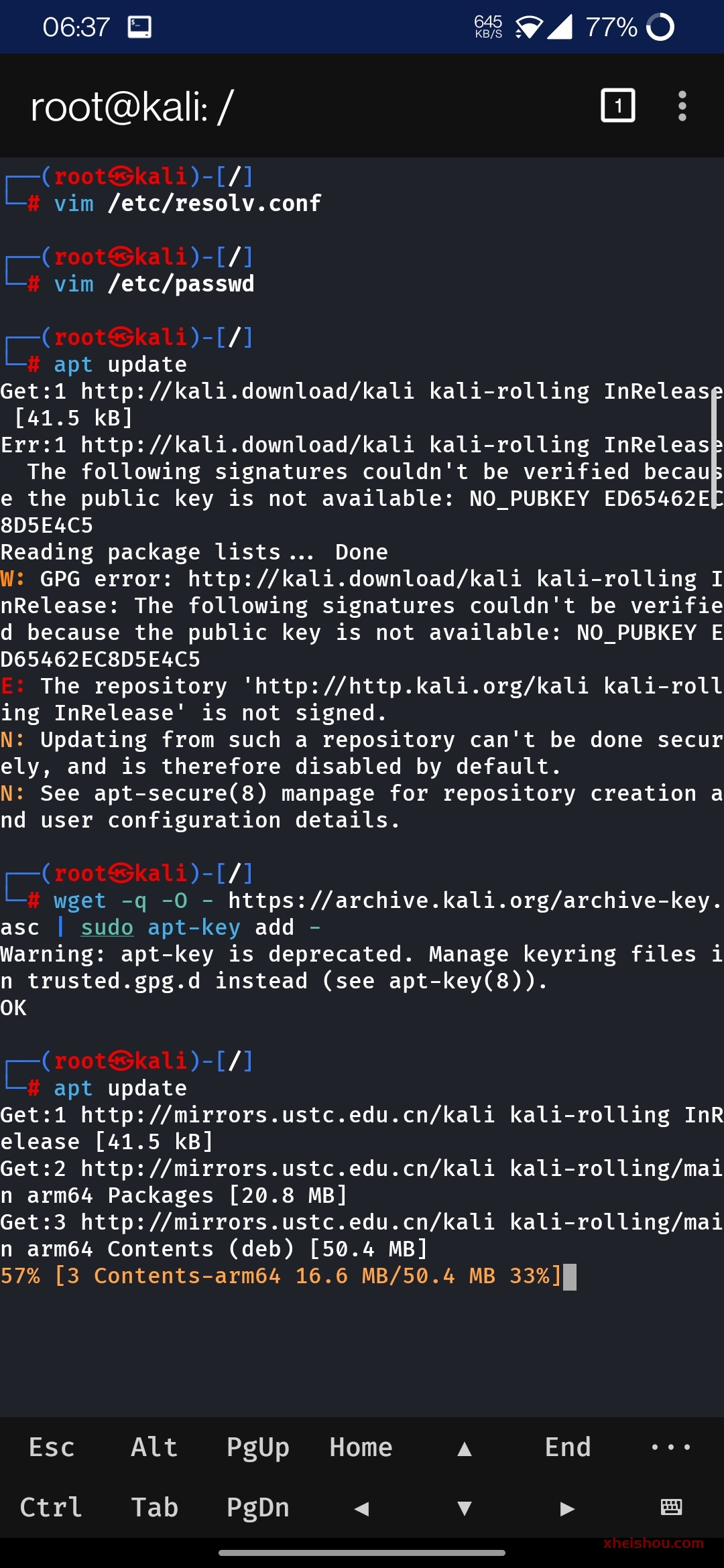

七、在 Kali Nethunter 上运行 Scan-X MCP 服务

既然我们是在 Kali Nethunter 环境中使用 Scan-X,就需要确保其可执行文件适配 ARM64 架构。

下载适用于 ARM64 的 Scan-X MCP 服务端程序:

文末原文链接下载赋予执行权限:

chmod +x /root/scan-x/scan-x-linux-arm启动 Scan-X MCP 服务:

./kali-server-linux-arm64

该命令将启动 Scan-X 的 MCP 服务,并监听本地 6000 端口,供 Gemini CLI 调用。

你可以将其加入开机启动项或使用后台进程管理工具(如 tmux 或 screen)保持服务持续运行。

至此,你已经成功在 Kali Nethunter 上部署 Scan-X MCP 服务,并可通过 Gemini CLI 实现 AI 驱动的安全测试流程。 你可以直接输入自然语言指令,例如:

对目标xheishou.com进行渗透测试Gemini 将会调用 Scan-X 的 MCP 服务,自动执行对应的安全检测任务。

整个过程无需手动调用工具,真正实现 AI 驱动的安全测试流程。 在使用过程中,当你看到如下提示:

? execute_command (scanx-kali MCP Server) execute_command (sc… ← │

│ │

│ MCP Server: scanx-kali │

│ Tool: execute_command │

│ │

│ Allow execution of MCP tool "execute_command" from se… │

│ │

│ ● 1. Yes, allow once │

│ 2. Yes, always allow tool "execute_command" from se… │

│ 3. Yes, always allow all tools from server "scanx-k… │

│ 4. No, suggest changes (esc) │

│这表示 Gemini CLI 正在请求执行来自 scanx-kali MCP 服务器的 execute_command 工具。

你可以根据当前提示选择合适的操作:

-

1. Yes, allow once:仅允许当前这一次执行该命令。 -

**2. Yes, always allow tool “execute_command” from server “scanx-kali”**:始终允许从 scanx-kali 服务器执行 execute_command 工具。 -

**3. Yes, always allow all tools from server “scanx-kali”**:始终允许所有来自 scanx-kali 服务器的工具。 -

**4. No, suggest changes (esc)**:拒绝执行,并可进行配置调整。

建议在信任该服务器的前提下选择第 2 或 3 项,以避免每次重复确认,提升 AI 驱动渗透测试的流畅性。 现在,你已经成功将 Scan-X 集成到 Gemini CLI 中,可以通过 AI 指令驱动其进行自动化渗透测试任务。

使用截图:

服务端:

后记:MCP 设置的命令

这些是你可以使用的命令,用于查看服务器是否已设置并准备工作:

-

/mcp — 显示所有已配置的服务器 -

/mcp desc — 显示 MCP 及其描述 -

/mcp list — 显示 MCP 列表 -

/mcp status — 显示 MCP 服务器的连接状态 -

/mcp tools — 显示来自 MCP 服务器的可用工具

其他重要的 Gemini CLI 命令

聊天管理:

-

/help — 显示帮助信息和可用命令 -

/chat — 管理聊天会话(列出、切换、恢复之前的聊天) -

/clear — 清除当前聊天会话 -

/exit — 退出 Gemini CLI

配置和环境:

-

/theme — 更改 CLI 的视觉主题 -

/tools — 查看可用的内置工具

推荐阅读:

文中资源scanx-kali MCP 下载

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容