1. 常见SRC信息搜集内容

漏洞报告平台:如企业SRC平台、第三方漏洞平台(漏洞盒子、补天、HackerOne等)的提交规则和流程。

漏洞类型:常见的Web漏洞(SQL注入、XSS、CSRF等)、业务逻辑漏洞、API漏洞等。

工具列表:常用的信息搜集工具(如Nmap、Dirsearch、Shodan、FOFA、OneForAll等)。

2. 信息搜集方法

被动搜集(无交互)

域名/子域名:使用工具(如Amass、Sublist3r)或在线服务(如Censys、SecurityTrails)。

1.https://search.censys.io/

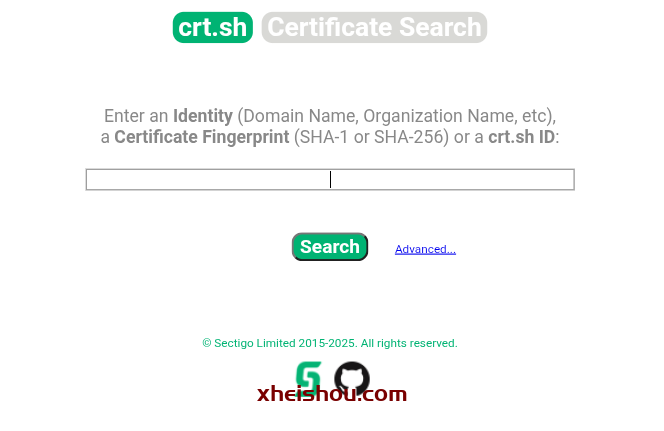

crt.sh

搜索引擎

IP/端口:通过Shodan、FOFA搜索开放服务。

历史漏洞:查询平台(如ExploitDB、GitHub历史泄露)。

主动扫描(需谨慎)

端口扫描:Nmap、Masscan。

目录/文件扫描:Dirsearch、FFuf。

指纹识别:Wappalyzer、WhatWeb。

4. 示例工具命令

子域名枚举

subfinder -d example.com -o subdomains.txt

端口扫描

nmap -sV -p 1-1000 target_ip

dirsearch -u https://example.com -e php,html

5.OneLong

GitHub地址:https://github.com/M0nster3/OneLong

使用代理进行搜集–top-ports 1000

d string

域名

deep int

递归搜索n层公司 (default 5)

delay int

填写最大延迟时间(秒)将会在1-n间随机延迟

f string

批量扫描

invest float

投资比例 (default 70)

is-branch

深度查询分支机构信息(数量巨大),默认不查询

low

只进行被动扫描,不进行子域名以及端口爆破,不进行漏洞扫描

n string

企业关键词 eg 百度

nbao

不进行爆破子域名

npoc

不进行漏洞扫描

nport

不进行爆破端口

o string

结果输出的文件夹位置(可选)

p string

端口爆破默认为Top1000,还可修改为100或者10 (default “–top-ports 1000”)

proxy string

设置代理例如:-proxy=http://127.0.0.1:7897

timeout int

每个请求默认1(分钟)超时 (default 1)

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容