告别电脑:用手机管理其他Android设备

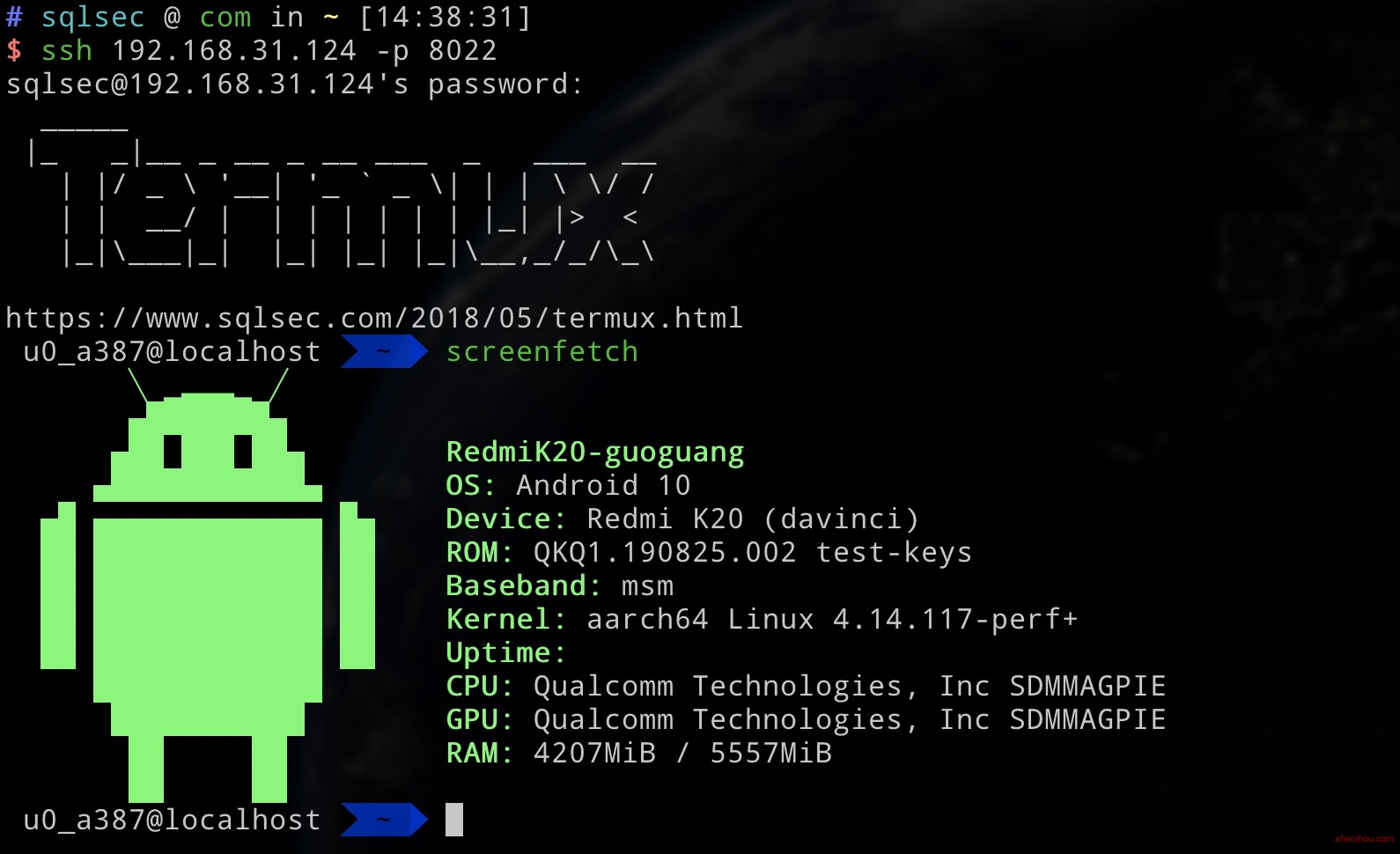

忘记携带笔记本电脑的烦恼吧!通过Termux和创新的termux-adb项目,您的Android手机可以变身为便携式ADB/Fastboot工具站,无需root权限即可直接调试和管理其他Android设备。本指南将详细介绍安装方法、工作原理及实际应用场景。

为什么要在 Android 手机上直接运行 ADB/Fastboot?

ADB(Android Debug Bridge)和 Fastboot 是 Android 开发和调试的核心工具,通常运行在 PC 上,用于刷机、调试、Root 或安全研究。然而,直接在 非 Root 的 Android 设备 上运行它们,能带来独特的优势:

无需依赖电脑

摆脱对 PC 的依赖,仅用一部手机即可调试、刷机或修复其他设备,适合紧急情况或户外操作。

便携式移动取证 & 安全分析

快速检测设备中的预装软件(如 Bloatware)并卸载,避免隐私泄露。随时随地进行安全测试,分析可疑应用或系统行为。

设备管理 & 刷机自由

无需 Root 即可检查、刷写或解锁其他 Android 设备(如 Recovery、ROM、分区操作)。适用于开发者测试、设备维护或紧急救砖。

隐蔽 & 灵活的使用场景

比 PC 更便携,适合需要快速响应的场景(如安全研究、应急恢复)。可作为移动工具箱,随时调试或修复其他手机/平板。

适用人群

开发者 & 极客:快速调试多台设备,无需电脑。

安全研究员:便携式渗透测试或取证分析。

普通用户:卸载系统垃圾、救砖或刷写第三方 ROM。

准备工作

-

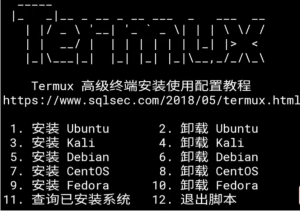

安装Termux

从F-Droid获取最新版Termux(Play Store版本可能已过时)和 Termux:API 应用。

2. 更新软件包

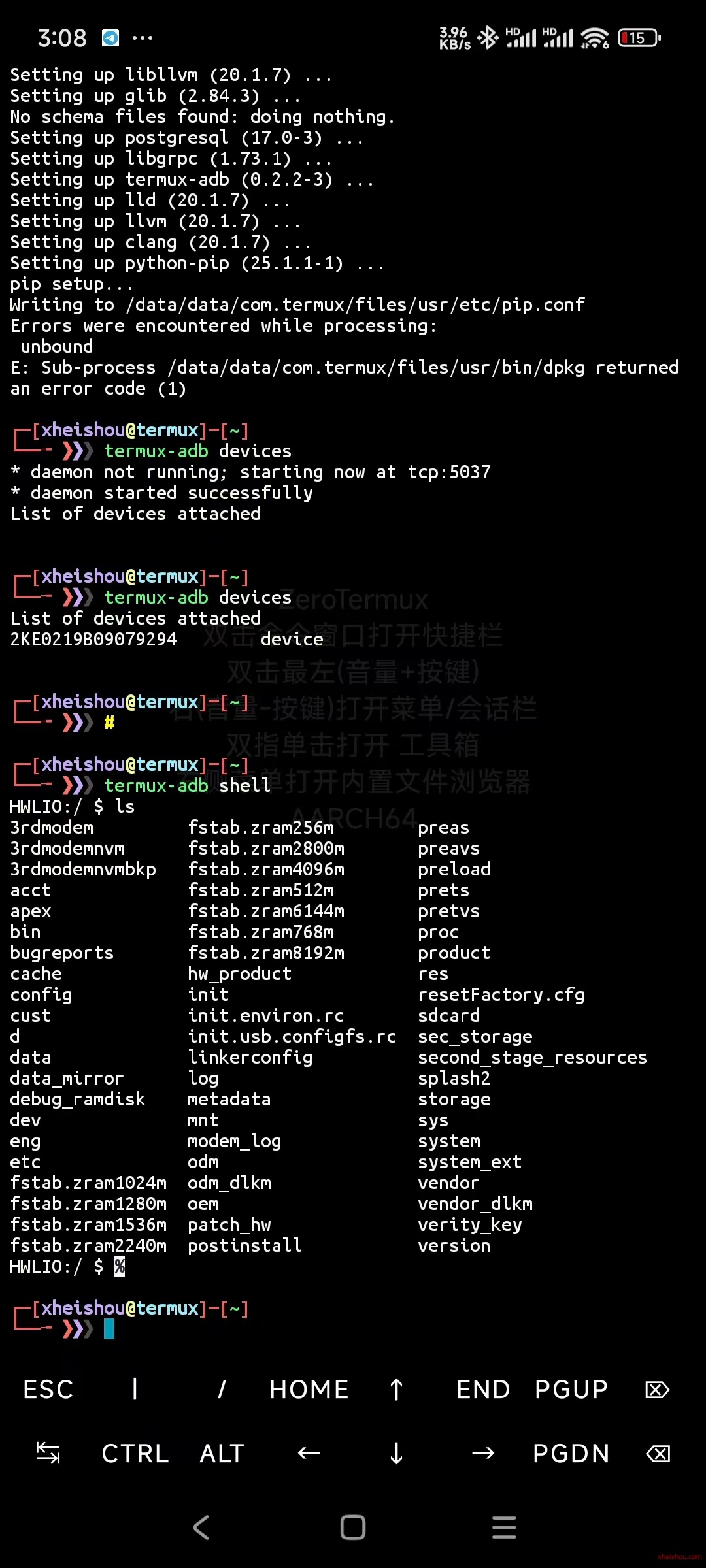

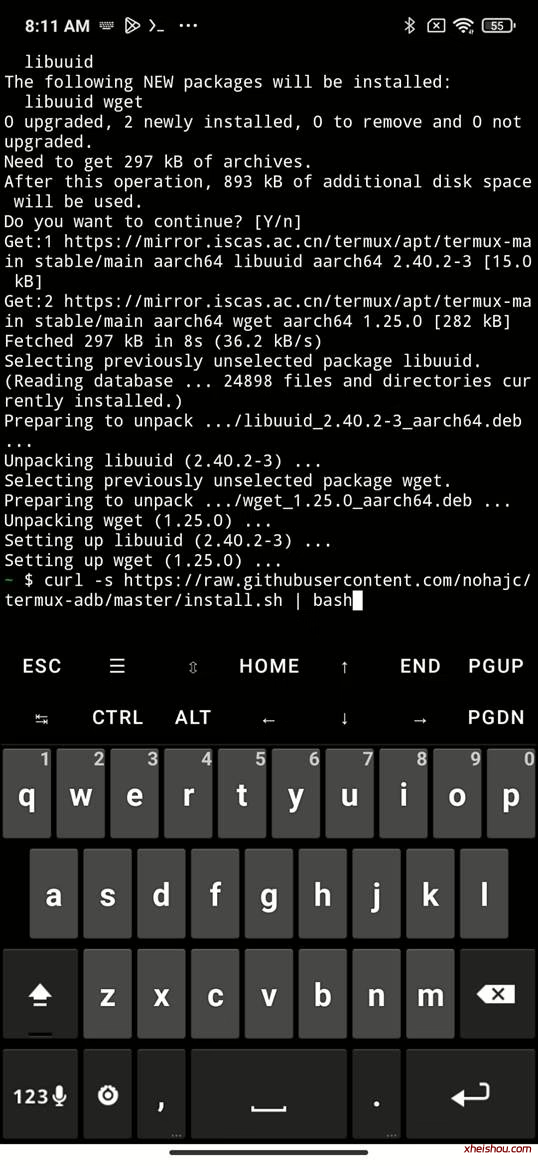

pkg update && pkg upgrade3. 安装 wget

pkg install wget4. 运行安装程序

curl -s https://raw.githubusercontent.com/nohajc/termux-adb/master/install.sh | bash

10个必备ADB命令手册(开发者/黑客/极客必备)

无论是安全研究员、渗透测试工程师还是Android开发者,掌握这些ADB命令都能让你事半功倍:

| 命令 | 说明 | 典型应用场景 |

|---|---|---|

adb devices |

查看已连接的设备 | 快速检测设备连接状态 |

adb shell |

进入设备命令行 | 执行高级Linux命令操作 |

adb pull <远程路径> <本地路径> |

从设备导出文件 | 备份重要数据/提取日志 |

adb push <本地路径> <远程路径> |

向设备推送文件 | 部署测试文件/恢复数据 |

adb install <apk路径> |

安装应用 | 快速部署测试APK |

adb uninstall <包名> |

卸载应用 | 彻底删除预装垃圾软件 |

adb logcat |

查看系统日志 | 调试应用崩溃/分析系统行为 |

adb reboot |

重启设备 | 应用调试后快速重启 |

adb reboot bootloader |

进入Bootloader模式 | 准备刷机/解锁BL |

adb sideload <zip路径> |

Recovery模式刷机 | 无需电脑刷入ROM/补丁 |

实战案例:免Root卸载系统预装软件(含国际厂商列表)

通过ADB无需Root即可彻底禁用或卸载设备制造商预装的臃肿软件(Bloatware),这项技术特别适用于:

国际版设备去谷歌化

提升设备运行效率

增强隐私保护

设备转售前的数据清理

核心操作命令:

# 列出所有已安装包(支持过滤关键词)

adb shell pm list packages | grep "关键词"

# 彻底卸载指定包(需Android 7.0+)

adb shell pm uninstall --user 0 <package_name>

# 禁用但不卸载(可逆操作)

adb shell pm disable-user --user 0 <package_name>进阶技巧:

使用Universal Android Debloater工具(开源项目)

包含2400+个已知厂商预装软件的数据库

支持主流国际品牌:

亚洲厂商:三星、小米、华为、Oppo、Realme、Vivo、Tecno

欧美厂商:Google、摩托罗拉、诺基亚、索尼、Fairphone

其他:LG、中兴、一加、华硕、Unihertz等

安全操作建议:

操作前先备份关键数据建议优先使用disable而非uninstall可通过adb shell cmd package list packages -u查看已禁用包

典型应用场景:

# 示例:查找并禁用Facebook相关服务

adb shell pm list packages | grep "facebook"

adb shell pm disable-user --user 0 com.facebook.katana注意:部分核心系统服务禁用可能导致功能异常,建议参考设备专属的debloat列表进行操作。对于运营商定制机(如Vodafone/AT&T版),建议额外检查运营商特定包名。

On-the-Go Root (给另一部手机解锁,root)

使用您的手机解锁引导加载程序,刷新自定义恢复(例如 TWRP)并将 Magisk 推送到另一部手机。在命令之间,您还可以旁加载自定义 ROM。因此,您无需计算机即可对其他设备进行 root作。

核心操作流程

Bootloader解锁

adb reboot bootloader

fastboot flashing unlock刷入定制Recovery

fastboot flash recovery twrp.img

fastboot boot twrp.imgMagisk植入方案

adb push Magisk.zip /sdcard/

adb shell twrp install /sdcard/Magisk.zipROM刷写(可选)

adb sideload custom_rom.zip

ADB 工具包扩展:安全测试与高级渗透工具集

一旦在 Termux 中成功运行 ADB,你就能解锁一系列强大的安全测试工具,让你的 Android 设备变身 便携式渗透测试平台。以下是两大核心工具包及其应用场景:

1. Frida – 动态代码插桩框架

功能亮点:

✔ 实时进程注入 – 通过 adb shell 向目标 App 注入 JavaScript/Python 脚本

✔ Hook 函数调用 – 动态修改内存中的代码逻辑,绕过安全检测

✔ 逆向工程利器 – 脱壳、API 监控、加密算法分析

典型用例:

# 注入 Frida 脚本到目标 App(需提前安装 frida-server)

adb shell /data/local/tmp/frida-server &

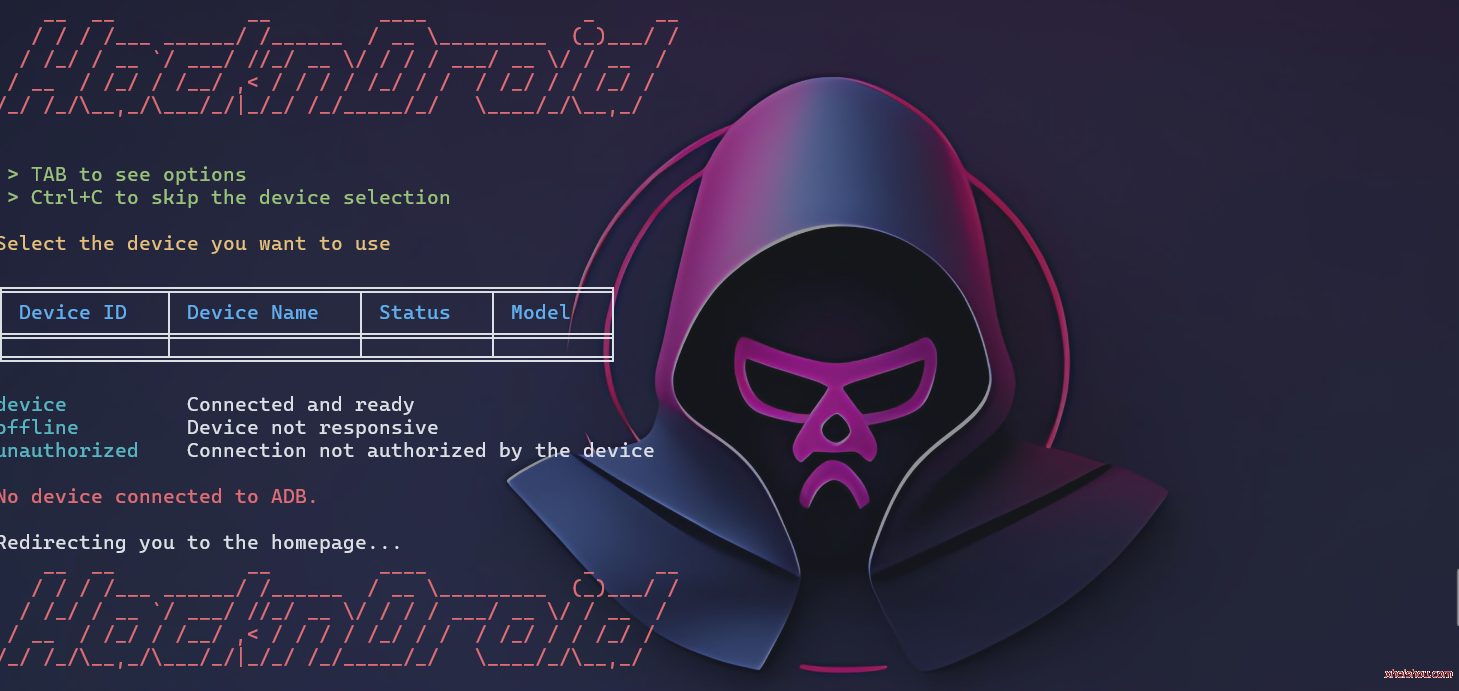

frida -U -n com.target.app -l exploit.js2. HacknDroid – Termux 黑客工具合集

HacknDroid 软件

该脚本用于某些 MAPT 活动的自动化以及与移动 Android 设备的交互。创建该脚本是为了解决许多问题:

- 在许多生产移动设备上获取设备 root 权限后,该命令未启用;

adb root - 文件需要先在外部 SD 卡上共享,然后再在设备上共享;

- 需要使用多个命令查找和检索应用程序数据(APK、共享首选项、存储数据)的检索;

- 应用程序 APK 的解压缩过程需要一个合并阶段,以便具有多个 APK 的应用程序提高效率

/data/app/{app_id}_{base64_unique_id} - 管理不可见代理设置

主要功能

- APK:几个 APK 相关作(用于根检测/证书固定提示的 apk 分析、apk 反编译/编译、JADX-GUI 启动等)

- app_data_and_logs:访问应用程序数据(例如备份)和日志

- device_info:获取移动设备信息

- 设备:选择一种可用的移动设备

- file_transfer:从移动设备传输文件/向移动设备传输文件

- install_uninstall:在移动设备上安装/卸载应用程序。

- interactive_shell:移动设备的交互式 shell

- 镜像:镜像管理(屏幕截图、视频录制和 scren 镜像)

- mobile_settings:移动设备模式管理(省电模式、勿扰模式、连接性)

- processes_list:列出所有进程

- 代理:使用当前 PC IP 或其他 IP 在移动设备上设置代理(例如常规代理、通过 iptables 或 dns 欺骗的不可见代理)

- shutdown_reboot:使用多个选项重新启动/关闭设备

# 启动 MITM 攻击(需目标设备设置代理)

adb shell settings put global http_proxy 192.168.1.X:8080

hackndroid mitm --capture-logins

PhoneSploit Pro — 基于 ADB 的漏洞利用工具,带有 Web UI,可让您控制连接的设备、检索敏感数据和执行远程命令。

常见问题解决

❌ 设备未识别

检查OTG线材质量

在开发者选项中启用”USB调试”和”OEM解锁”

❌ 权限不足

termux-usb -l # 查看已连接设备

termux-usb -r /dev/bus/usb/001/002 # 请求设备权限进阶技巧

搭配Termux:Widget创建桌面快捷方式

使用tmux保持ADB会话不中断

通过SSH远程访问Termux执行操作

⚠️ 警告:误用Fastboot可能导致设备永久损坏,建议新手先在模拟器练习

现在,您的手机已经变身口袋里的工程神器!无论是帮朋友解锁Bootloader,还是临时修复系统故障,都不再需要依赖电脑。尝试用adb screencap /sdcard/screen.png开始您的移动端调试之旅吧!

(通过手机版ADB操作时,建议携带便携式键盘和HUB以提升效率)

关于限制的说明

- 并非所有手机都很好地支持 OTG。在依赖它之前进行测试。

- 目标设备必须启用开发人员模式和 USB 调试。该工具利用 USB 调试而不是绕过它。

- 某些作(如完整映像备份)可能仍需要提升的权限或根目标。

但对于大多数日常修补任务来说,这种设置已经绰绰有余了。

最后的思考

在未取得 root 权限的 Android 手机上运行 ADB 和 Fastboot 不仅很酷,而且很实用。它支持渗透测试、恢复、英国媒体报道软件删除、移动取证,甚至无需接触 PC 即可生根或刷写另一部 Android 手机。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容